Se descubrió que una vulnerabilidad crítica en los dispositivos VPN de SonicWall que se creía que había sido reparada el año pasado es «fallida», ya que la compañía dejó sin resolver una falla de fuga de memoria, hasta ahora, que podría permitir que un atacante remoto obtenga acceso a datos confidenciales. información.

La deficiencia se corrigió en una actualización implementada en SonicOS el 22 de junio.

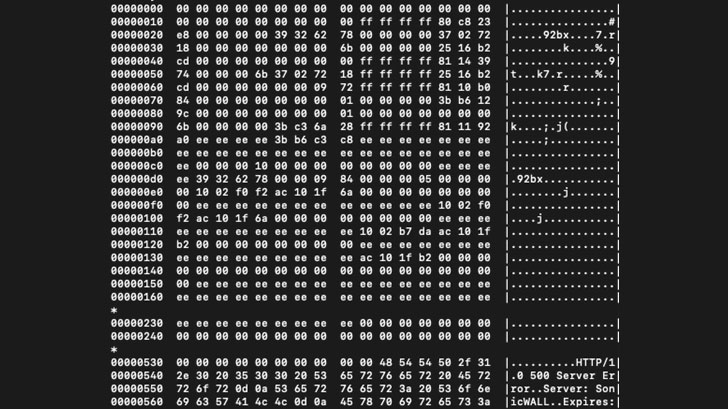

Registrada como CVE-2021-20019 (puntaje CVSS: 5.3), la vulnerabilidad es la consecuencia de una fuga de memoria al enviar una solicitud HTTP no autenticada especialmente diseñada, que culmina en la divulgación de información.

Vale la pena señalar que la decisión de SonicWall de retrasar el parche se produce en medio de múltiples divulgaciones de día cero que afectan a sus productos de seguridad de correo electrónico y VPN de acceso remoto que han sido explotados en una serie de ataques en estado salvaje para implementar puertas traseras y una nueva variedad de ransomware. llamado CINCO MANOS.

Sin embargo, no hay evidencia de que la falla esté siendo explotada en la naturaleza.

|

| PoC de volcado de memoria |

«Los cortafuegos físicos y virtuales de SonicWall que ejecutan ciertas versiones de SonicOS pueden contener una vulnerabilidad en la que la respuesta del servidor HTTP pierde memoria parcial», dijo SonicWall en un aviso publicado el martes. «Esto puede conducir potencialmente a una vulnerabilidad interna de divulgación de datos confidenciales».

La falla original, identificada como CVE-2020-5135 (puntaje CVSS: 9.4), se refería a una vulnerabilidad de desbordamiento de búfer en SonicOS que podría permitir que un atacante remoto provoque una denegación de servicio (DoS) y potencialmente ejecute código arbitrario enviando un mensaje malicioso. solicitud al cortafuegos.

Si bien SonicWall lanzó un parche en octubre de 2020, las pruebas adicionales realizadas por la empresa de seguridad cibernética Tripwire revelaron una pérdida de memoria como «resultado de una solución incorrecta para CVE-2020-5135», según el investigador de seguridad Craig Young, quien informó el nuevo problema a SonicWall el 6 de octubre de 2020.

«Como una solución de una o dos líneas con un impacto mínimo, esperaba que un parche probablemente saldría rápidamente, pero avancé rápidamente hasta marzo y todavía no había recibido respuesta», señaló Young en un artículo el martes. . «Me volví a conectar con su PSIRT el 1 de marzo de 2021 para una actualización, pero finalmente pasó hasta bien entrado junio antes de que se pudiera publicar un aviso».