Un shell web malicioso implementado en sistemas Windows aprovechando un día cero previamente no revelado en el software de monitoreo de red Orion de SolarWinds puede haber sido obra de un posible grupo de amenazas chino.

En un informe publicado por Secureworks el lunes, la firma de ciberseguridad atribuyó las intrusiones a un actor de amenazas al que llama Espiral.

El 22 de diciembre de 2020, Microsoft reveló que un segundo grupo de espionaje podría haber estado abusando del software Orion del proveedor de infraestructura de TI para lanzar una puerta trasera persistente llamada Supernova en los sistemas de destino.

Los hallazgos también fueron corroborados por el equipo de inteligencia de amenazas de la Unidad 42 de las empresas de seguridad cibernética Palo Alto Networks y GuidePoint Security, quienes describieron a Supernova como un shell web .NET implementado mediante la modificación de un módulo «app_web_logoimagehandler.ashx.b6031896.dll» de SolarWinds Orion. solicitud.

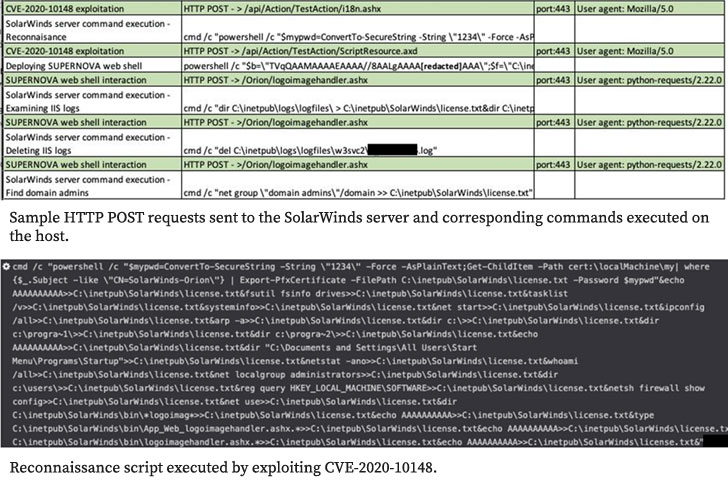

Las modificaciones fueron posibles no al violar la infraestructura de actualización de la aplicación SolarWinds, sino al aprovechar una vulnerabilidad de omisión de autenticación en la API de Orion rastreada como CVE-2020-10148, lo que a su vez permitió que un atacante remoto ejecutara comandos de API no autenticados.

«A diferencia de Solorigate [aka Sunburst]esta DLL maliciosa no tiene una firma digital, lo que sugiere que esto puede no estar relacionado con el compromiso de la cadena de suministro «, había señalado Microsoft.

Si bien la campaña Sunburst se ha vinculado formalmente a Rusia desde entonces, los orígenes de Supernova seguían siendo un misterio hasta ahora.

Según los investigadores de Secureworks Counter Threat Unit (CTU), que descubrieron el malware en noviembre de 2020 mientras respondían a un ataque en las redes de uno de sus clientes, «la naturaleza inmediata y dirigida del movimiento lateral sugiere que Spiral tenía conocimiento previo de la red. . »

Durante el curso de una investigación adicional, la firma dijo que encontró similitudes entre el incidente y una actividad de intrusión anterior en la misma red descubierta en agosto de 2020, que se había logrado al explotar una vulnerabilidad en un producto conocido como ManageEngine ServiceDesk tan pronto como 2018

«Los investigadores de CTU inicialmente no pudieron atribuir la actividad de agosto a ningún grupo de amenazas conocido», dijeron los investigadores. «Sin embargo, las siguientes similitudes con la intrusión de Spiral a fines de 2020 sugieren que el grupo de amenazas de Spiral fue responsable de ambas intrusiones».

La conexión con China se deriva del hecho de que los ataques dirigidos a los servidores de ManageEngine se han asociado durante mucho tiempo con grupos de amenazas ubicados en el país, sin mencionar el modus operandi de explotar la persistencia a largo plazo para recopilar credenciales, exfiltrar datos confidenciales y saquear la propiedad intelectual.

Pero llegó evidencia más sólida en forma de una dirección IP geolocalizada en China, que según los investigadores provino de un host que fue utilizado por los atacantes para ejecutar el software de detección y respuesta de punto final (EDR) de Secureworks por razones mejor conocidas por el actor de amenazas. , lo que sugiere que el software puede haber sido robado del cliente comprometido.

«El grupo de amenazas probablemente descargó el instalador del agente de punto final de la red y lo ejecutó en la infraestructura administrada por el atacante», detallaron los investigadores. «La exposición de la dirección IP probablemente no fue intencional, por lo que su geolocalización respalda la hipótesis de que el grupo de amenazas Spiral opera desde China».

Vale la pena señalar que SolarWinds se dirigió a Supernova en una actualización de Orion Platform lanzada el 23 de diciembre de 2020.