Los investigadores de ciberseguridad revelaron un nuevo ataque a la cadena de suministro en Corea del Sur que abusa del software de seguridad legítimo y los certificados digitales robados para distribuir herramientas de administración remota (RAT) en los sistemas de destino.

Al atribuir la operación al Grupo Lazarus, también conocido como Hidden Cobra, la empresa de seguridad de Internet eslovaca ESET dijo que el actor de amenazas patrocinado por el estado aprovechó el requisito obligatorio de que los usuarios de Internet en el país deben instalar software de seguridad adicional para aprovechar la banca por Internet y el gobierno esencial. servicios.

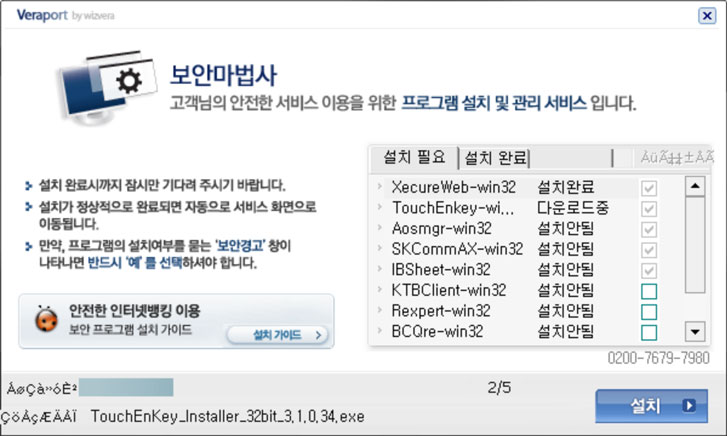

El ataque, aunque de alcance limitado, explota WIZVERA VeraPort, que se anuncia como un «programa diseñado para integrar y administrar programas de instalación relacionados con la banca por Internet», como certificados digitales emitidos por los bancos a individuos y empresas para asegurar todas las transacciones y procesos. pagos

El desarrollo es el último de una larga historia de ataques de espionaje contra víctimas en Corea del Sur, incluida la Operación Troy, ataques DDoS en 2011 y contra instituciones bancarias e intercambios de criptomonedas durante la última década.

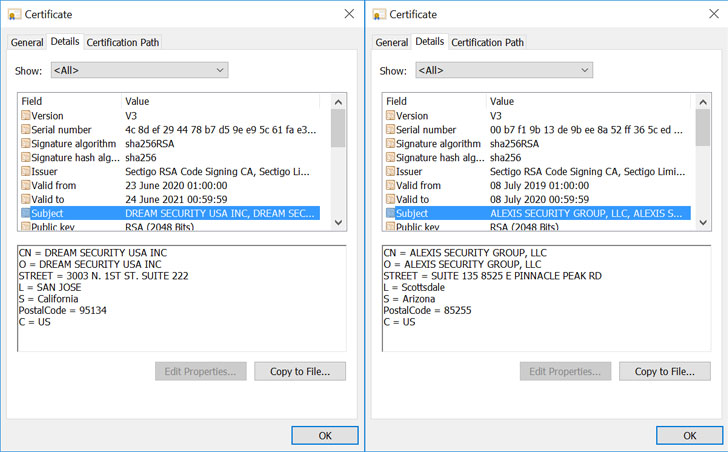

Además de usar la técnica antes mencionada de instalar software de seguridad para entregar el malware desde un sitio web legítimo pero comprometido, los atacantes usaron certificados de firma de código obtenidos ilegalmente para firmar las muestras de malware, uno de los cuales fue emitido a la sucursal estadounidense de una empresa de seguridad de Corea del Sur llamada Dream Security USA.

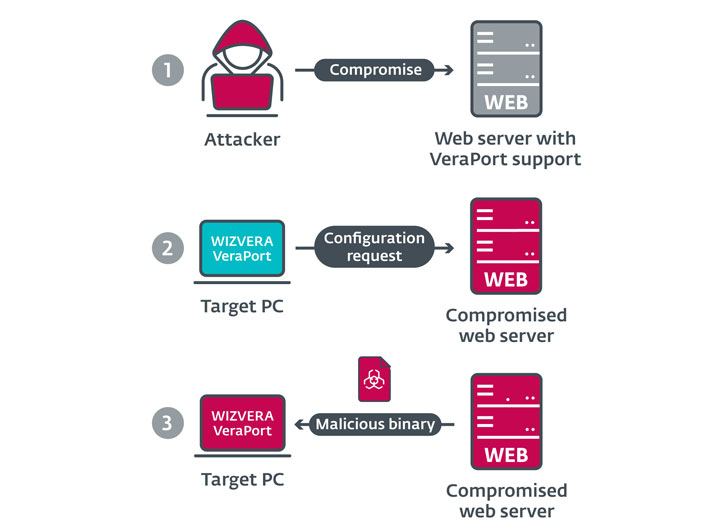

«Los atacantes camuflaron las muestras del malware Lazarus como software legítimo. Estas muestras tienen nombres de archivo, íconos y recursos similares a los del software legítimo de Corea del Sur», dijo Peter Kálnai, investigador de ESET. «Es la combinación de sitios web comprometidos con compatibilidad con WIZVERA VeraPort y opciones de configuración específicas de VeraPort lo que permite a los atacantes realizar este ataque».

Afirmando que los ataques apuntan a sitios web que usan VeraPort, que también viene con un archivo de configuración XML codificado en base64 que contiene una lista de software para instalar y sus URL de descarga asociadas, los investigadores de ESET dijeron que los adversarios reemplazaron el software que se entregaría a los usuarios de VeraPort al comprometer un sitio web legítimo con binarios maliciosos que luego se firmaron con certificados de firma de código adquiridos ilícitamente para entregar las cargas útiles.

«Las configuraciones de WIZVERA VeraPort contienen una opción para verificar la firma digital de los archivos binarios descargados antes de que se ejecuten y, en la mayoría de los casos, esta opción está habilitada de forma predeterminada», señalaron los investigadores. «Sin embargo, VeraPort solo verifica que la firma digital sea válida, sin verificar a quién pertenece».

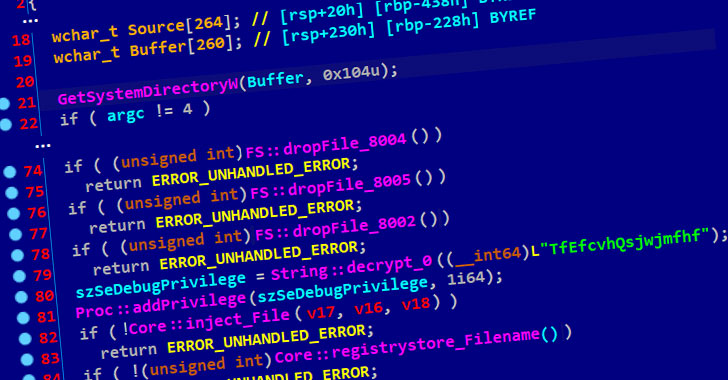

Luego, el binario procede a descargar un gotero de malware que extrae dos componentes más, un cargador y un descargador, el último de los cuales se inyecta en uno de los procesos de Windows («svchost.exe») por el cargador. La carga útil de la etapa final obtenida por el descargador toma la forma de una RAT que viene equipada con comandos que permiten que el malware realice operaciones en el sistema de archivos de la víctima y descargue y ejecute herramientas auxiliares del arsenal del atacante.

Además, la campaña parece ser una continuación de otro ataque montado por Lazarus llamado Operation BookCodes detallado por la Agencia de Seguridad e Internet de Corea a principios de abril, con superposiciones significativas en los TTP y la infraestructura de comando y control (C2).

«Los atacantes están particularmente interesados en los ataques a la cadena de suministro porque les permiten implementar malware de forma encubierta en muchas computadoras al mismo tiempo», concluyeron los investigadores.

«Dueños de [websites with VeraPort support] podría disminuir la posibilidad de tales ataques, incluso si sus sitios están comprometidos, al habilitar opciones específicas (por ejemplo, al especificar hashes de archivos binarios en la configuración de VeraPort).»