Investigadores de seguridad cibernética revelaron ayer la existencia de un marco de software espía altamente sofisticado que ha estado en funcionamiento durante al menos los últimos 5 años, pero no fue detectado hasta hace poco.

Doblado Taj Mahal por investigadores de Kaspersky Lab, el marco APT es un conjunto de herramientas de malware basado en módulos de alta tecnología que no solo admite una gran cantidad de complementos maliciosos para distintas operaciones de espionaje, sino que también incluye trucos oscuros y nunca antes vistos.

Kaspersky nombró el marco en honor a Taj Mahal, una de las Siete Maravillas del Mundo ubicada en India, no porque encontró alguna conexión entre el malware y el país, sino porque los datos robados se transfirieron al servidor C&C de los atacantes en un archivo XML. llamado Taj Mahal.

El kit de herramientas TajMahal fue descubierto por primera vez por investigadores de seguridad a fines del año pasado cuando los piratas informáticos lo usaron para espiar las computadoras de una organización diplomática perteneciente a un país de Asia Central cuya nacionalidad y ubicación no han sido reveladas.

Sin embargo, las muestras de malware examinadas por los investigadores sugieren que el grupo de ciberespionaje detrás del ataque ha estado activo al menos desde agosto de 2014.

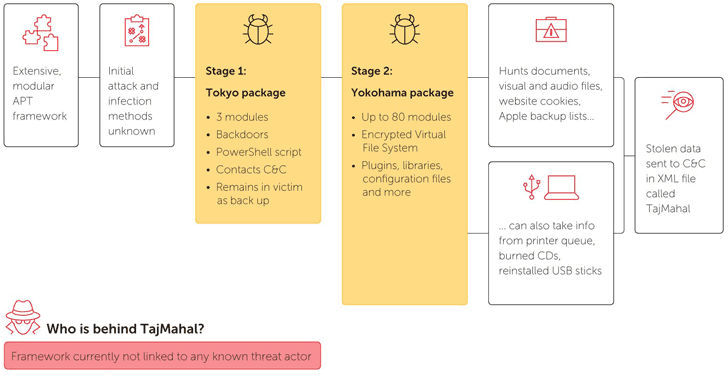

El marco TajMahal consta de dos paquetes principales, «Tokyo» y «Yokohama», que juntos contienen más de 80 módulos maliciosos distintos, que según los investigadores, es uno de los números más altos de complementos jamás vistos para un conjunto de herramientas APT.

«Incluye puertas traseras, cargadores, orquestadores, comunicadores C2, grabadores de audio, registradores de teclas, capturadores de pantalla y cámara web, documentos y ladrones de claves criptográficas, e incluso su propio indexador de archivos para la máquina de la víctima», dicen los investigadores.

Los investigadores aún no han descubierto cómo TajMahal infectó a sus objetivos en primer lugar, pero revelan que una vez que se accedió, la infección en la primera etapa tokio se descarga en máquinas específicas, que luego entregan el malware de segunda etapa completamente funcional Yokohama.

Yokohama almacena módulos maliciosos en su sistema de archivos virtual encriptado, lo que permite que el malware:

- registrar pulsaciones de teclas,

- robar cookies y datos del navegador, incluida la copia de seguridad para dispositivos móviles Apple,

- grabar y tomar capturas de pantalla de llamadas VoIP,

- robar imágenes de CD escritas,

- robar documentos enviados a la cola de la impresora.

Además de las capacidades habituales de espionaje, el malware también incluye algunas características más únicas, como solicitar el robo de un archivo en particular de una memoria USB previamente conectada. Entonces, la próxima vez que el USB esté conectado a la computadora infectada, el archivo será robado.

Aunque los investigadores encontraron solo una víctima de TajMahal hasta el momento, dada la sofisticación del marco, creen que hay otras víctimas que aún no se han descubierto.

«Hasta ahora hemos detectado una sola víctima en base a nuestra telemetría», dijo Kaspersky.

«Esta teoría se ve reforzada por el hecho de que no pudimos ver cómo el malware usó uno de los archivos en el VFS, lo que abrió la puerta a la posibilidad de versiones adicionales del malware que aún no se han detectado».

Se pueden encontrar detalles técnicos adicionales en el blog SecureList, donde los investigadores también publicaron un conjunto completo de Indicadores de compromiso (IOC) y una lista completa de 80 módulos maliciosos almacenados en el malware con una breve descripción que describe lo que hacen.