Los investigadores de seguridad cibernética han detectado una nueva variante del ransomware Snatch que primero reinicia las computadoras Windows infectadas en modo seguro y solo luego encripta los archivos de las víctimas para evitar la detección antivirus.

A diferencia del malware tradicional, el nuevo ransomware Snatch elige ejecutarse en modo seguro porque en el modo de diagnóstico, el sistema operativo Windows comienza con un conjunto mínimo de controladores y servicios sin cargar la mayoría de los programas de inicio de terceros, incluido el software antivirus.

Snatch ha estado activo desde al menos el verano de 2018, pero los investigadores de SophosLabs detectaron la mejora del modo seguro para esta variedad de ransomware solo en ataques cibernéticos recientes contra varias entidades que investigaron.

«Los investigadores de SophosLabs han estado investigando una serie continua de ataques de ransomware en los que el ejecutable del ransomware obliga a la máquina de Windows a reiniciarse en modo seguro antes del comienzo del proceso de encriptación», dicen los investigadores.

«El ransomware, que se autodenomina Snatch, se establece como un servicio [called SuperBackupMan with the help of Windows registry] que se ejecutará durante un arranque en modo seguro».

«Cuando la computadora vuelve a funcionar después del reinicio, esta vez en modo seguro, el malware usa el componente de Windows net.exe para detener el servicio SuperBackupMan y luego usa el componente de Windows vssadmin.exe para eliminar todas las instantáneas de volumen en el sistema, que impide la recuperación forense de los archivos cifrados por el ransomware».

Lo que hace que Snatch sea diferente y peligroso de los demás es que, además de ransomware, también es un ladrón de datos. Snatch incluye un sofisticado módulo de robo de datos, que permite a los atacantes robar grandes cantidades de información de las organizaciones objetivo.

Aunque Snatch está escrito en Go, un lenguaje de programación conocido por el desarrollo de aplicaciones multiplataforma, los autores han diseñado este ransomware para ejecutarse solo en la plataforma Windows.

«Snatch puede ejecutarse en las versiones más comunes de Windows, de la 7 a la 10, en versiones de 32 y 64 bits. Las muestras que hemos visto también están empaquetadas con el empaquetador de código abierto UPX para ofuscar su contenido», dicen los investigadores.

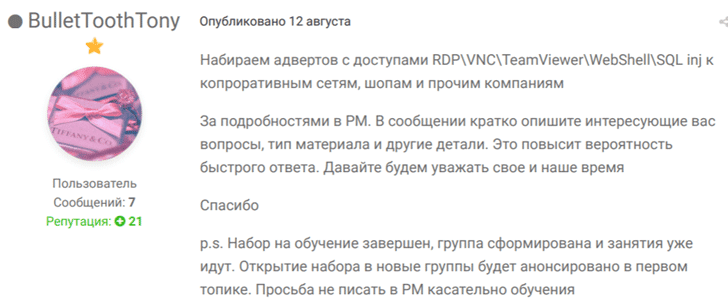

Además de esto, los atacantes detrás del ransomware Snatch también ofrecen oportunidades de asociación a otros ciberdelincuentes y empleados deshonestos que poseen credenciales y puertas traseras en grandes organizaciones y pueden explotarlo para implementar el ransomware.

Como se muestra en la captura de pantalla tomada de un foro clandestino, uno de los miembros del grupo publicó una oferta «buscando socios afiliados con acceso a RDP VNC TeamViewer WebShell SQL injection en redes corporativas, tiendas y otras empresas».

Usando credenciales robadas o por fuerza bruta, los atacantes primero obtienen acceso a la red interna de la empresa y luego ejecutan varios administradores de sistemas legítimos y herramientas de prueba de penetración para comprometer dispositivos dentro de la misma red sin levantar ninguna bandera roja.

«También encontramos una gama de herramientas legítimas que han sido adoptadas por delincuentes instaladas en máquinas dentro de la red del objetivo, incluidos Process Hacker, IObit Uninstaller, PowerTool y PsExec. Los atacantes generalmente los usan para intentar deshabilitar los productos AV», dijo. dicen los investigadores.

Coveware, una empresa que se especializa en negociaciones de extorsión entre atacantes y víctimas de ransomware, le dijo a Sophos que negociaron con los delincuentes de Snatch «en 12 ocasiones entre julio y octubre de 2019 en nombre de sus clientes» con pagos de rescate que oscilan entre $ 2,000 y $ 35,000 en bitcoins.

Para evitar ataques de ransomware, se recomienda a las organizaciones que no expongan sus servicios críticos y puertos seguros a la Internet pública y, si es necesario, que los protejan mediante una contraseña segura con autenticación multifactor.