Los investigadores de seguridad cibernética afirman haber descubierto una puerta trasera previamente no documentada diseñada específicamente para servidores Microsoft SQL que podría permitir que un atacante remoto controle sigilosamente un sistema ya comprometido.

Doblado Saltar-2.0el malware de puerta trasera es una herramienta posterior a la explotación que se ejecuta en la memoria y permite a los atacantes remotos conectarse a cualquier cuenta en el servidor que ejecuta MSSQL versión 11 y versión 12 mediante el uso de una «contraseña mágica».

¿Y lo que es más? El malware logra permanecer sin ser detectado en el servidor MSSQL de la víctima al deshabilitar las funciones de registro de la máquina comprometida, la publicación de eventos y los mecanismos de auditoría cada vez que se usa la «contraseña mágica».

Con estas capacidades, un atacante puede copiar, modificar o eliminar sigilosamente el contenido almacenado en una base de datos, cuyo impacto varía de una aplicación a otra integrada con servidores objetivo.

«Esto podría usarse, por ejemplo, para manipular las monedas del juego para obtener ganancias financieras. Ya se han informado manipulaciones de la base de datos de moneda del juego por parte de los operadores de Winnti». investigadores dijo.

Hackers chinos creados por Microsoft SQL Server Backdoor

En su último informe publicado por la firma de ciberseguridad ESET, los investigadores atribuyeron la puerta trasera Skip-2.0 a un grupo de actores de amenazas patrocinado por el estado chino llamado Winnti Group, ya que el malware contiene múltiples similitudes con otras herramientas conocidas de Winnti Group, en particular, la puerta trasera PortReuse y ShadowPad. .

Documentado por primera vez por ESET a principios de este mes, PortReuse backdoor es un implante de red pasivo para Windows que se inyecta en un proceso en ejecución que ya está escuchando en un puerto TCP, «reutilizando» un puerto ya abierto y espera a que un paquete mágico entrante active el malicioso. código.

Visto por primera vez durante el ataque a la cadena de suministro contra el fabricante de software NetSarang en julio de 2017, ShadowPad es una puerta trasera de Windows que los atacantes implementan en las redes de las víctimas para obtener capacidades flexibles de control remoto.

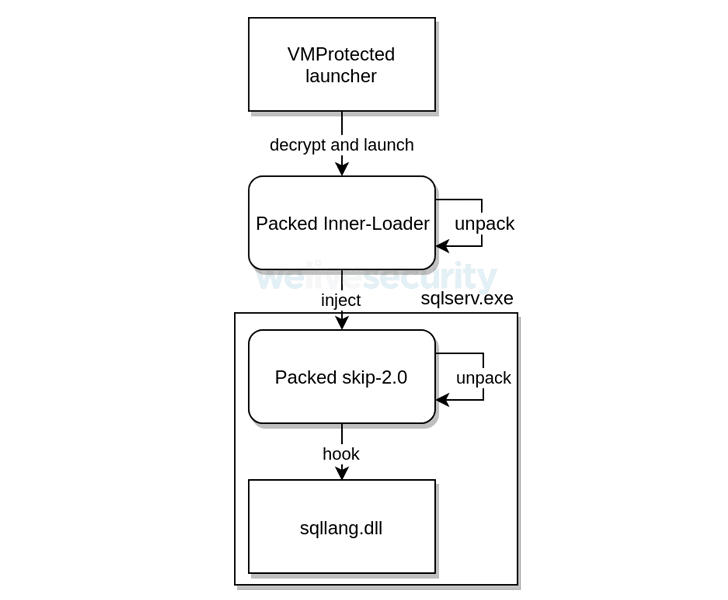

Al igual que otras cargas útiles de Winnti Group, Skip-2.0 también utiliza un lanzador VMProtected cifrado, un empaquetador personalizado, un inyector de cargador interno y un marco de enlace para instalar la puerta trasera, y persiste en el sistema de destino al explotar una vulnerabilidad de secuestro de DLL en un proceso de Windows que pertenece a un servicio de inicio del sistema.

Dado que el malware Skip-2.0 es una herramienta posterior a la explotación, un atacante primero debe comprometer los servidores MSSQL específicos para tener los privilegios administrativos necesarios para lograr la persistencia y el sigilo.

«Tenga en cuenta que aunque MSSQL Server 11 y 12 no son las versiones más recientes (lanzadas en 2012 y 2014, respectivamente), son las más utilizadas según los datos de Censys», dijeron los investigadores.