¿Recuerdas el truco de CCleaner?

El hackeo de CCleaner fue uno de los mayores ataques a la cadena de suministro que infectó a más de 2,3 millones de usuarios con una versión de puerta trasera del software en septiembre de 2017.

Los investigadores de seguridad revelaron hoy otro ataque masivo a la cadena de suministro que comprometió más de 1 millón de computadoras fabricadas por el gigante tecnológico ASUS con sede en Taiwán.

El año pasado, un grupo de piratas informáticos patrocinados por el estado logró secuestrar el servidor de actualización automática de software ASUS Live entre junio y noviembre de 2018 e impulsó actualizaciones maliciosas para instalar puertas traseras en más de un millón de computadoras con Windows en todo el mundo.

Según los investigadores de ciberseguridad de la firma rusa Kaspersky Lab, quienes descubrieron el ataque y lo llamaron Operación ShadowHammerAsus fue informado sobre el ataque en curso a la cadena de suministro el 31 de enero de 2019.

Después de analizar más de 200 muestras de las actualizaciones maliciosas, los investigadores descubrieron que los piratas informáticos no querían apuntar a todos los usuarios, sino solo a una lista específica de usuarios identificados por sus direcciones MAC únicas, que estaban codificadas en el malware.

«Pudimos extraer más de 600 direcciones MAC únicas de más de 200 muestras utilizadas en este ataque. Por supuesto, podría haber otras muestras con diferentes direcciones MAC en su lista», dicen los investigadores.

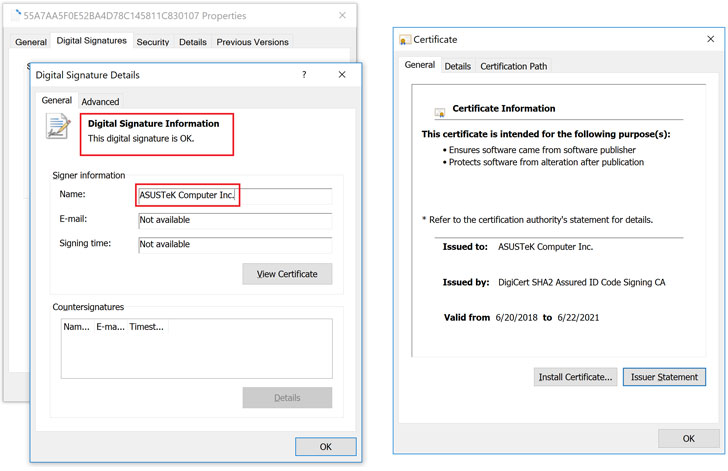

Al igual que los hacks de CCleaner y ShadowPad, el archivo malicioso se firmó con certificados digitales legítimos de ASUS para que pareciera una actualización de software oficial de la empresa y pasar desapercibido durante mucho tiempo.

Los investigadores no atribuyeron el ataque a ningún grupo de APT en este momento, pero cierta evidencia vinculó el último ataque con el incidente de ShadowPad de 2017, que Microsoft atribuyó a los actores de BARIUM APT detrás de la puerta trasera de Winnti.

«Recientemente, nuestros colegas de ESET escribieron sobre otro ataque a la cadena de suministro en el que BARIUM también estuvo involucrado, que creemos que también está relacionado con este caso», dicen los investigadores.

Según Kaspersky, al menos 57 000 usuarios de Kaspersky descargaron e instalaron la versión con puerta trasera de ASUS Live Update.

«Nosotros [researchers] no podemos calcular el recuento total de usuarios afectados basándose únicamente en nuestros datos; sin embargo, estimamos que la escala real del problema es mucho mayor y posiblemente esté afectando a más de un millón de usuarios en todo el mundo”, dice Kaspersky.

Symantec le dijo a Vice que la compañía identificó el malware en más de 13,000 máquinas que ejecutan su software antivirus.

La mayoría de las víctimas detectadas por Kaspersky son de Rusia, Alemania, Francia, Italia y Estados Unidos, aunque el malware infectó a usuarios de todo el mundo.

Kaspersky ha notificado a ASUS y otras compañías de antivirus sobre el ataque mientras la investigación sobre el asunto aún está en curso.

La firma antivirus también ha lanzado una herramienta automatizada para que los usuarios verifiquen si han sido atacados específicamente por la amenaza persistente avanzada ShadowHammer.