Las últimas investigaciones han demostrado un nuevo exploit que permite cargar datos arbitrarios desde dispositivos que no están conectados a Internet simplemente enviando transmisiones de Bluetooth «Find My» a dispositivos Apple cercanos.

«Es posible cargar datos arbitrarios desde dispositivos no conectados a Internet enviando Find My [Bluetooth Low Energy] transmite a los dispositivos Apple cercanos que luego cargan los datos por usted «, dijo el investigador de Positive Security, Fabian Bräunlein, en un artículo técnico divulgado la semana pasada.

El estudio se basa en un análisis anterior de TU Darmstadt publicado en marzo de 2021, que reveló dos fallas distintas de diseño e implementación en el sistema de seguimiento de ubicación Bluetooth de colaboración colectiva de Apple que podría conducir a un ataque de correlación de ubicación y acceso no autorizado al historial de ubicación de un usuario de los últimos siete días.

La investigación se vio reforzada por el lanzamiento de un marco llamado OpenHaystack que está diseñado para permitir que cualquier usuario cree un «AirTag», lo que permite a las personas rastrear dispositivos Bluetooth personales a través de la enorme red Find My de Apple.

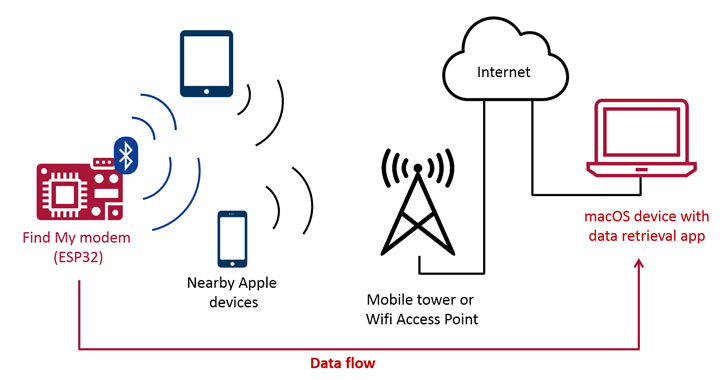

Pero la ingeniería inversa del sistema de búsqueda fuera de línea Find My de Apple también dejó la puerta abierta a la posibilidad de que el protocolo pudiera ser emulado para cargar datos arbitrarios a Internet al transmitir la información a través de balizas Bluetooth que serían captadas por dispositivos Apple en condiciones físicas cercanas. proximidad, y luego entre transmitir los datos cifrados a los servidores de Apple, desde donde una aplicación macOS puede recuperar, decodificar y mostrar los datos cargados.

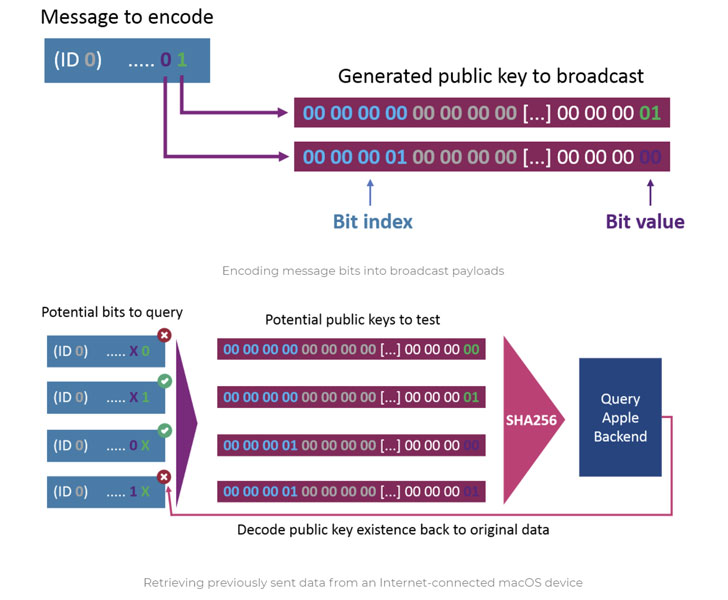

Uno de los aspectos centrales de Find My es su esquema de clave rotativa que consiste en un par de claves públicas y privadas que se cambian de manera determinista cada 15 minutos, y la clave pública se envía dentro del paquete publicitario de Bluetooth Low Energy.

Por lo tanto, cuando los dispositivos Apple cercanos, como MacBooks, iPhones y iPads, reciben la transmisión, obtienen su propia ubicación, luego cifran la ubicación utilizando la clave pública antes mencionada antes de enviar el informe de ubicación cifrada a iCloud junto con un hash de la clave pública. En el paso final, el propietario del dispositivo perdido puede usar un segundo dispositivo Apple registrado con la misma ID de Apple para acceder a la ubicación aproximada.

Las protecciones de cifrado significan que Apple no solo no sabe qué claves públicas pertenecen a un dispositivo perdido específico o AirTag, sino que tampoco sabe qué informes de ubicación están destinados a un usuario específico, de ahí el requisito de ID de Apple anterior. «La seguridad radica únicamente en el cifrado de los informes de ubicación: la ubicación solo se puede descifrar con la clave privada correcta, lo cual es inviable para la fuerza bruta y solo se almacena en el dispositivo propietario emparejado», dijo Bräunlein.

La idea, por lo tanto, es explotar esta brecha codificando un mensaje en las cargas útiles de transmisión y luego obtenerlas en el otro extremo utilizando un componente de búsqueda de datos basado en OpenHaystack que descifra y extrae la información transmitida desde el dispositivo emisor, digamos, un microcontrolador. .

«Al enviar, los datos se codifican en las claves públicas que transmite el microcontrolador. Los dispositivos Apple cercanos captarán esas transmisiones y reenviarán los datos a un backend de Apple como parte de sus informes de ubicación. Esos informes pueden ser recuperados más tarde por cualquier dispositivo Mac para decodificar los datos enviados”, explicó Bräunlein.

Si bien las implicaciones maliciosas en el mundo real de tal exploit pueden parecer discutibles, también es difícil para Apple defenderse de un ataque de este tipo debido a la naturaleza cifrada inherente de extremo a extremo de la red Find My.

Para contrarrestar cualquier uso indebido potencial, el investigador sugiere fortalecer el sistema de dos maneras posibles, incluida la autenticación del anuncio BLE y la aplicación de límites de tasa de recuperación de informes en el lugar mediante el almacenamiento en caché de los hash y garantizar que solo se consulten «16 ID de clave nuevas cada 15 minutos». y la identificación de Apple «. Vale la pena señalar que hay un límite de 16 AirTags por ID de Apple.

«En el mundo de las redes de alta seguridad, donde la combinación de láseres y escáneres parece ser una técnica notable para cerrar el espacio de aire, los dispositivos Apple de los visitantes también podrían convertirse en intermediarios factibles para filtrar datos de ciertos sistemas con espacio de aire o cámaras enjauladas de Faraday». dijo Braunlein.