El gobierno indio dijo que ha abordó una vulnerabilidad crítica en su servicio de billetera segura de documentos Digilocker que podría haber permitido que un atacante remoto omita las contraseñas móviles de un solo uso (OTP) e inicie sesión como otros usuarios.

Descubierta por separado por dos investigadores independientes de recompensas de errores, Mohesh Mohan y Ashish Gahlot, la vulnerabilidad podría haberse aprovechado fácilmente para acceder sin autorización a documentos confidenciales cargados por usuarios específicos en la plataforma operada por el gobierno.

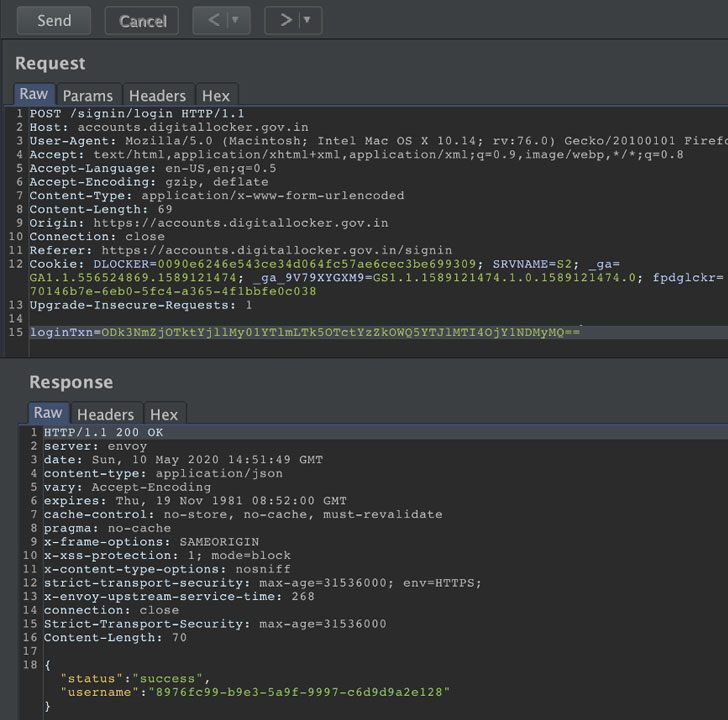

«La función OTP carece de autorización, lo que hace posible realizar la validación OTP con el envío de detalles de usuarios válidos y luego el flujo de manipulación para iniciar sesión como un usuario totalmente diferente», dijo Mohesh Mohan en un comunicado compartido con The Hacker News.

Con más de 38 millones de usuarios registrados, Digilocker es un repositorio basado en la nube que actúa como una plataforma digital para facilitar el procesamiento en línea de documentos y una entrega más rápida de diversos servicios del gobierno a los ciudadanos. Está vinculado al número de teléfono móvil de un usuario y la identificación de Aadhar, un número de identidad único (UID) emitido para cada residente de la India.

Según Mohan, todo lo que un atacante necesita saber es la identificación de Aadhaar de la víctima o el número de teléfono móvil vinculado o el nombre de usuario para acceder sin autorización a una cuenta de Digilocker objetivo, lo que hace que el servicio envíe una OTP y aproveche la falla para evitar el proceso de inicio de sesión.

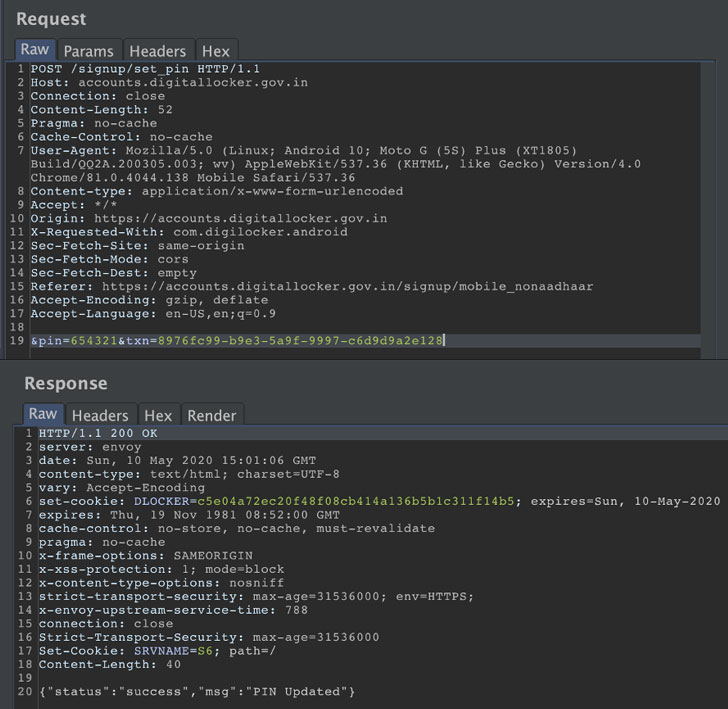

Vale la pena señalar que la versión de la aplicación móvil de Digilocker también viene con un PIN de 4 dígitos para una capa adicional de seguridad. Pero los investigadores dijeron que era posible modificar las llamadas API para autenticar el PIN asociando el PIN a otro usuario (identificado con un UUID de versión 5) e iniciar sesión con éxito como víctima.

Esto significa que «puedes hacer el SMS OTP [verification] como un usuario y envíe el pin de un segundo usuario, y finalmente, terminará iniciando sesión como el segundo usuario «, dijo Mohan.

Además, la falta de autorización para el extremo de la API utilizado para establecer el PIN secreto implica que la API puede explotarse para restablecer el PIN vinculado a un usuario aleatorio utilizando el UUID de la persona.

«No hay información relacionada con la sesión en la solicitud POST, por lo que no está vinculada a ningún usuario», agregó Mohan.

Además de los problemas mencionados anteriormente, las llamadas API desde las aplicaciones móviles estaban protegidas por una autenticación básica que se puede eludir eliminando un indicador de encabezado «is_encrypted: 1». También se descubrió que la aplicación implementa un mecanismo de anclaje SSL débil, lo que los hace vulnerables a una omisión utilizando herramientas como Frida.

Después de que Mohan informara la falla a CERT-In el 10 de mayo y Ashish a DigiLocker el 16 de mayo, la agencia cibernética dijo que el problema se solucionó el 28 de mayo.

«La naturaleza de la vulnerabilidad era tal que la cuenta de DigiLocker de una persona podría verse comprometida si el atacante conocía el nombre de usuario de esa cuenta en particular». digilocker dijo en un tweet la semana pasada reconociendo la falla. «No era una vulnerabilidad que pudiera permitir que cualquiera tuviera acceso a [the] cuenta de DigiLocker de cualquier persona cuyo nombre de usuario y otros detalles no se conocían».

«Después del análisis, se descubrió que esta vulnerabilidad se había deslizado en el código cuando se agregaron algunas características nuevas recientemente. El equipo técnico parchó la vulnerabilidad con prioridad un día después de recibir la alerta de CERT-In. Esto no fue un ataque a la infraestructura, y no se comprometió ningún dato, base de datos, almacenamiento o encriptación”, agregó el equipo.