La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) emitió una advertencia el martes con respecto a numerosas vulnerabilidades de seguridad que afectan a todas las versiones de los sistemas de control Honeywell Experion Process Knowledge System C200, C200E, C300 y ACE que podrían explotarse para lograr la ejecución y negación remota de código. . -condiciones de servicio (DoS).

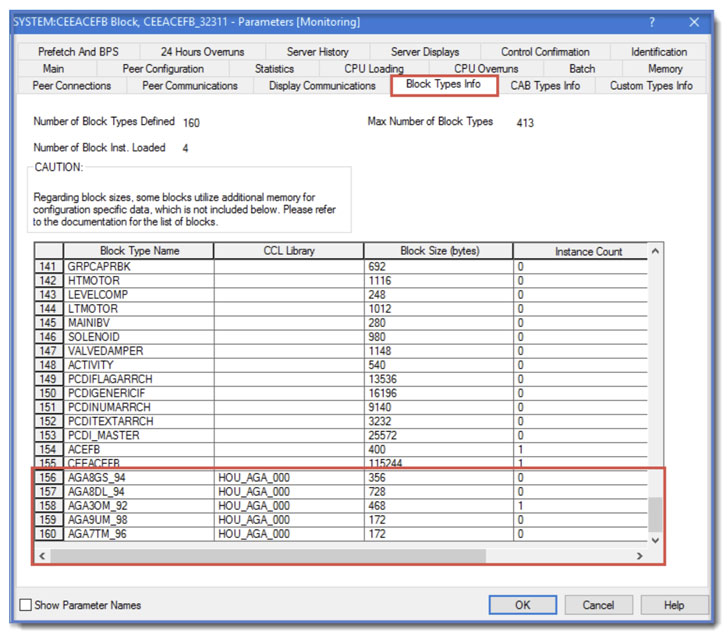

«La biblioteca de componentes de control (CCL) puede ser modificada por un jugador defectuoso y cargada en el controlador por el controlador que ejecuta un código malicioso», dijo Honeywell en un comunicado de seguridad independiente publicado a principios de febrero de este año. Rei Henigman y Nadav Erez de la ciberempresa industrial Claroty fueron los encargados de detectar y reportar las deficiencias.

Experion Process Knowledge System (PKS) es un sistema de control distribuido (DCS) que está diseñado para controlar grandes procesos industriales en varios sectores, desde refinerías petroquímicas hasta plantas de energía nuclear, donde la alta confiabilidad y seguridad son importantes.

La lista de tres deficiencias es la siguiente:

- CVE-2021-38397 (Puntuación CVSS: 10.0) – Carga ilimitada de un archivo con un tipo peligroso

- CVE-2021-38395 (Puntuación CVSS: 9,1) – Neutralización incorrecta de los elementos de salida especiales utilizados por el componente aguas abajo

- CVE-2021-38399 (Puntuación CVSS: 7.5) – Travesía de ruta relativa

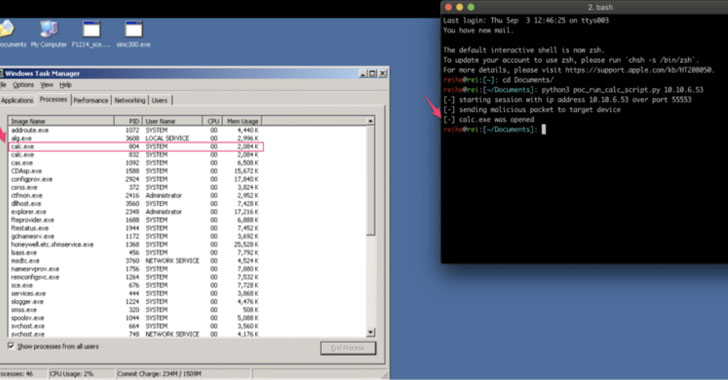

Según Claroty, los problemas dependen del proceso de descarga de código que es necesario para programar la lógica que se ejecuta en el controlador, lo que permite a un atacante imitar el proceso y cargar cualquier binario CLL. «Luego, el dispositivo carga los archivos ejecutables sin realizar comprobaciones ni desinfección, lo que permite que un atacante cargue archivos ejecutables y ejecute código nativo no autorizado de forma remota sin autenticación», dijeron los investigadores Henigman y Erez.

En resumen, la explotación exitosa de las vulnerabilidades podría permitir que una parte no autorizada obtenga acceso a archivos y directorios no autorizados y, lo que es peor, ejecute código arbitrario de forma remota y provoque una condición de denegación de servicio. Para evitar que la CCL modificada se cargue en el controlador, Honeywell ha incorporado mejoras de seguridad adicionales mediante la firma criptográfica de cada código binario de CCL que se valida antes de su uso.

Se alienta a los usuarios a actualizar o corregir la vulnerabilidad lo antes posible para mitigarla por completo.