El software Pentaho Business Analytics de Hitachi Vantara reveló varias vulnerabilidades que podrían ser explotadas por actores maliciosos para cargar archivos de datos arbitrarios e incluso ejecutar código arbitrario en el sistema host básico de la aplicación.

Los investigadores Alberto Favero de la firma alemana de seguridad cibernética Hawsec informaron sobre las vulnerabilidades de seguridad. Altion Malka de Census Labs a principios de este año, lo que llevó a la empresa a emitir las correcciones necesarias para resolver los problemas.

Pentaho es una plataforma de inteligencia comercial basada en Java que ofrece integración de datos, análisis, análisis en línea (OLAP) y capacidades de minería e incluye grandes empresas y organizaciones como Bell, CERN, Cipal, Logitech, Nasdaq, Telefónica, Teradata y más. El National Memorial and Museum el 11 de septiembre entre sus clientes.

La lista de deficiencias que afectan a Pentaho Business Analytics versión 9.1 y anteriores es la siguiente:

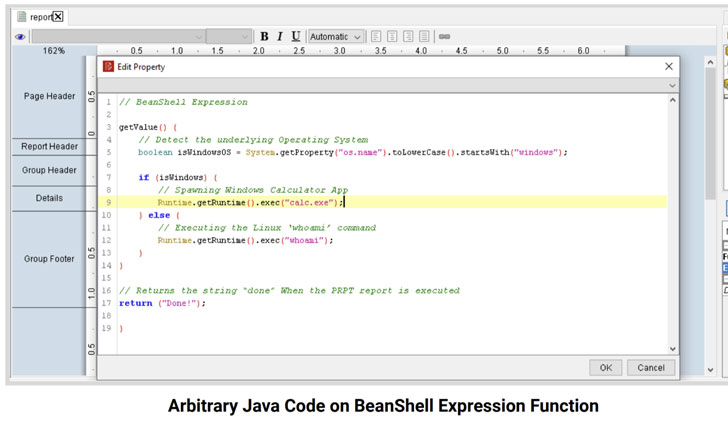

- CVE-2021-31599 (Puntuación CVSS: 9.9) – Ejecución remota de código a través de Pentaho Report Bundles

- CVE-2021-31600 (Puntuación CVSS: 4.3) – Enumeración de usuarios de Jackrabbit

- CVE-2021-31601 (Puntuación CVSS: 7,1) – Control de acceso insuficiente a la gestión de recursos de datos

- CVE-2021-31602 (Puntuación CVSS: 5.3) – Omisión de autenticación de Spring API

- CVE-2021-34684 (Puntuación CVSS: 9.8) – Inyección SQL no autenticada

- CVE-2021-34685 (Puntuación CVSS: 2.7) – Omitir restricciones de extensión de nombre de archivo

La explotación exitosa de las vulnerabilidades podría permitir a los usuarios autenticados con suficientes privilegios de roles cargar y ejecutar Pentaho Report Bundles para ejecutar código malicioso en el servidor host y filtrar datos confidenciales de la aplicación y eludir las restricciones de extensión de nombre de la aplicación impuestas por la aplicación y cargar archivos de cualquier tipo. .

Además, también podrían ser utilizados por un atacante autenticado con pocos privilegios para recuperar credenciales y detalles de conexión de todas las fuentes de datos de Pentaho, lo que permite que la parte recopile y transmita datos, excepto que un usuario no autenticado podría ejecutar cualquier consulta SQL en la base de datos backend. y recuperación de datos.

Dada la naturaleza crítica de las deficiencias y los riesgos que representan para el sistema base, se recomienda encarecidamente a los usuarios que actualicen a la última versión.