Tres bibliotecas de JavaScript cargadas en el repositorio oficial de paquetes de NPM se identificaron como malware de criptomonedas, lo que nuevamente muestra cómo los repositorios de paquetes de software de código abierto se están convirtiendo en un objetivo lucrativo para una serie de ataques en Windows, macOS y Linux.

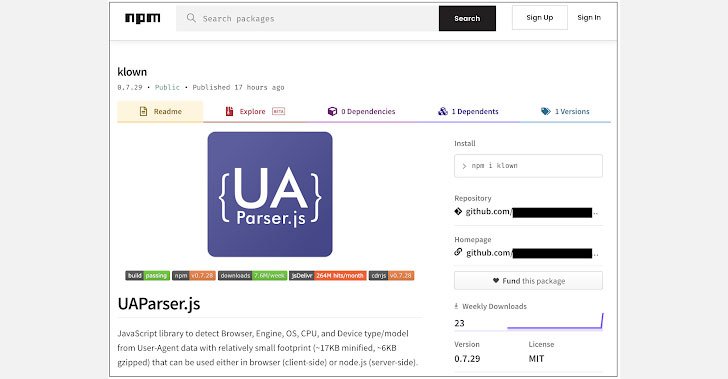

Los paquetes maliciosos en cuestión, llamados okhsa, klow y klow, fueron publicados por el mismo desarrollador y afirmaron falsamente que eran analizadores de cadenas de agentes de usuario basados en JavaScript diseñados para extraer detalles de hardware del encabezado HTTP «User-Agent». Pero sin que las víctimas supieran que las habían importado, el autor ocultó el malware de criptomonedas dentro de las bibliotecas.

Desde entonces, la cuenta NPM del mal actor se desactivó, y las tres bibliotecas, cada una descargada 112, 4 y 65 veces, se eliminaron del almacenamiento el 15 de octubre de 2021.

Los ataques que involucraron a las tres bibliotecas funcionaron al detectar el sistema operativo actual antes de ejecutar el script .bat (para Windows) o el script .sh (para el sistema operativo basado en Unix). «Estos scripts luego descargan un EXE o Linux ELF alojado externamente y ejecutan un archivo binario con argumentos que especifican el grupo de minería a usar, la billetera de criptomonedas y la cantidad de subprocesos de CPU a usar», dijo Ali ElShakankiry, investigador de seguridad de Sonatype.

Esta no es la primera vez que se encuentra en repositorios de software malware que acecha para robo de marca, typosquatting y criptografía.

A principios de junio, Sonatype y JFrog (anteriormente Vdoo) identificaron paquetes maliciosos que se infiltraban en el repositorio de PyPI y que en secreto estaban implementando criptomineros en las máquinas afectadas. Sin perjuicio de los paquetes de copia con nombres de repositorios o componentes utilizados internamente por empresas de alta tecnología en lo que se conoce como confusión de dependencias.