Incluso cuando salió a la luz una violación masiva de datos que afectó a Air India el mes anterior, la aerolínea de bandera de la India parece haber sufrido un ataque cibernético por separado que duró un período de al menos dos meses y 26 días, reveló una nueva investigación, que atribuyó el incidente con confianza moderada a un actor de amenazas de estado-nación chino llamado APT41.

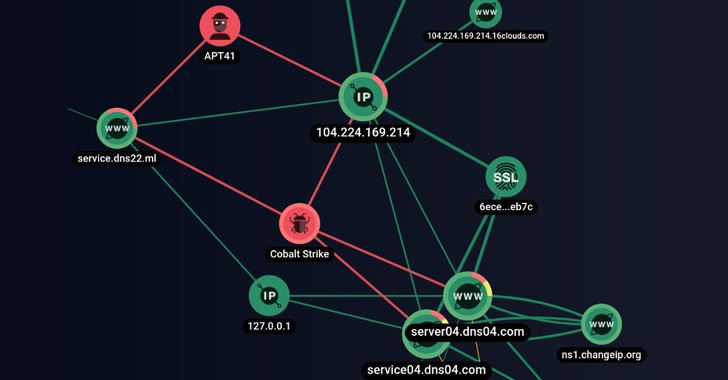

Group-IB denominó la campaña «ColunmTK» basada en los nombres de los dominios de servidor de comando y control (C2) que se usaron para facilitar las comunicaciones con los sistemas comprometidos.

«Las ramificaciones potenciales de este incidente para toda la industria de las aerolíneas y los transportistas que aún podrían descubrir rastros de ColunmTK en sus redes son significativas», dijo la compañía de caza de amenazas con sede en Singapur.

Si bien Group-IB aludió a que esto puede haber sido un ataque a la cadena de suministro dirigido a SITA, la compañía suiza de tecnología de la información de aviación le dijo a The Hacker News que se trata de dos incidentes de seguridad diferentes.

«La aerolínea confirmó frente a SITA el 11 de junio de 2021 que el ciberataque a Air India […] no es lo mismo ni está relacionado de ninguna manera con el ataque a SITA PSS «, dijo SITA a nuestra publicación por correo electrónico.

También conocido por otros apodos como Winnti Umbrella, Axiom y Bario, APT41 es una prolífica amenaza persistente avanzada de estado-nación de habla china conocida por sus campañas centradas en el robo de información y el espionaje contra los sectores de salud, alta tecnología y telecomunicaciones para establecer y mantener acceso estratégico para robar propiedad intelectual y cometer delitos cibernéticos motivados financieramente.

«Sus intrusiones de delitos cibernéticos son más evidentes entre los objetivos de la industria de los videojuegos, incluida la manipulación de monedas virtuales y el intento de implementación de ransomware», según FireEye. «Las operaciones de APT41 contra la educación superior, los servicios de viajes y las empresas de noticias y medios de comunicación brindan algún indicio de que el grupo también rastrea a las personas y realiza vigilancia».

El 21 de mayo, Air India reveló una violación de datos que afectó a 4,5 millones de sus clientes durante un período de casi 10 años a raíz de un ataque a la cadena de suministro dirigido a su proveedor del Sistema de servicio de pasajeros (PSS) SITA a principios de febrero.

La violación involucró datos personales registrados entre agosto. 26 de febrero de 2011 y febrero. 3 de enero de 2021, incluidos detalles como nombres, fechas de nacimiento, información de contacto, información de pasaporte, información de boletos, datos de viajero frecuente de Star Alliance y Air India, así como datos de tarjetas de crédito.

Mandiant de FireEye, que está ayudando a SITA con los esfuerzos de respuesta a incidentes, ha determinado desde entonces que el ataque fue altamente sofisticado y que las tácticas, técnicas y procedimientos (TTP) y los indicadores de compromiso apuntan a una sola entidad, agregando la «identidad y motivo de el perpetrador no son del todo concluyentes «.

Probable y nuevo ataque contra Air India

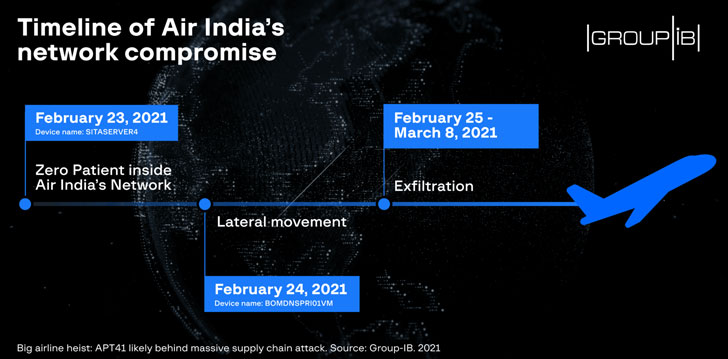

El análisis de Group-IB ahora ha revelado que al menos desde el 1 de febrero. El 23 de diciembre, un dispositivo infectado dentro de la red de Air India (llamado «SITASERVER4») se comunicó con un servidor que alberga cargas útiles de Cobalt Strike que datan del 1 de diciembre. 11, 2020.

Después de este compromiso inicial, se dice que los atacantes establecieron persistencia y obtuvieron contraseñas para pivotar lateralmente a la red más amplia con el objetivo de recopilar información dentro de la red local.

No menos de 20 dispositivos se infectaron durante el movimiento lateral, dijo la compañía. «Los atacantes extrajeron hash NTLM y contraseñas de texto sin formato de las estaciones de trabajo locales utilizando hashdump y mimikatz», dijo Nikita Rostovcev, analista de inteligencia de amenazas de Group-IB. «Los atacantes intentaron escalar los privilegios locales con la ayuda del malware BadPotato».

En total, el adversario extrajo 23,33 MB de datos de cinco dispositivos llamados SITASERVER4, AILCCUALHSV001, AILDELCCPOSCE01, AILDELCCPDB01 y WEBSERVER3, y los atacantes tardaron 24 horas y 5 minutos en propagar las balizas Cobalt Strike a otros dispositivos de la red de la aerolínea. El punto de entrada inicial para el ataque sigue siendo desconocido hasta el momento.

Las conexiones a Bario se basan en superposiciones entre los servidores C2 que se encuentran en la infraestructura de ataque con los utilizados en ataques anteriores y las tácticas empleadas por el actor de amenazas para estacionar sus dominios una vez que finalizan sus operaciones. Group-IB también dijo que descubrió un archivo llamado «Install.bat» que tenía similitudes con las cargas útiles implementadas en una campaña de intrusión global de 2020.

Cuando se le solicitó una respuesta, el CTO de Group-IB, Dmitry Volkov, le dijo a The Hacker News que «a pesar de que el vector de compromiso inicial sigue siendo desconocido, Group-IB trata [the] El incidente de SITA y la violación de Air India están interrelacionados».

«Esta suposición se basa en el hecho de que se trataba de un servidor en la red de Air India que, según supone Group-IB, podría haber establecido [a] conexión con la red de SITA que fue violada primero. Según los datos de Group-IB, SITASERVER4 fue el primer host infectado dentro de la red de Air India. Esto también ha sido confirmado por Air India”, agregó Volkov.

Sin embargo, vale la pena señalar que SITASERVER4 no era propiedad ni estaba administrado por SITA. Hablando en segundo plano, SITA señaló que el servidor en cuestión se había utilizado anteriormente para alojar el software ofrecido por la empresa a Air India y que el software específico se eliminó del servidor en 2019.

El proveedor de TI de aviación también aclaró que ninguno de los métodos que se utilizaron para apuntar a Air India desde el 23 de febrero se utilizaron en los ataques a SITA PSS, y agregó que el adversario fue eliminado de su red semanas antes del inicio de la actividad maliciosa dirigida. contra la aerolínea, lo que implica que los dos incidentes no tenían relación entre sí.