Proteger las aplicaciones en la primera era de la API puede ser una lucha abrumadora. A medida que se acelera el desarrollo, las responsabilidades se vuelven poco claras y la puesta en marcha de controles se convierte en un desafío en sí mismo. Es hora de repensar nuestras estrategias de seguridad de aplicaciones para reflejar las nuevas prioridades, principios y procesos de la era de la Primera API. La seguridad de las aplicaciones del mañana comienza hoy con una evaluación de riesgos empresariales.

Resumen

Tendencias y riesgos que dan forma a las aplicaciones actuales

A medida que el mundo se vuelve cada vez más interconectado a través de dispositivos, y las API que los interconectan, las personas se acostumbran cada vez más a la experiencia fluida que brindan. Si bien esta realidad sin fricciones es sin duda más fácil de usar, es decir, más rápida y conveniente, también requiere compromiso. Esta conveniencia requiere apertura y la apertura es un riesgo cuando se trata de seguridad cibernética.

Según Sidney Gottesman, GPP de Innovación en Seguridad de Mastercard, la situación anterior conduce a una de las mayores tendencias que configuran la posición de seguridad para las aplicaciones actuales: crisis de confianza entre las personas y las aplicaciones que utilizan.

La segunda gran tendencia es Cadena de suministro. La simple gestión de sus propios riesgos no es suficiente, ya que los ataques penetran cada vez más en los sistemas internos a través de componentes de terceros suministrados por el proveedor. En productos digitales e incluso en productos de hardware interconectados, las cadenas de suministro ahora consisten en diferentes servicios vinculados en el producto final a través de API, lo que crea un nuevo tipo de riesgo de integración arraigado en la cadena de suministro.

Si los recientes ataques de Colonial Pipeline y JBS sugieren algo, entonces esta es otra tendencia significativa. una serie de actores maliciosos, tanto a nivel individual como estatal. Las empresas ahora deben asumir que serán atacadas tarde o temprano.

muchos datos No puede ser ignorado. Las empresas almacenan, administran y acceden a una gran cantidad de datos, lo que hace que la capa de aplicación (y la API) sean más atractivas para los atacantes. Creciente regulaciones dirigidos a mejorar las posiciones de seguridad de las empresas públicas y privadas también están ganando un lugar especial en el panorama de las tendencias de seguridad.

La seguridad de las aplicaciones ya no es lo que solía ser

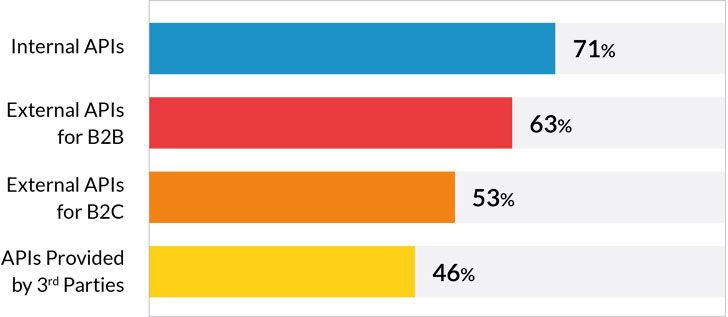

Actualmente, el 80 % de las empresas brindan acceso externo a datos y funciones a través de API, según una encuesta reciente de la industria publicada por Imvision, que analiza el estado actual del uso y la adopción de API entre las empresas líderes. Los resultados están en línea con otras investigaciones sobre el tema y concluyen que las empresas son mucho más abiertas que hace unos años, y están creciendo.

Pero esto significa que la seguridad de la aplicación ha ido más allá de su estado de «portero» y pregunta «¿quién puede entrar?» Hoy en día, la seguridad de la aplicación debe asumir que los usuarios ya están dentro de la aplicación y centrarse en la pregunta: «¿qué les permitimos hacer? «,» ¿cuál es el uso esperado? ”y” ¿cómo detenemos el comportamiento no deseado? ”.

Según Rob Cuddy, evangelista de seguridad de aplicaciones globales en HCL, un cambio importante que las empresas deben hacer en su enfoque de la seguridad de las aplicaciones es que proteger el perímetro de la aplicación de intrusiones externas simplemente no tiene sentido en la era de las API.

La creación de capas de seguridad alrededor de una aplicación no funcionará cuando la aplicación esté expuesta a través de la API. Nuevo en su lugar acceso de adentro hacia afuera se requiere. Este nuevo enfoque presupone la intrusión de aplicaciones en el servicio del usuario, pero introduce mecanismos de protección en caso de que el actor sea malicioso.

Obtenga más información sobre cómo los profesionales de la seguridad revisan la seguridad de las aplicaciones

Si le pregunta a los desarrolladores, le dirán que la seguridad ha estado aquí todo el tiempo, pero ahora es fundamental. Sin embargo, no se trata de agregar nuevas herramientas o automatizaciones, sino de un cambio fundamental en las personas, los procesos y la cultura.

En la planta de entrega ágil súper rápida, muchas empresas están adoptando el enfoque DevSecOps, que requiere la integración de prácticas de seguridad a lo largo del ciclo de vida del desarrollo. Pero mientras muchos hablan de hacerlo, solo alrededor de la mitad realmente hace algo al respecto, es decir, en realidad tienen una API de seguridad de ciclo de vida.

Gestionar la seguridad entre diversos equipos no es una tarea fácil

Allegiant Airlines, el director de seguridad de la información, Rob Hornbuckle, lidera una iniciativa emocionante para mejorar la conciencia, la visibilidad y la colaboración entre equipos y el ciclo de vida del desarrollo.

Para poder desarrollar y mantener las aplicaciones de sus clientes, siempre cuentan con 10 equipos de desarrollo permanentes. Sin embargo, organizar la seguridad entre equipos dispares no es un paseo por el jardín de rosas. Requiere una visibilidad considerable y un cambio cultural que fomente la iniciativa y la propiedad.

Para mantener la seguridad a la vanguardia, han creado un programa campeón de seguridad que coloca a dos personas en cada equipo con la responsabilidad de garantizar ciertos estándares de seguridad durante el desarrollo. Estos campeones ayudan al resto del equipo a administrar el conocimiento y la comunicación en todo el sistema.

Este programa permite la visibilidad de la seguridad de las aplicaciones a nivel organizacional a través de reuniones mensuales que se enfocan en todo lo que sucede con la seguridad en diferentes grupos de programación de aplicaciones. Estas reuniones permiten a la organización proporcionar métricas sobre el estado de seguridad general logrado por varios equipos en horas extras para ayudar a obtener el apoyo de los gerentes senior y los miembros de la junta.

Visibilidad, o: «Ser capaz de identificar lo que debe arreglarse primero»

Como muchas empresas usan docenas, si no cientos o más, de diferentes herramientas de seguridad para diferentes sistemas, el CISO debe comprender qué es crítico para priorizar las vulnerabilidades y mitigar los riesgos de manera efectiva.

Pero el hecho de que un servidor no tenga un parche no significa que sea un riesgo comercial real. Exigimos no solo una descripción general de las vulnerabilidades, sino también la exposición que crean y el impacto potencial en el negocio en caso de una infracción.

Rob Hornbuckle cree que para poder combinar realmente el riesgo empresarial con la vulnerabilidad, la dirección ejecutiva necesita tanto un conocimiento sólido de la programación de aplicaciones como un conocimiento impresionante del funcionamiento interno del modelo empresarial de una organización. Esto les permite establecer prioridades de mitigación en línea con el impacto comercial real de la interrupción potencial en su modelo comercial único.

Aunque una vulnerabilidad particular haya podido interrumpir las operaciones en el Oleoducto Colonial, por ejemplo, esto no significa que la misma vulnerabilidad represente un riesgo para el beneficio de otra organización, especialmente si su modelo de negocios es diferente. Los activos más importantes que deben protegerse son los servicios y las aplicaciones que revelan funciones comerciales críticas.

Desarrollo de una visión de los riesgos de aplicación en el contexto de la gestión de riesgos empresariales

Unificar las organizaciones en torno a la seguridad no es una tarea fácil, especialmente cuando sus aportes, por valiosos e importantes que sean, a menudo causan retrasos y agregan trabajo a los equipos de desarrollo con problemas. Asegurarse de que todos los niveles de la organización comprendan la importancia del equipo de seguridad es un paso crítico en la implementación de procesos de desarrollo seguros.

Sandip Wadje, director global de inteligencia de riesgos tecnológicos de BNP Paribas, señala que es fundamental facilitar que las organizaciones comprendan qué tan grandes son sus áreas de ataque internas y externas y exactamente a qué funciones comerciales críticas están expuestas.

El primer paso es descubrimiento – Conoce lo que tienes, cómo se usa, por qué existe. Aunque este paso es bastante simple, en el segundo paso gobernancia, las empresas deben esforzarse por comprender los pasos que están tomando en términos de desarrollo de aplicaciones, mantenimiento y monitoreo continuo. Las organizaciones deben asegurarse de tener un comité directivo centralizado o un equipo de riesgo tecnológico de terceros que supervisará las medidas de seguridad interna de la organización.

La tercera etapa es la que garantía sobre las medidas de seguridad en curso. El monitoreo continuo de la seguridad, que analiza constantemente las nuevas vulnerabilidades a medida que se descubren, reduce significativamente los riesgos porque las vulnerabilidades explotadas a menudo son aquellas que la organización no conocía.

Por fin, resistencia es otra capacidad de desarrollo clave. En caso de que se hayan explotado vulnerabilidades, es necesario establecer procedimientos específicos para responder a incidentes y reducir la exposición. Debido a que muchas organizaciones ya usan una variedad de soluciones de seguridad, es fundamental asegurarse de que se usen de manera efectiva para proteger las aplicaciones comerciales críticas.

Obtenga más información sobre cómo hacer que su equipo de seguridad sea una necesidad en la era de la primera API.

Tome este ejemplo: en BNP Paribas, el equipo de seguridad creó un plan para varias aplicaciones para comprender cómo cada una se vio afectada por la transición a la nube. Este plan utiliza una administración poderosa para brindar información sobre las diversas cargas de trabajo que se pueden migrar de manera segura a la nube.

En torno a esto, crearon una administración, tanto a nivel de grupo empresarial, que se enfocaba en la estrategia, como a nivel operativo, que se enfocaba en la provisión continua de monitoreo. Su siguiente paso fue crear un comité directivo de API que priorizaría los servicios en términos de su capacidad para monetizar datos. Finalmente, desarrollaron un programa de gestión de riesgos de terceros e involucraron a importantes partes interesadas internas en el desarrollo de su estrategia de seguridad de aplicaciones.

Una sorprendente ventaja de las normas de seguridad

Al igual que los individuos, los equipos tienen una reputación. Es muy importante que los equipos de seguridad se aseguren de que, con el tiempo, no se los vea como un obstáculo para una entrega rápida, sino como un apoyo empresarial. Aquí es donde las regulaciones realmente pueden garantizar que este no sea el caso.

Condicionar nuevas iniciativas al cumplimiento de medidas de seguridad, protección y cumplimiento se convierte en una necesidad. Una vez que los equipos de seguridad definan claramente los límites entre las regulaciones, las vulnerabilidades que descubren y el impacto en el negocio, los equipos de desarrollo ya no las percibirán como una molestia.

Esto eleva la seguridad a una herramienta comercial estratégica e incluso a un diferenciador competitivo.

En Mastercard, por ejemplo, bajo el liderazgo de un CEO que se ha centrado en la seguridad desde el principio, su equipo de seguridad corporativa está en el centro de su modelo de negocio y brinda servicios de seguridad a todos sus clientes y a todo el ecosistema. .

resumen

En la era de las API, las organizaciones deben repensar su actitud de seguridad. Tendencias como la crisis de confianza, la interconexión de la cadena de suministro, la regulación y el creciente número de actores maliciosos están dictando un cambio hacia un enfoque de adentro hacia afuera de la seguridad cibernética.

A medida que más y más empresas brindan a los usuarios acceso a datos y funciones a través de API, la perspectiva de seguridad debe cambiar de restringir el acceso a mejores controles y permisos.

Para comenzar, las organizaciones primero deben garantizar una visibilidad clara de las vulnerabilidades y la capacidad de priorizar el impacto comercial. También es crucial asegurarse de que toda la organización comprenda las amenazas y los riesgos que amenazan sus procesos comerciales críticos.

El establecimiento de procesos formales, incluida la detección, el aprovisionamiento, el monitoreo continuo y la resiliencia y, finalmente, un cambio en la visión de los equipos de seguridad de la dificultad a la necesidad, es esencial para la entrega de productos seguros.

*** Este artículo se basa en la primera reunión del Programa de Capacitación Ejecutiva de Imvision.