La seguridad de las contraseñas ha sido durante mucho tiempo un problema para las empresas y sus estándares de ciberseguridad. Las contraseñas de las cuentas suelen ser el eslabón más débil en la postura de seguridad general de muchas organizaciones.

Muchas empresas han utilizado las políticas de contraseñas predeterminadas de Microsoft durante décadas. Si bien estos se pueden personalizar, las empresas a menudo aceptan los valores predeterminados para su organización.

La política de contraseña predeterminada de Windows es un buen comienzo, pero ¿existen vulnerabilidades de seguridad asociadas? Veamos las recomendaciones actuales de las principales autoridades de ciberseguridad y veamos cómo se comparan con la política de contraseña predeterminada de Windows.

Resumen

Configuración de la política de contraseña predeterminada de Windows

Muchos, si no la mayoría, de los entornos empresariales actuales utilizan Microsoft Active Directory como su solución de gestión de acceso e identidad en la empresa. Active Directory ha servido a las organizaciones en esta capacidad durante décadas.

Una de las capacidades integradas proporcionadas por Microsoft Active Directory Domain Services (ADDS) es la capacidad integrada para proporcionar política de contraseñas para una organización.

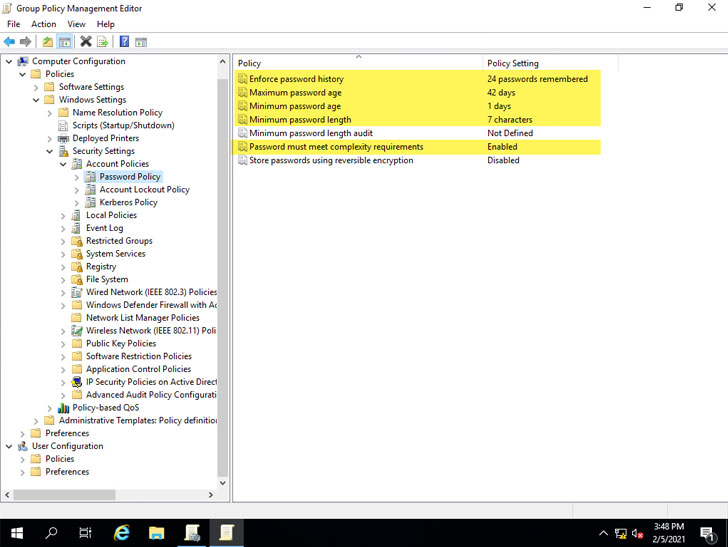

que es un política de contraseñas? Una política de contraseña proporciona el conjunto de características de contraseña requeridas que los usuarios finales deben cumplir al elegir la contraseña de su cuenta. A continuación se muestra una mirada a la configuración de la política de contraseñas de la política de dominio predeterminada de Active Directory con valores típicos que muchas organizaciones pueden usar.

Un controlador de dominio de Windows Server 2019 recién promocionado Política de grupo de dominio predeterminada muestra la configuración predeterminada para la política de contraseñas.

|

| Configuración predeterminada de la política de contraseñas de Windows definida en la política de grupo de dominio predeterminada |

Como puede ver, la configuración de políticas específicas está configurada para usted de manera predeterminada. Éstas incluyen:

- Hacer cumplir el historial de contraseñas – 24 contraseñas recordadas

- Antigüedad máxima de la contraseña – 42 días

- Edad mínima de la contraseña – 1 día

- Longitud mínima de la contraseña – 7 caracteres

- La clave debe cumplir los requerimientos de complejidad – Activado

- Almacenar contraseñas usando encriptación reversible – Discapacitado

¿Cómo se comparan estos valores predeterminados con las recomendaciones actuales de las principales autoridades de seguridad cibernética con respecto a las recomendaciones de contraseñas?

¿La configuración de la política de contraseña predeterminada de Windows es insegura?

Se han realizado cambios y recomendaciones sólidas en los últimos años con respecto a la seguridad de las contraseñas que representan un cambio en las recomendaciones de seguridad de las contraseñas. Los expertos en seguridad cibernética de la industria están enfatizando la necesidad de verificar las contraseñas con listas de contraseñas débiles conocidas (diccionarios) y están poniendo menos énfasis en las políticas de caducidad de contraseñas que han sido durante mucho tiempo parte de las políticas de contraseñas empresariales.

El Instituto Nacional de Estándares y Tecnología (NIST) lanzó la Publicación especial NIST 800-63B (Pautas de identidad digital – Autenticación y gestión del ciclo de vida).

En la Sección 5.1.1, ‘Secretos memorizados’, señalan esta guía específica con respecto a la comparación de contraseñas con contraseñas conocidas de un diccionario o lista de infracciones:

«Al procesar solicitudes para establecer y cambiar secretos memorizados, los verificadores DEBERÁN comparar los posibles secretos con una lista que contiene valores que se sabe que son de uso común, esperados o comprometidos. Por ejemplo, la lista PUEDE incluir, pero no se limita a :

- Contraseñas obtenidas de corpus de infracciones anteriores.

- Palabras del diccionario.

- Caracteres repetitivos o secuenciales (por ejemplo, ‘aaaaaa’, ‘1234abcd’).

- Palabras específicas del contexto, como el nombre del servicio, el nombre de usuario y derivados

- del mismo. «

Otra sección de la guía NIST para tener en cuenta sobre los cambios obligatorios de contraseña en intervalos periódicos:

«Los verificadores NO DEBEN exigir que los secretos memorizados se cambien arbitrariamente (por ejemplo, periódicamente). Sin embargo, los verificadores DEBERÁN forzar un cambio si hay evidencia de compromiso del autenticador».

Microsoft recomienda ahora de forma pasiva la guía del NIST con respecto a los cambios periódicos de contraseña. En la línea de base de seguridad (BORRADOR) para Windows 10 v1903 y Windows Server v1903, Microsoft señala lo siguiente con respecto a los cambios de contraseña periódicos forzados:

«La investigación científica reciente cuestiona el valor de muchas prácticas de seguridad de contraseñas de larga data, como las políticas de caducidad de contraseñas, y apunta en cambio a mejores alternativas, como hacer cumplir las listas de contraseñas prohibidas (un gran ejemplo es la protección de contraseñas de Azure AD) y múltiples Si bien recomendamos estas alternativas, no se pueden expresar ni aplicar con nuestras líneas de base de configuración de seguridad recomendadas, que se basan en la configuración de directiva de grupo integrada de Windows y no pueden incluir valores específicos del cliente».

La guía de Microsoft ayuda a señalar una falla con las capacidades integradas de la Política de grupo de Active Directory. No existen medios integrados para hacer cumplir fácilmente las contraseñas prohibidas. Si bien Microsoft documenta el proceso para registrar un .dll de filtro de contraseña en su guía aquí, las organizaciones deben escribir sus propios .dll de filtro de contraseña personalizados. Este proceso puede implicar su propio conjunto de desafíos.

Al observar los otros valores predeterminados de la Política de contraseñas de la directiva de grupo habilitados, la longitud mínima de la contraseña de 7 caracteres no alcanza lo que señalan muchas de las mejores prácticas y recomendaciones de seguridad cibernética líderes de las principales autoridades.

Tenga en cuenta a continuación la longitud mínima de la contraseña estándar de la política de contraseñas específica y si recomiendan comparar contraseñas con una lista de diccionarios.

- Instituto SANS (administradores) – 12 caracteres, diccionario

- NIST – 8 caracteres, diccionario

- NCSC – diccionario

- Microsoft TechNet – 14 caracteres

- Investigación de Microsoft – 8 caracteres, diccionario

¿Cómo pueden las organizaciones auditar fácilmente sus políticas de contraseñas actuales en su entorno y asegurarse de que cumplan con las mejores prácticas de seguridad de contraseñas recomendadas? ¿Cómo se pueden implementar fácilmente listas de contraseñas prohibidas en entornos de Active Directory sin esta capacidad integrada?

Auditor de contraseñas de Specops y política de contraseñas

Tanto el Specops Password Auditor (gratis) como la Política de contraseñas de Specops de Specops Software brindan herramientas extremadamente sólidas que pueden ayudar a las organizaciones a auditar sus políticas de contraseñas actuales e implementar rápidamente la protección de contraseñas violadas y diccionarios personalizados.

Las organizaciones pueden implementar esta funcionalidad sin necesidad de programar y desarrollar un archivo .dll de filtro de contraseña personalizado.

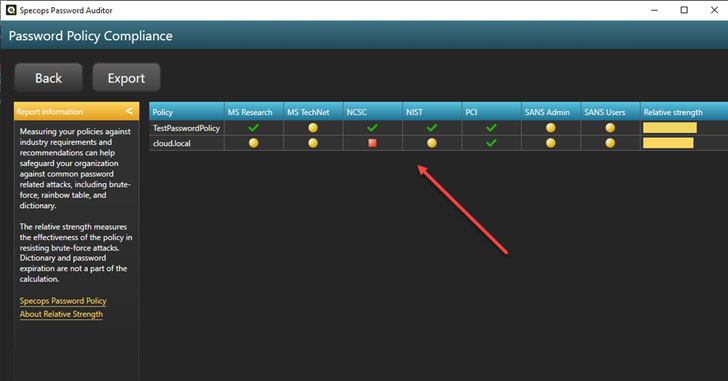

Specops Password Auditor proporciona una manera fácil de obtener visibilidad de los riesgos de seguridad de contraseñas en su entorno rápidamente. En particular, esto incluye cuentas con contraseñas en blanco, contraseñas configuradas para no caducar, contraseñas violadas, cuentas de administrador obsoletas y muchas otras. Una de las funciones que proporciona es la capacidad de auditar sus políticas de contraseñas.

A continuación, Specops Password Auditor le permite auditar rápida y fácilmente sus políticas actuales de contraseñas de dominio y compararlas con las recomendaciones de políticas de contraseñas estándar de la industria.

|

| Comparación de la política de dominio de Active Directory con las recomendaciones de mejores prácticas de la industria para contraseñas |

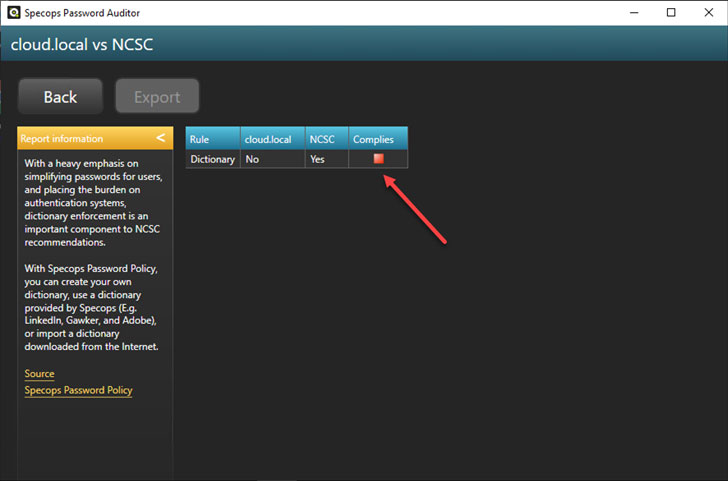

Puede profundizar en cada recomendación y ver qué requisito específico no cumple su política actual de contraseñas de Active Directory.

|

| Ver la configuración de la política de contraseñas en comparación con las mejores prácticas específicas de la industria |

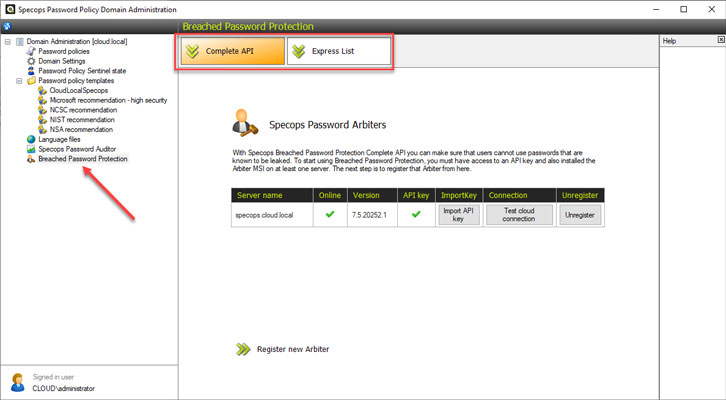

Además de la visibilidad y las funciones proporcionadas por Specops Password Auditor, la política de contraseñas de Specops proporciona una forma sencilla de implementar listas de contraseñas prohibidas en su entorno de Active Directory. También lleva esto un paso más allá al permitirle implementar la protección de contraseñas violadas.

|

| Protección de contraseña infringida en la política de contraseñas de Specops |

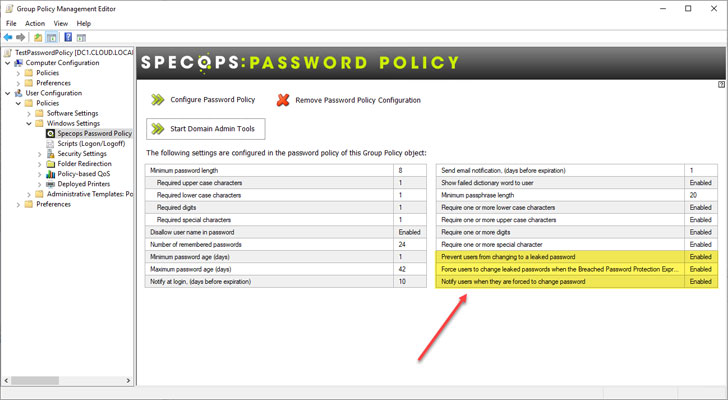

También puede obligar a los usuarios a cambiar las contraseñas si se viola su contraseña.

|

| Forzar un cambio de contraseña si se viola la contraseña de un usuario final |

La función de lista de contraseñas infringidas y prohibidas proporcionada por la política de contraseñas de Specops amplía la política de contraseñas predeterminada de Windows. Por lo tanto, las organizaciones tienen una política de contraseñas mucho más robusta y segura para su entorno.

Terminando

La seguridad de la contraseña es crucial para la seguridad general efectiva de los datos críticos de su negocio. Los piratas informáticos suelen utilizar el robo de credenciales como una forma fácil de acceder a su infraestructura de TI.

Microsoft Active Directory Domain Services (ADDS) es una solución ampliamente utilizada en la mayoría de los entornos empresariales para la administración de identidades y accesos. También maneja la aplicación de la política de contraseñas para muchos.

La política de contraseña predeterminada de Windows configurada y aplicada por Active Directory se queda corta en muchas áreas. En particular, carece de la capacidad integrada para verificar las contraseñas en listas de diccionarios personalizados o listas de contraseñas violadas.

Specops Password Auditor and Password Policy ayuda a las empresas a obtener rápidamente visibilidad de los riesgos de contraseñas en el entorno y agregar fácilmente contraseñas prohibidas y protección de listas de contraseñas violadas.

Descargue Specops Password Auditor.