Las operaciones de seguridad son un trabajo de 24 x 7. No se detiene durante los fines de semana o los días festivos, ni siquiera durante ese tan necesario descanso para tomar café después de que se completa la primera hora del turno. Todos sabemos esto.

Todos los ingenieros de SOC esperan descansar en algún momento. Uno de mis chistes favoritos cuando hablo de Operaciones de Seguridad es «3 ingenieros SOC entraron a un bar Eso» Ese es el chiste. Ningún ingeniero de SOC tiene tiempo para hacer eso. lo entienden Ellos ríen. Entonces, ¿por qué es todo esto cierto?

Exploremos eso un poco.

- La demanda de ingenieros SOC experimentados supera con creces el talento disponible.

- Los niveles de volumen de eventos sorprenden a la imaginación en comparación con hace unos pocos años.

- La utilización de herramientas a su máxima capacidad a menudo no ha sido una prioridad.

En el espacio de operaciones de seguridad, hemos estado utilizando SIEM durante muchos años con diversos grados de implementación, personalización y eficacia. En su mayor parte, han sido una herramienta útil para las operaciones de seguridad. Pero pueden ser mejores. Como cualquier herramienta, necesitan ser afiladas y utilizadas correctamente.

Después de un tiempo, incluso una herramienta afilada puede volverse desafilada por el uso excesivo: y con un SIEM que toma la forma de demasiados eventos que crean la temida FATIGA DE ALERTA !!!

Esto es real para las operaciones de seguridad y debe abordarse; porque cuantas más alertas, más debe trabajar un ingeniero y más se perderán.

Insertar reglas Sigma para SIEMS (juego de palabras intencionado); una forma para que Security Operations implemente la estandarización en las tareas diarias de creación de consultas SIEM, administración de registros y correlaciones de búsqueda de amenazas.

¿Qué es una regla Sigma, puede preguntar? Una regla Sigma es un formato de firma genérico y abierto basado en YAML que permite que un equipo de operaciones de seguridad describa eventos de registro relevantes en un formato flexible y estandarizado.

Entonces, ¿qué significa eso para las operaciones de seguridad? La estandarización y la colaboración ahora son más posibles que nunca con la adopción de las reglas Sigma en toda la comunidad de operaciones de seguridad. Sigma Rules es un proyecto comunitario de código abierto que se inició hace unos años como una forma de crear un lenguaje común para usar en operaciones de seguridad para consultas SIEM y EDR. Esto permite que los equipos de operaciones de seguridad creen consultas en el formato de regla Sigma en lugar de los lenguajes SIEM específicos del proveedor.

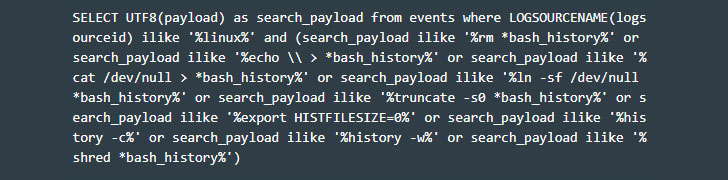

Sé lo que podrías estar pensando; «Bueno, es fantástico que la comunidad se una para ayudarse mutuamente en sus batallas diarias de ciberseguridad». Pero uso un SIEM diferente al que escribió esta regla sigma o esa regla sigma. Esa es la belleza de la estandarización de las Reglas Sigma. Están destinados a todos. Tome este ejemplo a continuación de una consulta en una popular herramienta SIEM que busca «Borrar historial de comandos», una táctica de evasión utilizada en Linux.

Eso es específico del lenguaje de esa herramienta SIEM.

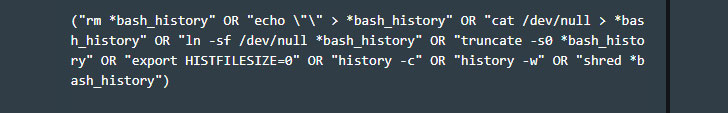

Ahora eche un vistazo al segundo idioma de SIEM para esa misma consulta.

Como puede ver, dos búsquedas muy diferentes en dos sistemas SIEM diferentes devolverán exactamente el mismo resultado, derivado de la misma regla sigma. Entonces, si es como yo y se hace la pregunta en su cabeza, «¿Tengo que aprender el lenguaje de una nueva herramienta para poder aprovechar las Reglas Sigma?» – la respuesta es no. Estas consultas provinieron exactamente de la misma regla sigma. Tomé esta regla sigma y usé un convertidor de reglas sigma como el de https://uncoder.io e hice una traducción simple.

A partir de ahora, se pueden realizar 25 traducciones diferentes, incluidas Grep y PowerShell, dos métodos de búsqueda nativos en Linux y Windows. Los detalles de una regla sigma también son simples.

Cada regla debe incluir un título, fuente de registro, detección y condición, y dentro de cada uno de los campos requeridos anteriormente, se pueden crear varios campos opcionales. La colaboración se extiende aún más con las reglas de Sigma: las fuentes de inteligencia de amenazas, las simulaciones de infracciones y ataques (BAS) y otras tecnologías de validación de seguridad facilitan el perfeccionamiento de sus operaciones de seguridad para manejar mejor las interminables alertas de seguridad.

En la actualidad, todos los equipos de operaciones de seguridad recopilan datos de registro y crean consultas personalizadas para su análisis diario. Todos sabemos que tenemos poco personal y exceso de trabajo. Solo por esas dos razones, como una gran comunidad encargada de defenderse contra los ataques cibernéticos, es imprescindible que la comunidad en general adopte las Reglas Sigma. Inicie la revolución sigma y sea parte del nacimiento de un estándar. Sigma nació para ser un estándar abierto para que todos lo usen sin importar el SIEM y sin importar la consulta.

Hasta ahora, las operaciones de SIEM han sido genuinamente una isla en sí mismas. Ya no es esto cierto. Los estándares de operaciones de seguridad basados en la comunidad llegaron para quedarse, por eso me encantan las reglas sigma.

Para obtener más información, visite www.cymulate.com y regístrese para una prueba gratuita.