Un investigador de seguridad indio ha publicado públicamente un código de explotación de prueba de concepto (PoC) para una falla recién descubierta que afecta a Google Chrome y otros navegadores basados en Chromium como Microsoft Edge, Opera y Brave.

Publicado por Rajvardhan Agarwal, el trabajo explotar se refiere a una vulnerabilidad de ejecución remota de código en el motor de renderizado JavaScript V8 que impulsa los navegadores web. Se cree que es la misma falla demostrada por Bruno Keith y Niklas Baumstark de Dataflow Security en el concurso de piratería Pwn2Own 2021 la semana pasada.

Keith y Baumstark recibieron $ 100,000 por aprovechar la vulnerabilidad para ejecutar código malicioso dentro de Chrome y Edge.

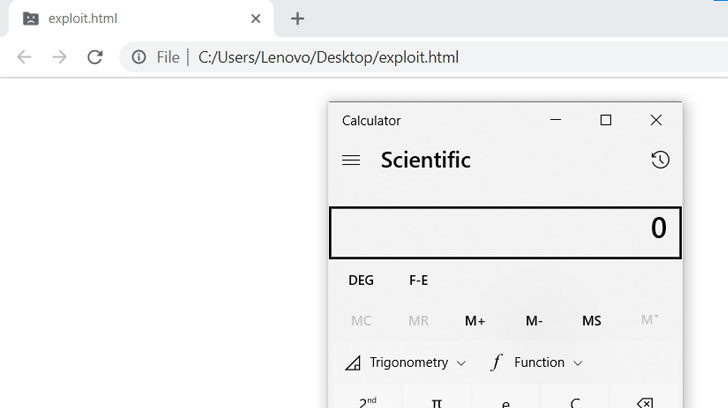

Según la captura de pantalla compartida por Agarwal, el archivo PoC HTML y su archivo JavaScript asociado se pueden cargar en un navegador basado en Chromium para explotar la falla de seguridad e iniciar la aplicación de calculadora de Windows (calc.exe). Pero vale la pena señalar que el exploit debe estar encadenado con otra falla que pueda permitirle escapar de las protecciones de la zona de pruebas de Chrome.

Parece que Agarwal pudo armar el PoC mediante la ingeniería inversa del parche que el equipo Chromium de Google impulsó al componente de código abierto después de que se compartieron los detalles de la falla con la empresa.

«Reventarme con nuestros propios errores no estaba en mi tarjeta de bingo para 2021», Baumstark tuiteó. «No estoy seguro de que Google haya sido demasiado inteligente al agregar esa prueba de regresión de inmediato».

Si bien Google ha abordado el problema en la última versión de V8, aún debe llegar al canal estable, lo que deja a los navegadores vulnerables a los ataques. Se espera que Google envíe Chrome 90 más tarde hoy, pero no está claro si el lanzamiento incluirá un parche para la falla V8.

Nos comunicamos con Google y actualizaremos la historia si recibimos una respuesta.