El actor de amenazas «agresivo» con motivación financiera ha sido identificado como asociado con una serie de ataques de ransomware RYUK desde octubre de 2018, manteniendo asociaciones cercanas con actores de amenazas asociados con TrickBot y utilizando un arsenal de herramientas disponible públicamente como Cobalt Strike Beacon. con las redes de víctimas.

La compañía de seguridad cibernética de Mandiant ha acreditado al grupo de piratas informáticos en idioma ruso, renombrado FIN12 y anteriormente UNC1878, con un enfoque desproporcionado en organizaciones de atención médica con ingresos superiores a $ 300 millones, incluidos los sectores de educación, finanzas, fabricación y tecnología en América del Norte. Asia y el Pacífico.

Esta designación es la primera vez que un grupo de ransomware asociado ha sido promovido a un actor de amenazas importante.

«FIN12 depende de los socios para obtener acceso inicial al entorno de las víctimas», dijeron los investigadores de Mandiant. «Sobre todo, en lugar de realizar chantajes multilaterales, una táctica ampliamente aceptada por otros actores de amenazas de ransomware, FIN12 parece favorecer a las víctimas de mayor velocidad y mayores ingresos».

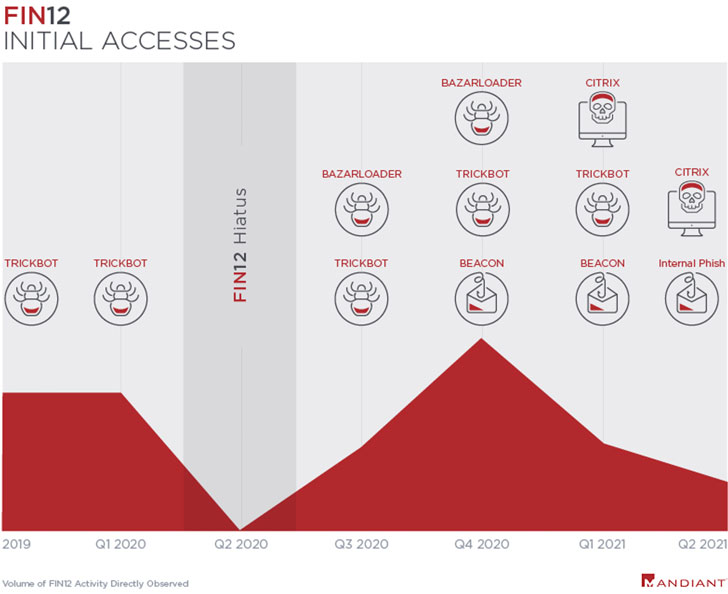

El uso de proveedores de acceso inicial para facilitar la implementación de ransomware no es nada nuevo. En junio de 2021, los hallazgos de Proofpoint, una empresa de seguridad corporativa, revelaron que los jugadores de ransomware estaban pasando cada vez más del uso de mensajes de correo electrónico como una ruta transversal a la compra de acceso de empresas de ciberdelincuencia que ya se habían infiltrado en grandes entidades, principalmente las infecciones de Ryuk. usando es TrickBot. y BazaLoader.

Además, un análisis en profundidad de los intermediarios de acceso inicial de KELA en agosto de 2021 encontró que el costo promedio de acceso a la red fue de $ 5,400 entre julio de 2020 y junio de 2021, con actores seleccionados que adoptaron una postura ética contra el comercio de acceso a las empresas de atención médica. . . La focalización de FIN12 en el sector de la salud sugiere que sus mediadores de acceso inicial «expandan la red y permitan a los actores de FIN12 elegir de una lista de víctimas una vez que hayan obtenido acceso».

Mandiant también señaló que en mayo de 2021, identificó a los actores de amenazas que se conectaron a la red a través de campañas de correo electrónico de phishing distribuidas internamente desde cuentas de usuarios comprometidas, lo que llevó al despliegue de Cobalt Strike Beacon y la carga útil WEIRDLOOP. Según los informes, los ataques, que tuvieron lugar entre mediados de febrero y mediados de abril de 2021, también utilizaron el inicio de sesión remoto para obtener credenciales en el entorno Citrix de las víctimas.

Aunque las tácticas de FIN12 a fines de 2019 incluían el uso de TrickBot como un medio para mantener el soporte de la red y realizar tareas en la fase final, incluida la exploración, la distribución de goteros de malware y la implementación de ransomware, desde entonces el grupo ha confiado en la carga útil Cobalt Strike Beacon. para la realización de actividades posteriores a la explotación.

FIN12 también se diferencia de otros actores en riesgo de interrupción en que rara vez se involucra en el robo de datos de chantaje, una táctica utilizada para filtrar datos filtrados cuando las víctimas se niegan a pagar, que, según Mandian, se deriva del deseo del actor de amenazas de moverse rápidamente y golpear objetivos, que están dispuestos a negociar mínimamente para reconstruir sistemas críticos, un factor que puede explicar su creciente interés en los ataques a las redes médicas.

«El tiempo promedio de canje (TTR) en nuestros pedidos FIN12 que involucran robo de datos fue de 12,4 días (12 días, 9 horas, 44 minutos) en comparación con 2,48 días (2 días, 11 horas, 37 minutos), cuando no se observó robo de datos. ”, dijeron los investigadores. «Es probable que el aparente éxito de FIN12 sin la necesidad de incorporar otros métodos de chantaje refuerce esta noción».

«[FIN12 is the] El primer actor FIN que promovemos se especializa en una fase específica del ciclo de vida del ataque, la implementación de ransomware, mientras confía en otros actores de amenazas para obtener acceso inicial a las víctimas «, dijo Mandiant. «Esta especialización refleja el ecosistema de ransomware actual, que incluye una variedad de actores libremente asociados que trabajan juntos, pero no exclusivamente entre sí».