A medida que las empresas se trasladan a una fuerza laboral remota, los piratas informáticos han aumentado su actividad para capitalizar los nuevos agujeros de seguridad. Los ciberdelincuentes a menudo utilizan métodos poco sofisticados que continúan siendo extremadamente exitosos.

Estos incluyen correos electrónicos de phishing para recopilar credenciales y obtener un fácil acceso a entornos críticos para el negocio.

Los piratas informáticos también están utilizando ransomware para mantener sus datos como rehenes, exigiendo el pago de un rescate a cambio de una clave de descifrado que desbloquee sus datos robados.

Cuando se trata de un ciberataque, hay pasos prácticos que desea seguir.

¿Qué incluyen estos pasos?

- Contenga y aísle rápidamente los sistemas críticos

- Reporte el hackeo a sus clientes y partes interesadas del negocio

- Contar con la ayuda de las fuerzas del orden

- Promulgue sus planes de recuperación ante desastres y continuidad del negocio

- Analizar el ataque y remediarlo

Resumen

Contenga y aísle rápidamente los sistemas críticos

Este primer paso es necesario: contener y aislar rápidamente los sistemas críticos. Existe la posibilidad de que si descubre ransomware u otra evidencia del ataque en su red, es posible que no haya llegado a todos los datos y sistemas críticos para el negocio.

Aísle a los clientes infectados conocidos de la red lo antes posible. Esta acción evita que cualquier cambio en la infección o el código malicioso se propague desde los clientes aislados.

Usar un enfoque sistemático de aislamiento y contención, mientras se limpia la infección, es una de las mejores formas de recuperar el control de la red y eliminar el código malicioso persistente.

Reporte el hackeo a sus clientes y partes interesadas del negocio

Una y otra vez, las organizaciones son juzgadas en función de cómo manejan las situaciones en las que se ha producido un ataque al sistema o una filtración de datos. Reportar incidentes de seguridad es siempre el mejor enfoque. Las organizaciones sufren consecuencias negativas por cualquier tipo de encubrimiento o demora en la divulgación de información.

Si bien no es agradable hacerlo, divulgar los incidentes de seguridad lo más rápido posible crea una atmósfera de transparencia que generalmente se refleja bien en la organización a largo plazo. Las organizaciones también pueden ser responsables, según las normas de cumplimiento, de informar cualquier violación de la seguridad.

Contar con la ayuda de las fuerzas del orden

Si su empresa es víctima de un ataque cibernético, comprometerse con las fuerzas del orden público es un paso importante. Los organismos encargados de hacer cumplir la ley, como la Oficina Federal de Investigaciones (FBI) de los Estados Unidos, pueden abrir la puerta a varios recursos para ayudar con las secuelas del ataque.

El FBI y otras organizaciones pueden ayudar a investigar ciberataques e intrusiones. Trabajan para recopilar y compartir inteligencia para el bien común, desenmascarando a individuos y grupos responsables de actividades cibernéticas maliciosas.

Alertar a estas agencias de un ciberataque puede promover el bien mayor de llevar a los ciberdelincuentes ante la justicia.

Promulgue sus planes de recuperación ante desastres y continuidad del negocio

Es esencial desarrollar un plan eficaz de recuperación ante desastres como parte de su plan general de continuidad del negocio. El plan de recuperación ante desastres describe los pasos necesarios para operar el negocio con sistemas degradados o falta de datos críticos para el negocio.

Después de descubrir un hackeo de su negocio, se debe promulgar el plan de recuperación ante desastres. Estos planes restablecen la continuidad del negocio lo antes posible. También ponen a todos en sintonía para optimizar los procesos comerciales, incluso en un estado degradado.

Analizar el ataque y remediarlo

Una vez que la integridad del sistema haya vuelto a la normalidad y se haya eliminado la amenaza de seguridad inminente, las empresas querrán analizar el ataque y remediar cualquier vulnerabilidad.

Este análisis raíz/causa ayudará a determinar cualquier debilidad en la postura de ciberseguridad.

Las organizaciones necesitan evaluar las debilidades en la seguridad continuamente. No importa cuán grande o pequeño sea, cualquier tipo de violación o ataque exitoso debe usarse para comprender dónde se puede mejorar la postura de seguridad.

Mejorar la seguridad de las contraseñas: un paso necesario

Las credenciales comprometidas son una causa raíz importante de las violaciones de datos modernas. El informe Costo de una filtración de datos de IBM 2020 señaló:

«Una de cada cinco empresas (19 %) que sufrió una filtración maliciosa de datos fue infiltrada debido a credenciales robadas o comprometidas, lo que aumentó el costo total promedio de una filtración para estas empresas en casi $ 1 millón a $ 4,77 millones. En general, los ataques maliciosos registrados como la causa raíz más frecuente (52 % de las infracciones en el estudio), frente a errores humanos (23 %) o fallas del sistema (25 %), con un costo total promedio de $4,27 millones”.

Las organizaciones deben reforzar la seguridad de la cuenta, incluida la prevención de contraseñas débiles o violadas que se usan en el entorno. Con demasiada frecuencia, los usuarios finales eligen contraseñas vulnerables. Los piratas informáticos a menudo usan contraseñas previamente violadas que están fácilmente disponibles en la web en ataques de rociado de contraseñas y otros ataques basados en cuentas.

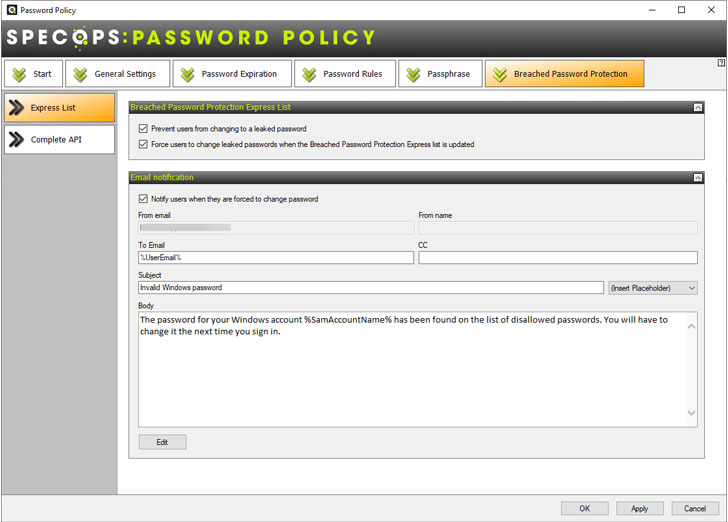

|

| Configuración de la protección de contraseña violada en la política de contraseñas de Specops |

Hay muy pocas herramientas y capacidades de Active Directory que se encuentran de forma nativa para implementar las protecciones adecuadas para que las empresas protejan las cuentas de los usuarios. La política de contraseñas de Specops protege las credenciales de Active Directory bloqueando el uso de contraseñas filtradas en el entorno.

Terminando

Las violaciones de datos, las infecciones de ransomware y otros tipos de ataques son demasiado comunes para las empresas de hoy. En última instancia, esto conduce a filtraciones de credenciales.

Las organizaciones deben implementar protecciones de seguridad cibernética efectivas, incluida la protección contra contraseñas débiles en el entorno. Specops Password Policy es una solución que ayuda a las organizaciones a controlar la seguridad de las contraseñas en Active Directory.

Obtenga más información sobre la política de contraseñas de Specops y descargue una versión de prueba gratuita aquí.