Durante una prueba de penetración en el firmware de un dispositivo de Protocolo de Internet (VoIP) ampliamente utilizado del fabricante alemán de hardware de telecomunicaciones Auerswald, se descubrieron varias puertas traseras que podrían usarse incorrectamente para obtener acceso administrativo completo a los dispositivos.

«Se encontraron dos contraseñas de puerta trasera en el firmware de la PBX COMpact 5500R», dijeron los investigadores de RedTeam Pentesting en un análisis técnico publicado el lunes. «Una contraseña de puerta trasera es para un usuario secreto»shandelah‘, el segundo se puede utilizar para usuarios con los privilegios más altos’administración. No se ha descubierto ninguna forma de desactivar esta puerta trasera «.

A la vulnerabilidad se le ha asignado el identificador CVE-2021-40859 y tiene una gravedad crítica de 9,8. Tras la detección responsable el 10 de septiembre, Auerswald resolvió el problema en una actualización de firmware (versión 8.2B) lanzada en noviembre de 2021. “La actualización de firmware 8.2B contiene importantes actualizaciones de seguridad que definitivamente debe aplicar, incluso si no necesita funciones avanzadas. La empresa dijo en un post sin una referencia directa al problema.

PBX, abreviatura de intercambio de sucursales privadas, es un sistema de conexión que sirve a una organización privada. Se utiliza para establecer y administrar llamadas telefónicas entre terminales de telecomunicaciones, incluidos teléfonos regulares, destinos de redes telefónicas públicas conmutadas (PSTN) y equipos o servicios de VoIP.

RedTeam Pentesting dijo que descubrió la puerta trasera después de observar más de cerca el servicio que brinda Auerswald en caso de que un cliente pierda el acceso a su cuenta de administrador, en cuyo caso la contraseña asociada con la cuenta privilegiada se puede restablecer contactándolos. fabricantes.

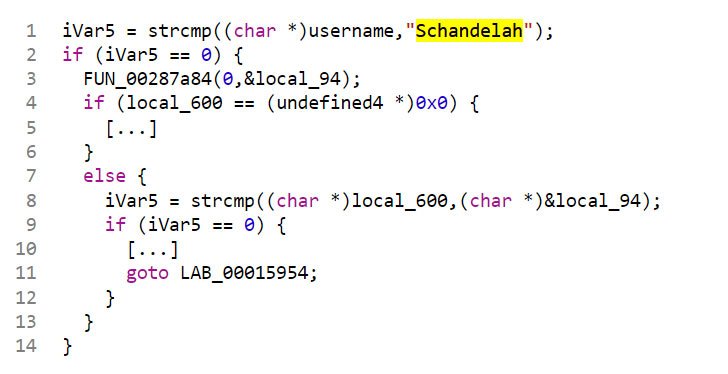

Específicamente, los investigadores encontraron que los dispositivos están configurados para verificar el nombre de usuario codificado «Schandelah» además de «sub-administrador», que es una cuenta que, según la documentación oficial, es necesaria para administrar el dispositivo. «Resulta que Schandelah es el nombre de un pequeño pueblo en el norte de Alemania donde Auerswald fabrica sus instalaciones», dijeron los investigadores.

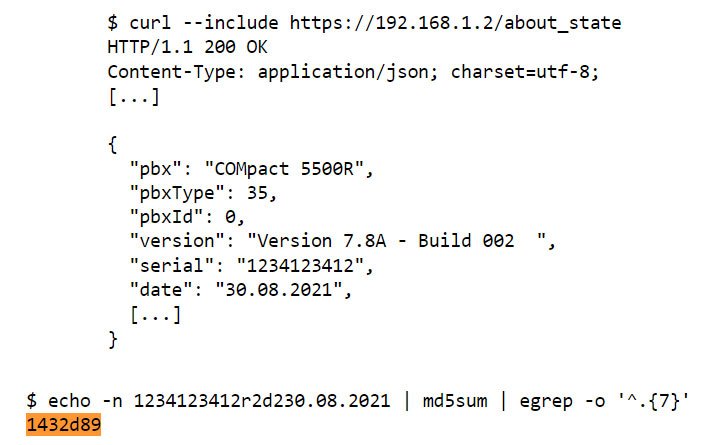

Una investigación posterior realizada por una empresa de pruebas alemana reveló que “la contraseña correspondiente para este nombre de usuario se obtiene concatenando el número de serie del panel de control, la cadena ‘r2d2’ y la fecha actual. [in the format ‘DD.MM.YYYY’], apáguelo usando el algoritmo hash MD5 y tome los primeros siete caracteres hexadecimales pequeños del resultado «.

En pocas palabras, todo lo que un atacante necesita para generar una contraseña para el nombre de usuario «Schandelah» es obtener un número de serie de PBX, información que se puede obtener trivialmente utilizando un punto final no verificado («https: //192.168.1[.]2 / about_state «), que permite que un mal actor obtenga acceso a una interfaz web que permite restablecer la contraseña del administrador.

Además, los investigadores dijeron que al entregar el nombre de usuario administrativo «admin», identificaron una segunda puerta trasera para la cual se derivó programáticamente una contraseña de respaldo utilizando el algoritmo anterior, la única diferencia es que se agregó un código de país de dos letras al código. cadena concatenada antes de que se creen los hash MD5. La contraseña alternativa, como en el caso anterior, proporciona un acceso totalmente privilegiado al panel de control sin necesidad de cambiar la contraseña.

«A través de las puertas traseras, los atacantes tienen acceso al intercambio de mayor calificación, lo que les permite comprometer completamente el equipo», dijeron los investigadores. «Las contraseñas de puerta trasera no están documentadas. Coexisten en secreto con una función de recuperación de contraseña documentada respaldada por el proveedor».