Una de las piezas más poderosas, infames y avanzadas de spyware de vigilancia comercial de nivel gubernamental denominada FinSpy-También conocido como finfisher—Ha sido descubierto en la naturaleza dirigido a usuarios en Myanmar.

Creado por la empresa alemana Gamma International, FinSpy es un software de espionaje que puede apuntar a varias plataformas móviles, incluidos iOS y Android, así como a los sistemas operativos de escritorio.

Según los informes, Gamma Group vende su controvertida herramienta de espionaje FinSpy exclusivamente a agencias gubernamentales de todo el mundo, pero también ganó notoriedad por atacar a activistas de derechos humanos en muchos países.

El implante FinSpy es capaz de robar una gran cantidad de información personal de dispositivos móviles específicos, como mensajes SMS/MMS, grabaciones de llamadas telefónicas, correos electrónicos, contactos, imágenes, archivos y datos de ubicación GPS.

En su último informe publicado hoy, los investigadores de Kaspersky revelaron una campaña de ciberespionaje dirigida a los usuarios de Myanmar con las últimas versiones de los implantes FinSpy para iOS y Android.

Dado que algunas funcionalidades avanzadas requieren que FinSpy tenga privilegios de root en un dispositivo objetivo, el implante no funciona correctamente en iOS sin jailbreak, lo que se puede lograr con acceso físico o de forma remota en combinación con algunas vulnerabilidades de día cero.

Sin embargo, en el caso de Android, los investigadores descubrieron que el implante ha estado utilizando el exploit DirtyCow para obtener automáticamente privilegios de root en un dispositivo Android no rooteado, lo que permite a los atacantes infectar con éxito un dispositivo de forma remota.

Según los investigadores, las nuevas versiones de FinSpy para ambos sistemas operativos móviles también son capaces de grabar llamadas VoIP a través de aplicaciones externas como Skype, WeChat, Viber, LINE, así como a través de aplicaciones de mensajería segura como WhatsApp, Threema, Signal, y Telegrama.

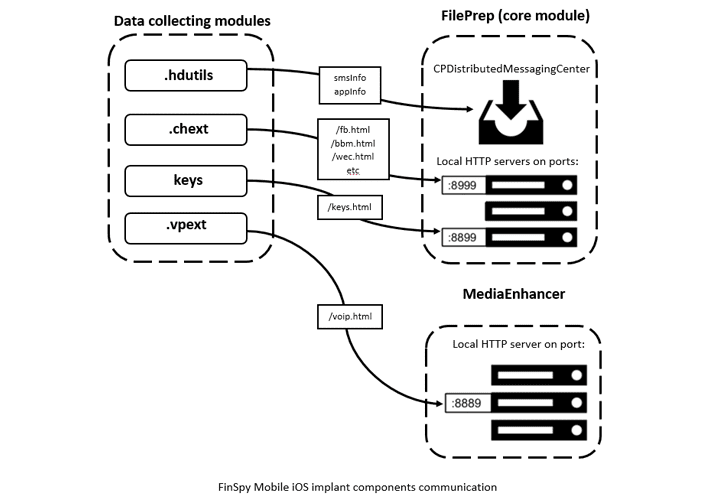

«El módulo .chext apunta a las aplicaciones de mensajería y conecta sus funciones para filtrar casi todos los datos accesibles: contenido de mensajes, fotos, geolocalización, contactos, nombres de grupos, etc. Los datos recopilados se envían al servidor local implementado por el módulo principal, «dicen los investigadores.

FinSpy también incluye la funcionalidad de registro de teclas y también ha sido diseñado para encubrir las pistas de sus actividades en un dispositivo objetivo.

«Desde la filtración en 2014, Gamma Group ha recreado partes significativas de sus implantes, ha ampliado la funcionalidad admitida (por ejemplo, la lista de mensajeros instantáneos admitidos se ha ampliado significativamente) y, al mismo tiempo, ha mejorado el cifrado y la ofuscación (lo que dificulta el análisis). y detectar implantes), lo que permitió mantener su posición en el mercado”, concluyen los investigadores.

Mientras realizaban su investigación, los investigadores de Kaspersky detectaron las versiones actualizadas de los implantes FinSpy utilizados en la naturaleza en casi 20 países, pero «asumiendo el tamaño de la base de clientes de Gamma, es probable que el número real de víctimas sea mucho mayor».

Gamma trabaja continuamente en las actualizaciones del malware FinSpy, ya que los investigadores encontraron otra versión de la amenaza en el momento de publicar su informe y actualmente están investigando la muestra.