Es un momento en el que muchas personas piensan en sus familias y seres queridos, en el tiempo libre del trabajo y en los regalos: las vacaciones. Sin embargo, mientras muchos piensan fuera del área de trabajo durante las vacaciones, los atacantes suelen planificar sus ataques más siniestros.

Entonces, ¿cómo puede tomar medidas para proteger a su organización en estos tiempos?

Resumen

Por qué las vacaciones ponen a su empresa en riesgo de sufrir un ciberataque

Hoy en día, los atacantes no tienen debilidad por los negocios y les dan un respiro a las empresas en cualquier época del año, especialmente no durante las vacaciones. Por el contrario, cualquier época del año en la que las empresas estén menos preparadas para repeler un ciberataque es una oportunidad para comprometerse con éxito. Como resultado, las vacaciones exponen a su empresa a un mayor riesgo de ataques cibernéticos.

La mayoría de los usuarios finales no piensan en la seguridad cibernética cuando navegan por la web o reciben correos electrónicos con ofertas de vacaciones durante la temporada. Como resultado, muchos relajaron su vigilancia hasta cierto punto y se volvieron más ocupados y distraídos de lo habitual. Una mayor distracción desde la perspectiva del usuario final y un menor control sobre los correos electrónicos y sitios web donde pueden aparecer descuentos y ofertas de vacaciones pueden brindar la oportunidad perfecta para los atacantes que explotan estafas de phishing o anuncios maliciosos.

Además, los equipos de operaciones de TI y SecOps pueden tener pocos empleados que estén de vacaciones durante las vacaciones. Crea una situación de mayor riesgo para los datos comerciales críticos con potencialmente menos recursos para ayudar a mitigar los riesgos y las interrupciones si ocurren.

A principios de este año, el FBI y la Agencia de Seguridad de Infraestructura y Cibernética emitieron una advertencia general sobre una mayor vigilancia contra los ataques de ransomware durante las vacaciones. Puede leer el aviso aquí: Concientización sobre ransomware para días festivos y fines de semana | CISA. Dice en parte:

«La Oficina Federal de Investigaciones (FBI) y la Agencia de Seguridad Cibernética y Seguridad de la Infraestructura (CISA) registraron recientemente en los Estados Unidos el 4 de julio de 2021».

Con las vacaciones por delante de los Estados Unidos y en todo el mundo, las organizaciones deben permanecer atentas y vigilantes para protegerse de muchas formas de ataque. Veamos los siguientes riesgos comunes de seguridad cibernética durante las vacaciones de este año:

- Secuestro de datos

- Correo electrónico de phishing

- Fuga de datos

- Denegación de servicio distribuida (DDoS)

- Contraseñas rotas

1 – ransomware

Hoy en día, el ransomware es, con mucho, una de las amenazas más amenazadoras para las organizaciones y sus datos. Con la creciente amenaza de ataques de phishing exitosos y visitas a sitios web maliciosos, las posibilidades de que su empresa se infecte con ransomware aumentan significativamente.

Los actores de amenazas pueden atraer a los usuarios para que hagan clic en un enlace malicioso en un correo electrónico de phishing o para realizar un ataque drive-by utilizando código web malicioso en un sitio web secuestrado. En cualquier caso, se puede tomar para una infección de ransomware. Tenga en cuenta los siguientes ataques de ransomware durante las vacaciones:

Para protegerse contra el ransomware, las organizaciones deben implementar las medidas de seguridad adecuadas, que incluyen:

- Filtrado de correo electrónico de phishing

- Políticas de contraseña sólidas y protección con contraseña

- El enfoque menos privilegiado

- Microsegmentación

- Lista de aplicaciones permitidas

- Precauciones de seguridad adicionales

¿El ransomware es caro para las empresas? Según el informe IBM Cost of a Data Breach 2021, el ransomware es muy caro para su empresa:

Los ataques de ransomware cuestan un promedio de $ 4.62 millones, que es más caro que la fuga de datos promedio ($ 4.24 millones). Estos costos incluyeron escalada, notificaciones, pérdida de negocios y costos de respuesta, pero no incluyeron costos de rescate. Los ataques maliciosos que destruyeron datos en ataques destructivos de tipo limpiaparabrisas cuestan una media de 4,69 millones de dólares. El porcentaje de empresas en las que el ransomware fue un factor infractor fue del 7,8%.

2 – Correo electrónico de phishing

Una forma sencilla de que los atacantes pongan en peligro su entorno es utilizar correos electrónicos de phishing. Los correos electrónicos de phishing se disfrazan como comunicaciones de empresas legítimas. Los atacantes son expertos en hacer que los correos electrónicos de phishing parezcan legítimos, a partir de logotipos, texto, imágenes y otros estilos asociados con el correo electrónico.

Sin la seguridad adecuada, el usuario final simplemente tiene que hacer clic en el enlace malicioso y comienza el daño. Por ejemplo, suponga que no hay límites para la confianza cero o la microsegmentación. En este caso, el ransomware puede rastrear libremente la red e infectar cualquier cosa en la que el usuario tenga permiso de «escritura» o «edición».

Durante las vacaciones, los usuarios finales generalmente están «felices de hacer clic» y no tienen que examinar cuidadosamente los correos electrónicos y otras comunicaciones. Como resultado, los atacantes podrían utilizar una avalancha de comunicaciones por correo electrónico para infiltrarse en el perímetro de una organización a través de un ataque de phishing.

Los conceptos básicos de la seguridad cibernética vuelven a entrar en juego para proteger contra los correos electrónicos de phishing, como las protecciones proporcionadas para el ransomware:

- Filtrado de correo electrónico de phishing

- Capacitación en seguridad cibernética para usuarios finales

- Adjuntos no autorizados

3 – Incumplimiento de la protección de datos

Las fugas de datos son una amenaza crítica para la ciberseguridad de las organizaciones de todo el mundo. Las consecuencias y las fallas financieras de un evento de violación de datos pueden ser enormes. El informe sobre el costo de una violación de datos de IBM 2021 cita:

El costo de la filtración de datos aumentó significativamente año tras año desde el informe de 2020 al informe de 2021, de $ 3.86 millones en 2020 a $ 4.24 millones en 2021. Un aumento de $ 0.38 millones ($ 380,000) representa un aumento de 9.8 %. Esto es comparable a una disminución del 1,5% de 2019 a 2020. Los costos de fuga de datos han aumentado un 11,9% desde 2015.

Las filtraciones de datos pueden ocurrir intencionalmente, no intencionalmente o como resultado de ciberataques maliciosos. Por ejemplo, un empleado puede compartir aleatoriamente datos que no debería compartir, o hacerlo intencionalmente. Durante la temporada navideña, los empleados se distraen más con planes de vacaciones u otras actividades y, como resultado, son más propensos a publicar datos. Además, con la creciente amenaza del ransomware, la lista de variantes modernas de ransomware que amenaza la fuga de datos está creciendo.

Incluye:

- CÓMO

- AVADDON

- ARMARIO BABUK

- KLOP

- CONTI

- CUBA

- EL LADO OSCURO

- PAGADOR DOBLE

- EGREGOR

- EVEREST

- SEGURIDAD

- LABERINTO

- Mespinosis

- CAJA DE MONTAJE

- NEFILIM

- NEMTY

- REVIL

4 – Ataques distribuidos de denegación de servicio (DDoS).

Otra amenaza para las empresas durante las vacaciones son los ataques de denegación de servicio distribuido (DDoS). Según las estadísticas, el volumen de ataques de denegación de servicio distribuido (DDoS) aumenta durante las vacaciones.

Además, desde el comienzo de la pandemia mundial en 2020, las compras en línea y la venta minorista han aumentado drásticamente a medida que más y más personas prefieren las compras en línea.

Los atacantes saben que el daño causado por los ataques DDoS ahora es más costoso para las empresas, especialmente durante las lucrativas vacaciones.

Según las previsiones actuales, los ataques DDoS alcanzarán un récord de 11 millones a finales de 2021. Las organizaciones son conscientes de esto y deben diseñar sus limitaciones de red y tecnologías de servidor para poder resistir los principales ataques DDoS.

5 – Contraseñas rotas

Una de las formas más comunes en que los atacantes intentan comprometer su entorno es utilizar credenciales comprometidas. La obtención de credenciales comprometidas es un vector fácil de ataque con un esfuerzo mínimo, lo que puede provocar un daño enorme a los datos comerciales críticos.

Como ya se mencionó, los empleados están más dispersos y resultan ser un destino más fácil durante las vacaciones. Los correos electrónicos de suplantación de identidad, además de desencadenar un ataque de ransomware, se pueden utilizar para obtener credenciales legítimas. Hacer crecer el negocio en la web oscura es Proveedores de acceso inicial. Initial Access Broker proporciona a los delincuentes cuentas de usuario legítimas y autenticadas a un precio. Permite a los atacantes comprar credenciales en un sitio oscuro, por lo que el arduo trabajo de obtener acceso al entorno está completo.

Según IBM Cost of a Data Breach Report 2021, las credenciales comprometidas fueron el vector más común del ataque inicial, representando el 20% de las infracciones. Además, las credenciales comprometidas se encuentran entre las más caras y conducen a un ciclo de vida de filtración de datos más largo que otros tipos de filtraciones de datos porque son más difíciles de detectar. Para combatir esta amenaza, las organizaciones deben fortalecer sus políticas de contraseñas y establecer una protección adecuada contra el descifrado de contraseñas.

Fortalezca su política de contraseñas y detenga las cuentas rotas

Mejorar la seguridad de la contraseña de Active Directory y la implementación de la protección con contraseña son esenciales para fortalecer la ciberseguridad durante las vacaciones. Desafortunadamente, las políticas de contraseñas nativas de Active Directory carecen de funciones avanzadas para proteger las cuentas de usuario de contraseñas débiles, contraseñas incrementales y contraseñas gravemente comprometidas.

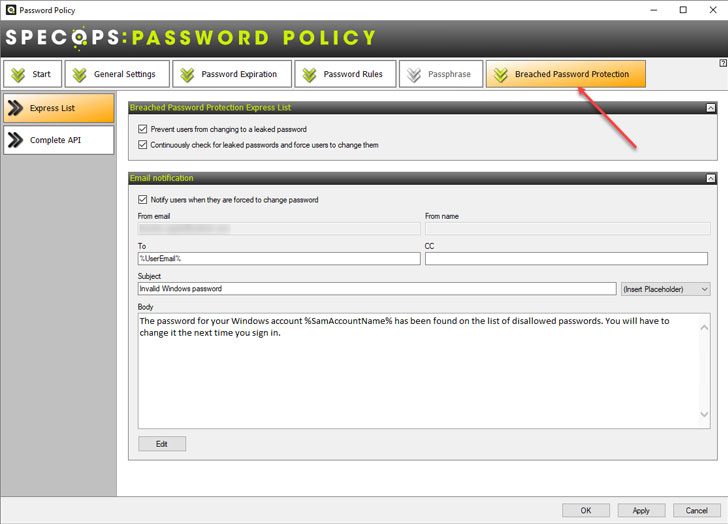

La política de contraseñas de Specops ayuda a superar estos problemas. Tenga en cuenta las siguientes características.

- Protege contra el uso de contraseñas débiles de Active Directory

- Protege contra el uso de contraseñas incrementales

- Puede implementar el envejecimiento basado en la longitud.

- Proporciona protección con contraseña las 24 horas

- Specops monitorea los intentos de fuerza bruta en puertos peligrosos, como RDP, para la contraseña EN VIVO que usan los atacantes

- Ayuda a proteger su organización de ataques de ransomware basados en credenciales al alertar a las empresas sobre contraseñas usadas que se encuentran en listas de violaciones de contraseñas.

|

| Specops ha violado la protección por contraseña |

Además, la Política de contraseñas de Specops ofrece los siguientes beneficios:

- Fácil implementación de múltiples listas de diccionarios de contraseñas

- Más de 2 mil millones de contraseñas rotas y siguen creciendo

- Datos de cuenta rotos en VIVO

- Encuentre y elimine contraseñas rotas en Active Directory

- Mensajes informativos para el cliente

- Comentarios dinámicos en tiempo real para los usuarios finales cuando cambian las contraseñas

- Ajustar el período de validez de la contraseña según la longitud de la contraseña

- Bloquear el uso de información común en contraseñas, incluidos nombres de usuario, nombres para mostrar, palabras específicas, caracteres consecutivos, contraseñas incrementales y reutilización de parte de la contraseña actual

- Orientación granular basada en GPO para cualquier nivel de GPO, equipo, usuario o grupo de población

- Soporte de frase de contraseña

- Soporta más de 25 idiomas.

- Utilice expresiones regulares para personalizar aún más el filtrado de contraseñas

Obtenga más información sobre la protección con contraseña proporcionada por la Política de contraseñas de Specops y lance una prueba gratuita.