Como informamos hace dos días, Microsoft lanzó esta semana una versión actualizada de su aplicación Outlook para Android que corrige una vulnerabilidad grave de ejecución remota de código (CVE-2019-1105) que impactó a más de 100 millones de usuarios.

Sin embargo, en ese momento, muy pocos detalles de la falla estaban disponibles en el aviso, que solo reveló que las versiones anteriores de la aplicación de correo electrónico contenían una falla de secuencias de comandos entre sitios (XSS) que podría permitir a los atacantes ejecutar secuencias de comandos en el contexto de el usuario actual simplemente enviando un correo electrónico especialmente diseñado a las víctimas.

Ahora, bryan appleby de F5 Networks, uno de los investigadores de seguridad que informó este problema de forma independiente a Microsoft, publicó más detalles y una prueba de concepto de la vulnerabilidad de Outlook que informó al gigante tecnológico hace casi seis meses.

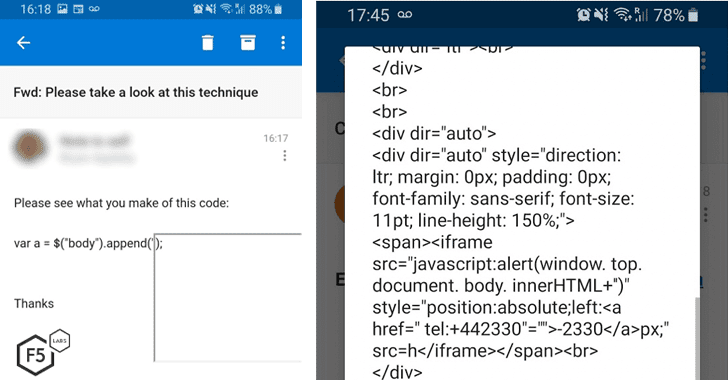

En una publicación de blog publicada el viernes, Appleby reveló que mientras intercambiaba un código JavaScript con sus amigos por correo electrónico, descubrió accidentalmente un problema de secuencias de comandos entre sitios (XSS) que podría permitir que un atacante incrustara un iframe en el correo electrónico.

En otras palabras, la vulnerabilidad residía en la forma en que el servidor de correo electrónico analiza las entidades HTML en los mensajes de correo electrónico.

Aunque JavaScript que se ejecuta dentro de un iframe solo puede acceder al contenido dentro de él, Appleby descubrió que ejecutar código JavaScript dentro del iframe inyectado puede permitir que el atacante lea contenido relacionado con la aplicación en el contexto del usuario de Outlook que inició sesión, incluidas sus cookies, tokens y incluso algunos contenidos de su bandeja de entrada de correo electrónico.

La vulnerabilidad, dijo Appleby, le permitió «robar datos de la aplicación; podría usarlos para leer y extraer el HTML».

«Este tipo de vulnerabilidad podría ser explotada por un atacante que envíe un correo electrónico con JavaScript. El servidor escapa de ese JavaScript y no lo ve porque está dentro de un iframe. Cuando se entrega, el cliente de correo automáticamente deshace el escape y el JavaScript se ejecuta. en el dispositivo cliente Bingo: ejecución remota de código «, explica Appleby.

«Este código puede hacer lo que el atacante desee, incluso robar información y/o enviar datos de vuelta. Un atacante puede enviarle un correo electrónico y, con solo leerlo, podría robar el contenido de su bandeja de entrada. Armado, este puede convertirse en una pieza de malware muy desagradable».

Appleby informó responsablemente sus hallazgos a Microsoft el 10 de diciembre de 2018, y la compañía confirmó la vulnerabilidad el 26 de marzo de 2019 cuando compartió un PoC universal con el gigante tecnológico.

Microsoft parchó la vulnerabilidad y lanzó una solución hace solo 2 días–eso es casi 6 meses después de la divulgación inicial de la vulnerabilidad. La compañía dice que actualmente no tiene conocimiento de ningún ataque relacionado con este problema.

Además de Appleby, los investigadores de seguridad Sander Vanrapenbusch, Tom Wyckhuys, Eliraz Duek de CyberArk y Gaurav Kumar también informaron el mismo problema a Microsoft por separado en los últimos meses.

Gaurav Kumar también compartió un video con The Hacker News que demuestra la vulnerabilidad en acción, como se muestra arriba.

Una vez más, si su dispositivo Android aún no se actualiza automáticamente, se le recomienda que actualice su aplicación de Outlook desde Google Play Store manualmente.