Una ola reciente de campañas de spear-phishing usó documentos de Windows 11 Alpha Word armados con macros de Visual Basic para eliminar cargas maliciosas, incluido un implante de JavaScript, contra un proveedor de servicios de punto de venta (PoS) con sede en EE. UU.

Los ataques, que se cree que tuvieron lugar entre finales de junio y finales de julio de 2021, se atribuyeron con «moderada confianza» a un actor de amenazas con motivación financiera, FIN7, según los investigadores de ciberseguridad de Anomali.

«La orientación especificada para el dominio Clearmind encaja bien en el modo operativo preferido de FIN7», dijo Anomali Threat Research en un análisis técnico publicado el 2 de septiembre. «Parece que el objetivo del grupo era ofrecer una variante de las puertas traseras de JavaScript que FIN7 ha estado usando desde al menos 2018».

El grupo de Europa del Este, que ha estado operando desde al menos mediados de 2015, FIN7, tiene una rica historia en las industrias de restaurantes, juegos de azar y hotelería de EE. UU. para saquear información financiera, como números de tarjetas de crédito y débito, que luego se usaron o vendieron. con fines de lucro bajo tierra. mercado.

Aunque varios miembros del equipo han sido encarcelados por su papel en varias campañas desde principios de año, las actividades de FIN7 también se han relacionado con otro grupo llamado Carbanak, debido a sus TTP similares, con la principal diferencia de que mientras FIN7 se centra en la hospitalidad y comercio minorista instituciones bancarias.

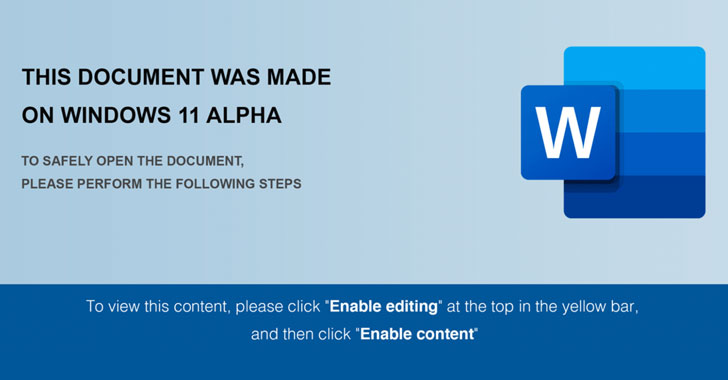

En el último ataque observado por Anomali, la infección comienza con un cebo que contiene Maldoc Microsoft Word, que supuestamente fue «hecho en Windows 11 Alpha». La figura solicita al destinatario que permita que las macros ejecuten la siguiente fase de la actividad, que implica ejecutar una macro de VBA muy oculta para cargar contenido útil de JavaScript, que a su vez se ha encontrado que comparte una función similar con otras puertas traseras utilizadas por FIN7.

Además de realizar algunos pasos para evitar el análisis llenando el código con datos no deseados, el script de VB también verifica si se está ejecutando en un entorno virtualizado como VirtualBox y VMWare, y si es así, se cierra solo, excepto para detener la cadena de infección. al detectar ruso, ucraniano o varios otros idiomas de Europa del Este.

La asignación de puerta trasera de FIN7 surge de la superposición de la victimología y las técnicas adoptadas por el actor de amenazas, incluido el uso de cargas útiles basadas en JavaScript para saquear información valiosa.

«FIN7 es uno de los grupos motivados financieramente más conocidos debido a la gran cantidad de datos confidenciales que robaron a través de numerosas técnicas y áreas ofensivas», dijeron los investigadores. «Las cosas han sido turbulentas para el grupo de amenazas en los últimos años, ya que el éxito y la notoriedad continúan viniendo del ojo vigilante de las autoridades. A pesar de los arrestos y condenas de alto perfil, incluidos presuntos miembros de alto rango, el grupo permanece tan activo como siempre.»