Lazarus Group, el notorio grupo de piratas informáticos con vínculos con el régimen de Corea del Norte, ha desatado un nuevo marco de malware multiplataforma con el objetivo de infiltrarse en entidades corporativas de todo el mundo, robar bases de datos de clientes y distribuir ransomware.

Capaz de apuntar a los sistemas operativos Windows, Linux y macOS, el marco de malware MATA, llamado así por la referencia de los autores a la infraestructura como «MataNet», viene con una amplia gama de características diseñadas para llevar a cabo una variedad de actividades maliciosas. en máquinas infectadas.

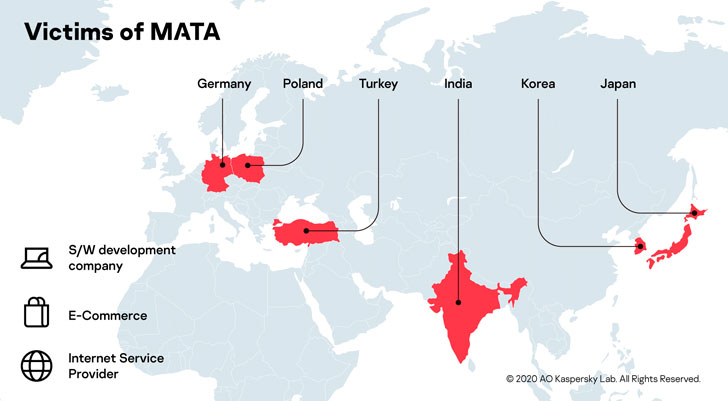

Se dice que la campaña MATA comenzó en abril de 2018, con la victimología rastreada hasta empresas no identificadas en los sectores de desarrollo de software, comercio electrónico y proveedores de servicios de Internet ubicados en Polonia, Alemania, Turquía, Corea, Japón e India, ciberseguridad. dijo la firma Kaspersky en su análisis del miércoles.

El informe ofrece una visión integral del marco MATA, al mismo tiempo que se basa en evidencia previa recopilada por investigadores de Netlab 360, Jamf y Malwarebytes durante los últimos ocho meses.

En diciembre pasado, Netlab 360 reveló un troyano de administración remota (RAT) completamente funcional llamado Dacls que se dirigía a plataformas Windows y Linux que compartían infraestructura clave con la operada por Lazarus Group.

Luego, en mayo, Jamf y Malwarebytes descubrieron una variante de macOS de Dacls RAT que se distribuía a través de una aplicación troyana de autenticación de dos factores (2FA).

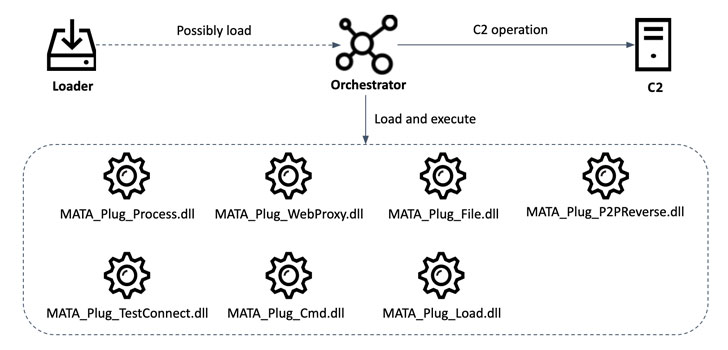

En el último desarrollo, la versión de Windows de MATA consta de un cargador que se utiliza para cargar una carga útil cifrada de la siguiente etapa: un módulo orquestador («lsass.exe») capaz de cargar 15 complementos adicionales al mismo tiempo y ejecutarlos en la memoria.

Los complementos en sí son ricos en funciones y cuentan con funciones que permiten que el malware manipule archivos y procesos del sistema, inyecte archivos DLL y cree un servidor proxy HTTP.

Los complementos MATA también permiten a los piratas informáticos apuntar a dispositivos de red sin disco basados en Linux, como enrutadores, firewalls o dispositivos IoT, y sistemas macOS haciéndose pasar por una aplicación 2FA llamada TinkaOTP, que se basa en una aplicación de autenticación de dos factores de código abierto llamada MinaOTP.

Una vez que se implementaron los complementos, los piratas informáticos intentaron ubicar las bases de datos de la empresa comprometida y ejecutar varias consultas de base de datos para obtener detalles del cliente. No está claro de inmediato si tuvieron éxito en sus intentos. Además, los investigadores de Kaspersky dijeron que MATA se utilizó para distribuir ransomware VHD a una víctima anónima.

Kaspersky dijo que vinculó a MATA con el Grupo Lazarus en función del formato de nombre de archivo único que se encuentra en el orquestador («c_2910.cls» y «k_3872.cls»), que se ha visto anteriormente en varias variantes del malware Manuscrypt.

El Grupo Lazarus patrocinado por el estado (también llamado Hidden Cobra o APT38) se ha relacionado con muchas ofensivas cibernéticas importantes, incluido el pirateo de Sony Pictures en 2014, el pirateo bancario SWIFT en 2016 y la infección de ransomware WannaCry en 2017.

Más recientemente, APT agregó web skimming a su repertorio, apuntando a los sitios web de comercio electrónico de EE. UU. y Europa para plantar skimmers de pagos basados en JavaScript.

La inclinación del equipo de hackers por llevar a cabo ataques motivados financieramente llevó al Departamento del Tesoro de los EE. UU. a sancionar al grupo y sus dos filiales, Bluenoroff y Andariel, en septiembre pasado.