Se descubrió que un grupo de piratas informáticos chino aprovecha una nueva cadena de explotación en dispositivos iOS para instalar un implante de software espía dirigido a la minoría musulmana uigur en la región autónoma china de Xinjiang.

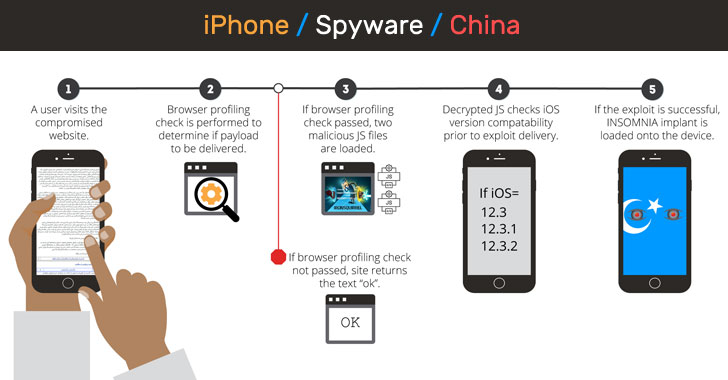

Los hallazgos, publicados por la firma de análisis forense digital Volexity, revelan que el exploit, llamado «Insomnia», funciona contra las versiones de iOS 12.3, 12.3.1 y 12.3.2 usando una falla en WebKit que Apple corrigió con el lanzamiento de iOS 12.4. en julio de 2019.

Volexity dijo que los ataques fueron llevados a cabo por un grupo de piratas informáticos patrocinado por el estado al que llama Evil Eye, el mismo actor de amenazas que dijo que estaba detrás de una serie de ataques contra los uigures en septiembre pasado luego de una revelación explosiva por parte del equipo Project Zero de Google.

China ha considerado durante mucho tiempo a Xinjiang como un caldo de cultivo para «separatistas, terroristas y extremistas religiosos», con los residentes de la región, musulmanes de etnia turca, arrojados a campos de concentración y sujetos a persecución y vigilancia de alta tecnología.

Ataques de Watering Holes dirigidos a sitios web uigures

La campaña de malware explotó previamente hasta 14 vulnerabilidades que van desde iOS 10 hasta iOS 12 durante un período de al menos dos años a través de una pequeña colección de sitios web maliciosos que se usaron como abrevadero para piratear los dispositivos.

Según Volexity, Insomnia se cargó en los dispositivos iOS de los usuarios que usaban la misma táctica, otorgando a los atacantes acceso raíz, lo que les permitía robar información de contacto y ubicación, y apuntar a varios clientes de correo electrónico y mensajería instantánea, incluidos Signal, WeChat y ProtonMail.

En su informe, la compañía dijo que después de la exposición del año pasado, el actor de Evil Eye eliminó el código malicioso de los sitios web comprometidos y eliminó su infraestructura de servidor de comando y control (C2), hasta que comenzó a observar «nueva actividad en todo el mundo». múltiples sitios web uigures previamente comprometidos «a partir de enero de 2020.

Vale la pena señalar que el motor de navegador de código abierto WebKit es la base para Safari y otros navegadores web de terceros en iOS, como Google Chrome y Firefox, debido a las restricciones restringidas por las Pautas de revisión de la tienda de aplicaciones de Apple (Sección 2.5.6).

«Volexity pudo confirmar la explotación exitosa de un teléfono con 12.3.1 a través de los navegadores móviles Apple Safari, Google Chrome y Microsoft Edge», dijo el equipo de investigación.

Los ataques del nuevo abrevadero comprometieron seis sitios web diferentes (p. ej., el sitio web de la Academia Uyghur o akademiye[.]org), que, cuando se visitó, cargó el implante Insomnia en el dispositivo.

Spyware Now apunta a ProtonMail y Signal

En cuanto al Spyware, parece ser una versión actualizada del implante detallado por el grupo de seguridad Project Zero de Google, pero con soporte para comunicación HTTPS y capacidades adicionales para transmitir información sobre cada aplicación que está instalada en el dispositivo, así como extraer algunos datos de aplicaciones seguras de correo electrónico y mensajería como ProtonMail y Signal.

Cabe señalar que el malware en sí no permite que los atacantes lean el contenido de los mensajes cifrados recibidos a través de ProtonMail o Signal; en cambio, roba los archivos adjuntos una vez guardados en el almacenamiento del dispositivo.

Un portavoz de ProtonMail confirmó a The Hacker News que su aplicación iOS no almacena correos electrónicos descifrados en el almacenamiento del dispositivo; en cambio, cuando un usuario abre un correo electrónico, se descifra y solo se almacena en la memoria durante el breve tiempo que el usuario tiene abierta la pantalla del mensaje.

“Dicho esto, es importante recordar que una vez que un dispositivo se ve comprometido, se vuelve cada vez más difícil proteger los datos almacenados localmente. Es por eso que recomendamos que los usuarios activen la protección PIN / TouchID / FaceID en la configuración de la aplicación ProtonMail. Esto agrega un importante nivel adicional de protección ‘, dijo el servicio de correo electrónico encriptado de extremo a extremo.

«Como se señaló en septiembre de 2019, Volexity sospechaba que los atacantes de Evil Eye también habían apuntado a iPhones en función de que los servidores C2 de los atacantes se desconectaron poco después de que se hicieran públicos los hallazgos de Project Zero», concluyeron los investigadores.

«Estos hallazgos más recientes confirman la sospecha de que los atacantes probablemente eran los mismos. Ahora se puede confirmar que en los últimos seis meses, los sitios uigures generaron malware para todas las plataformas principales, lo que representa un esfuerzo considerable de desarrollo y mantenimiento por parte de los atacantes. para espiar a la población uigur».

«Volexity también señaló que el malware no tiene un mecanismo de persistencia. Esto indica que los atacantes deben trabajar rápidamente para obtener los datos que desean de un dispositivo antes de que se reinicie, o que pueden confiar potencialmente en la capacidad de reinfectar un teléfono».