Se ha revelado que un paquete de software disponible en el repositorio oficial de NPM es en realidad una fachada para una herramienta que está diseñada para robar contraseñas guardadas del navegador web Chrome.

El paquete en cuestión, llamado «nodejs_net_server» y descargado más de 1283 veces desde febrero de 2019, se actualizó por última vez hace siete meses (versión 1.1.2), y su repositorio correspondiente conduce a ubicaciones inexistentes alojadas en GitHub.

«No es malicioso en sí mismo, pero puede serlo cuando se pone en el contexto de uso malicioso», dijo el investigador de ReversingLabs, Karlo Zanki, en un análisis compartido con The Hacker News. «Por ejemplo, este paquete lo usa para realizar el robo de contraseñas maliciosas y la exfiltración de credenciales. Aunque esta herramienta comercial de recuperación de contraseñas viene con una interfaz gráfica de usuario, a los autores de malware les gusta usarla, ya que también se puede ejecutar desde el comando ociosamente.»

Si bien la primera versión del paquete se publicó solo para probar el proceso de publicación de un paquete NPM, el desarrollador, que se hacía llamar «chrunlee», realizó revisiones de seguimiento para implementar una funcionalidad de shell remoto que se improvisó en varios versiones posteriores.

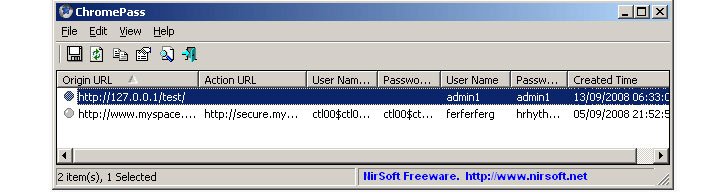

A esto le siguió la adición de un script que descargaba la herramienta de robo de contraseñas de ChromePass alojada en su sitio web personal («hxxps: //chrunlee.cn/a.exe»), solo para modificarla tres semanas después para ejecutar el acceso remoto de TeamViewer. software.

Curiosamente, el autor también abusó de las opciones de configuración de los paquetes NPM especificados en el archivo «package.json», específicamente el campo «bin» que se usa para instalar los ejecutables de JavaScript, para secuestrar la ejecución de un paquete legítimo llamado «jstest» – una cruz -marco de prueba de JavaScript de plataforma: con una variante maliciosa, explotándola para lanzar un servicio a través de la línea de comandos que es capaz de recibir una variedad de comandos, incluida la búsqueda de archivos, la carga de archivos, la ejecución de comandos de shell y la grabación de pantalla y cámara.

ReversingLabs dijo que informó dos veces sobre el paquete deshonesto al equipo de seguridad de NPM, una el 2 de julio y otra el 15 de julio, pero señaló que hasta la fecha no se ha tomado ninguna medida para eliminarlo. Nos comunicamos con NPM para obtener más aclaraciones y actualizaremos la historia una vez que tengamos una respuesta.

En todo caso, el desarrollo una vez más expone las brechas en la confianza en el código de terceros alojado en repositorios de paquetes públicos, ya que los ataques a la cadena de suministro de software se convierten en una táctica popular para que los actores de amenazas abusen de la confianza en las herramientas de TI interconectadas para organizar brechas de seguridad cada vez más sofisticadas.

«La creciente popularidad de los repositorios de paquetes de software y su facilidad de uso los convierte en un objetivo perfecto», dijo Zanki. «Cuando los desarrolladores reutilizan las bibliotecas existentes para implementar la funcionalidad necesaria de forma más rápida y sencilla, rara vez realizan evaluaciones de seguridad exhaustivas antes de incluirlas en su proyecto».

«Esta omisión es el resultado de la naturaleza abrumadora y la gran cantidad de posibles problemas de seguridad que se encuentran en el código de terceros. Por lo tanto, en general, los paquetes se instalan rápidamente para validar si resuelven el problema y, si no lo hacen, pasar a la alternativa. Esta es una práctica peligrosa y puede conducir a la instalación incidental de software malicioso «, agregó Zanki.

Actualizar: El paquete ofensivo de NPM ahora se ha extraído del repositorio, y un portavoz de GitHub le dijo a The Hacker News que «eliminamos el paquete de acuerdo con la política de uso aceptable de npm con respecto al malware, como se describe en sus Términos de código abierto».

Al visitar la página de NPM para «nodejs_net_server» ahora se muestra el mensaje «Este paquete contenía código malicioso y el equipo de seguridad de NPM lo eliminó del registro».