Las aplicaciones bancarias de Brasil son el objetivo de una versión más escurridiza y discreta del troyano de acceso remoto (RAT) de Android, que es capaz de atacar el fraude financiero mediante el robo de códigos de autenticación de dos factores (2FA) e iniciar transacciones fraudulentas desde dispositivos infectados para realizar transferencias. . dinero de las cuentas de las víctimas a la cuenta operada por el actor de la amenaza.

IBM llamó al malware bancario rediseñado X-Force BrazKing, Check Point Research se refirió a una versión anterior como PixStealer. Mobile RAT se vio por primera vez alrededor de noviembre de 2018, de acuerdo a y Threat Fabric.

«Resultó que sus desarrolladores estaban trabajando para hacer que el malware fuera más ágil que antes y movieron su mecanismo básico de superposición para descargar pantallas superpuestas falsas del servidor de comando y control (C2) en tiempo real», señaló Shahar Tavor, investigador de IBM X-Force. en una inmersión técnica profunda publicada la semana pasada. «El malware […] permite que un atacante registre las pulsaciones de teclas, extraiga una contraseña, tome el control, inicie una transacción y obtenga detalles adicionales sobre cómo autorizar una transacción para completarla».

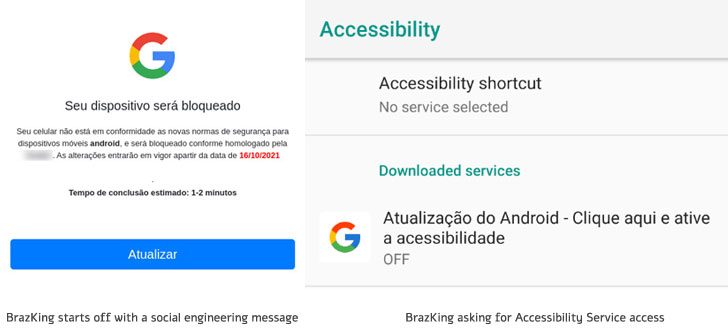

La rutina de infección comienza con un informe de ingeniería social que incluye un enlace al sitio web HTTPS, que advierte a las posibles víctimas sobre problemas de seguridad en sus dispositivos al tiempo que ofrece la posibilidad de actualizar el sistema operativo a la última versión. Sin embargo, para que los ataques tengan éxito, los usuarios deberán permitir explícitamente la configuración para instalar aplicaciones de fuentes desconocidas.

BrazKing, al igual que su predecesor, abusa de los permisos de accesibilidad para realizar ataques de superposición en aplicaciones bancarias, pero en lugar de cargar una pantalla falsa desde una URL codificada y enviarla a una aplicación legítima, el proceso ahora se realiza en el lado del servidor, por lo que el La lista de aplicaciones objetivo se puede modificar sin tener que realizar cambios en el propio malware.

«La detección de qué aplicación se está abriendo ahora se realiza en el lado del servidor, y el malware envía regularmente contenido en pantalla a C2. La recuperación de credenciales se activa luego desde el servidor C2, no mediante un comando automático del malware», dijo Tavor.

Los troyanos bancarios como BrazKing son particularmente insidiosos porque, después de la instalación, solo requieren una acción por parte de la víctima, es decir, permitir que el Servicio de accesibilidad de Android libere completamente sus funciones maliciosas. Armado con los permisos necesarios, el malware recopila información de una computadora infectada, incluida la lectura de mensajes SMS, la captura de pulsaciones de teclas y el acceso a listas de contactos.

«El servicio de accesibilidad ha sido conocido durante mucho tiempo como el talón de Aquiles del sistema operativo Android», dijo el año pasado el investigador de ESET Lukáš Stefanko.

Además, el malware también toma varias medidas para intentar protegerlo una vez que se ha instalado para evitar su detección y eliminación. BrazKing está diseñado para monitorear a los usuarios cuando inician una solución antivirus o abren la pantalla de desinstalación de una aplicación y, de ser así, los devuelve rápidamente a la pantalla de inicio antes de que se pueda realizar cualquier acción.

«Si un usuario intentara restablecer el dispositivo a la configuración de fábrica, BrazKing tocaría rápidamente los botones» Atrás «y» Inicio «más rápido que un humano, evitando que eliminen el malware de esta manera», explicó Tavor.

El objetivo final del malware es permitir que un adversario interactúe con las aplicaciones que se ejecutan en el dispositivo, realice un seguimiento de las aplicaciones que los usuarios están viendo actualmente, registre las pulsaciones de teclas escritas en las aplicaciones bancarias y muestre pantallas emergentes fraudulentas para succionar. números PIN y códigos 2FA de la tarjeta de pago y posiblemente realizar transacciones no autorizadas.

«Los grandes troyanos para la banca de mesa hace tiempo que abandonaron el ámbito de la banca de consumo debido a las mayores recompensas por el fraude BEC, los ataques de ransomware y los robos individuales de alto valor», dijo Tavor. «Esto, junto con la tendencia continua de trasladar la banca en línea a los dispositivos móviles, ha hecho que el vacío en el campo de la ciberdelincuencia se llene con malware de banca móvil».