Uno de los grandes recursos disponibles para las empresas hoy en día es un extenso ecosistema de servicios y soluciones de valor agregado. Especialmente en soluciones tecnológicas, no hay fin a los servicios que las organizaciones pueden utilizar.

Además, si una empresa necesita una solución o servicio específico que no procesa internamente, lo más probable es que haya un revendedor externo que pueda encargarse de esto.

Es muy beneficioso para las empresas de hoy tener acceso a estos grandes fondos de recursos de terceros. Sin embargo, a pesar de los beneficios, puede haber problemas de seguridad para las empresas subcontratadas y sus servicios. Echemos un vistazo a la gestión de riesgos de los proveedores como profesionales de TI y veamos cómo las empresas pueden lograr esto en un mundo altamente complejo de seguridad cibernética.

Resumen

¿Cómo pueden los proveedores externos introducir riesgos de seguridad cibernética?

Como ya se mencionó, los proveedores externos pueden ser muy beneficiosos para las organizaciones que hacen negocios hoy en día. Permiten a las empresas evitar desarrollar tecnologías y otras soluciones internamente y utilizarlas como un servicio. Estos servicios son clave para las organizaciones pequeñas que pueden no tener los recursos o el conocimiento técnico para construir la infraestructura y las soluciones de software necesarias.

Sin embargo, cuando las empresas interactúan con soluciones tecnológicas que se integran con sus sistemas críticos y sensibles, deben considerar los riesgos potenciales asociados con la ciberseguridad.

Como el notorio «eslabón más débil de la cadena», si las prácticas de seguridad cibernética y las posiciones de los proveedores externos son malas, si sus soluciones se integran con sus sistemas, los riesgos de seguridad cibernética resultantes ahora afectan sus sistemas. ¿Cuáles son las consecuencias reales de las filtraciones de datos relacionados con los proveedores?

Tenga en cuenta lo siguiente. En 2013, Target Corporation, conocida como uno de los minoristas gigantes en los Estados Unidos, fue víctima de una filtración de datos debido a la piratería de una empresa de terceros que tiene credenciales de red para la red de Target.

Los atacantes primero piratearon la red de Fazio Mechanical Services, un proveedor de servicios de refrigeración y HVAC para Target. Como resultado, los atacantes comprometieron 40 millones de cuentas y Target acordó pagar $ 10 millones en daños a los clientes que robaron los datos.

¿Qué es la gestión de riesgos de proveedores (VRM)?

Para enfrentar los desafíos de seguridad cibernética de trabajar con proveedores externos, las organizaciones deben centrarse en la gestión de riesgos de proveedores (VRM). ¿Qué es VRM? La gestión de riesgos de proveedores (VRM) permite a las organizaciones centrarse en identificar y mitigar los riesgos asociados con proveedores externos.

Gracias a VRM, las empresas tienen una visión general de los proveedores con los que han establecido relaciones y los controles de seguridad que han implementado para garantizar la seguridad de sus sistemas y procesos.

Dados los riesgos significativos y las regulaciones de cumplimiento que se han desarrollado para las empresas hoy en día, VRM es una disciplina que debe tenerse debidamente en cuenta y debe ser adoptada por los profesionales de TI y los miembros de la junta.

Orientación en gestión de riesgos de proveedores como profesionales de TI

Los departamentos de TI y SecOps son los principales responsables de detectar, comprender y mitigar la gestión general de riesgos de ciberseguridad del proveedor. Además, TI a menudo es responsable de desarrollar una estrategia comercial de VRM y garantizar que la seguridad cibernética general de una organización no se sacrifique cuando se trabaja con soluciones de terceros.

Para que una organización implemente con éxito VRM, debe tener un marco de gestión de riesgos de proveedores. Aquí hay siete pasos que le recomendamos que siga para asegurarse de que su organización esté a salvo del riesgo del proveedor:

- Identifique a todos los proveedores que brindan servicios para su organización

- Defina un nivel de riesgo aceptable para su organización

- Identificar los riesgos más críticos.

- Clasifica los proveedores que prestan servicios para tu negocio

- Realizar evaluaciones periódicas de riesgos de proveedores

- Tener contratos válidos con proveedores y monitorear proactivamente las condiciones

- Seguimiento de los riesgos del vendedor a lo largo del tiempo

1 – Identifique a todos los proveedores que brindan servicios para su organización

Antes de que pueda comprender de manera efectiva el riesgo para su negocio, debe conocer todos los proveedores que utiliza su organización. Un inventario completo puede incluir todo, desde el cuidado del césped hasta los servicios de tarjetas de crédito.

Sin embargo, una comprensión profunda y un inventario de todos los proveedores ayuda a garantizar que el riesgo se calcule correctamente.

2 – Defina un nivel de riesgo aceptable para su organización

Diferentes tipos de negocios pueden tener diferentes expectativas y diferentes áreas de riesgo. Por ejemplo, lo que se define como importante para una organización de atención médica puede diferir de una institución financiera. Sea como fuere, establecer un nivel aceptable de riesgo ayuda a garantizar que se implemente la mitigación adecuada y que el riesgo sea aceptable para las partes interesadas del negocio.

3 – Identificar los riesgos más críticos

Es probable que el riesgo que representan algunos proveedores sea mayor que el de otros. Por ejemplo, es probable que una empresa de cuidado del césped que no tiene acceso a su infraestructura técnica sea menos riesgosa que un proveedor externo con acceso a nivel de red a ciertos sistemas comerciales críticos. Por lo tanto, para comprender el riesgo general, es vital clasificar sus niveles de riesgo en relación con proveedores específicos.

4 – Clasifica a los proveedores que prestan servicios para tu negocio

Una vez que haya identificado a los proveedores que brindan servicios para su negocio, debe clasificarlos de acuerdo con los servicios que ofrecen y los riesgos que representan para su negocio.

5 – Llevar a cabo evaluaciones periódicas de riesgos del vendedor

Aunque un negocio presenta un riesgo leve en un punto, puede cambiar más tarde. Al igual que su negocio, el estado de su infraestructura, servicios, software y proveedores de seguridad cibernética cambia constantemente. Por lo tanto, realice evaluaciones regulares de proveedores para identificar rápidamente un cambio repentino en el riesgo para su organización.

6 – Tener acuerdos válidos con los vendedores y monitorear proactivamente las condiciones

Asegúrese de tener contratos válidos con todos los proveedores. El acuerdo contractual establece legalmente las expectativas en todos los frentes, incluida la seguridad y la evaluación de riesgos. Seguimiento de los términos y condiciones a lo largo del tiempo. Le permite identificar cualquier desviación de los términos y condiciones expresados.

7 – Monitorear los riesgos del vendedor a lo largo del tiempo

Realice un seguimiento de los riesgos que plantean los proveedores a lo largo del tiempo. Como se mencionó anteriormente, realizar evaluaciones periódicas de riesgos de proveedores y monitorear el riesgo a lo largo del tiempo ayuda a obtener una visión general del riesgo que puede aumentar para un proveedor en particular. Esto puede indicar la necesidad de buscar otro proveedor.

Supervise la seguridad de las credenciales para proveedores externos

Las áreas de inicio de sesión son un área de interés cuando se trabaja con un proveedor o si es un proveedor externo utilizado por su organización. ¿Cómo se asegura de que la información de inicio de sesión que utilizan los proveedores externos sea segura? ¿Cómo prueba que está a la vanguardia de la seguridad de las contraseñas en su entorno si su empresa requiere una prueba de sus credenciales de inicio de sesión?

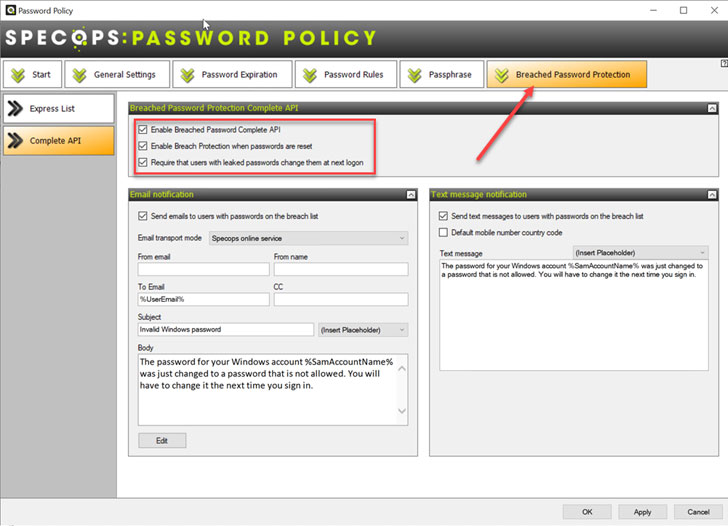

Specops Password Policy es una solución que permite a las empresas fortalecer la seguridad de las contraseñas y la seguridad cibernética en general:

- Protección de contraseña rota

- Implementar políticas de contraseñas seguras

- Le permite usar múltiples diccionarios de contraseñas

- Mensajes claros e intuitivos para los clientes.

- Feedback dinámico para el cliente en tiempo real

- Caducidad de la contraseña por longitud

- Bloquear componentes de contraseña comunes, como nombres de usuario en contraseñas

- Implemente fácilmente frases de contraseña

- Expresiones regulares

Specops Breached Password Protection ahora incluye Live Attack Data como parte del módulo Specops Breached Password Protection. Permite la política de contraseñas de Specops con protección contra violación de contraseñas para proteger a su organización de contraseñas rotas de miles de millones de contraseñas rotas en la base de datos de Specops y datos de ataques en vivo.

|

| Proteja las contraseñas de los proveedores con Specops Breached Password Protection |

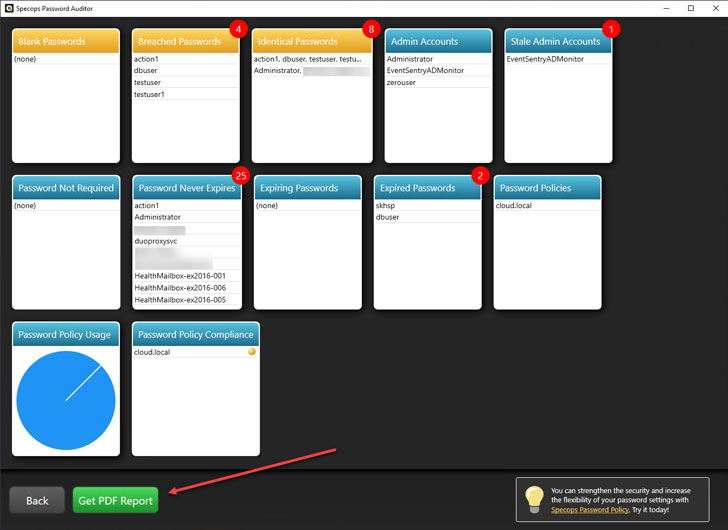

Si se violan las credenciales de proveedores de terceros utilizadas en su entorno, podrá corregir el riesgo lo antes posible. Junto con Specops Password Auditor, también puede informar rápida y fácilmente sobre los estándares de contraseña que tiene en su organización.

|

| Cree informes de auditoría utilizando Specops Password Auditor |

Envuélvelo

Hoy en día, la gestión de riesgos de proveedores (VRM) es una parte esencial de los procesos generales de seguridad cibernética de una organización. Le permite administrar los riesgos asociados con proveedores externos y sus interacciones con su organización. Las empresas deben establecer un marco para evaluar los riesgos del proveedor y garantizar que estos riesgos se controlen, documenten y controlen según sea necesario.

Specops Password Policy y Specops Password Auditor permiten a las empresas fortalecer la seguridad de las contraseñas en su entorno. Ayuda a mitigar cualquier riesgo asociado con las contraseñas de proveedores y monitorea fácilmente las contraseñas para ver si están siendo comprometidas. Además, Password Auditor puede generar informes si proporciona servicios de terceros a organizaciones que requieren que brinde información sobre la configuración y las políticas de su contraseña.