Se han revelado hasta 11 vulnerabilidades de seguridad en los sistemas de administración de red de Nagios, algunas de las cuales podrían encadenarse para lograr la ejecución remota de código autenticado previamente con los privilegios más altos, así como también provocar robo de credenciales y ataques de phishing.

La firma de ciberseguridad industrial Claroty, que descubrió las fallas, dijo que las fallas en herramientas como Nagios las convierten en un objetivo atractivo debido a su «supervisión de servidores centrales, dispositivos y otros componentes críticos en la red empresarial». Desde entonces, los problemas se solucionaron en las actualizaciones lanzadas en agosto con Nagios XI 5.8.5 o superior, Nagios XI Switch Wizard 2.5.7 o superior, Nagios XI Docker Wizard 1.13 o superior y Nagios XI WatchGuard 1.4.8 o superior.

«SolarWinds y Kaseya probablemente fueron el objetivo no solo por sus grandes e influyentes bases de clientes, sino también por el acceso de sus respectivas tecnologías a las redes empresariales, ya sea administrando TI, tecnología operativa (OT) o Internet de las cosas (IoT) dispositivos «, dijo Noam Moshe de Claroty en un artículo publicado el martes, señalando cómo las intrusiones dirigidas a las cadenas de suministro de administración de redes y TI surgieron como un conducto para comprometer a miles de víctimas posteriores.

Nagios Core es una popular herramienta de estado de la red de código abierto análoga a SolarWinds Network Performance Monitor (NPM) que se usa para controlar la infraestructura de TI en busca de problemas de rendimiento y enviar alertas después de la falla de los componentes de misión crítica. Nagios XI, una plataforma patentada basada en la web construida sobre Nagios Core, brinda a las organizaciones una visión ampliada de sus operaciones de TI con monitoreo escalable y una descripción general personalizable de alto nivel de hosts, servicios y dispositivos de red.

Los principales problemas son dos fallas de ejecución remota de código (CVE-2021-37344, CVE-2021-37346) en Nagios XI Switch Wizard y Nagios XI WatchGuard Wizard, una vulnerabilidad de inyección SQL (CVE-2021-37350) en Nagios XI, y una falsificación de solicitud del lado del servidor (SSRF) que afecta a Nagios XI Docker Wizard, así como un RCE post-autenticado en la herramienta AutoDiscovery de Nagios XI (CVE-2021-37343). La lista completa de 11 defectos es la siguiente:

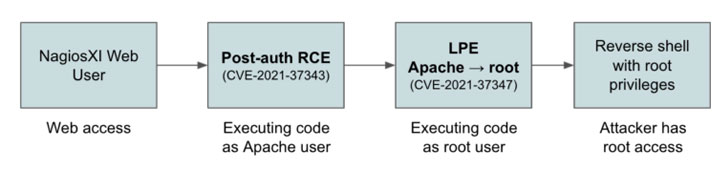

- CVE-2021-37343 (Puntuación CVSS: 8.8): existe una vulnerabilidad de cruce de ruta en Nagios XI por debajo del componente AutoDiscovery de la versión 5.8.5 y podría conducir a RCE autenticado posterior en el contexto de seguridad del usuario que ejecuta Nagios.

- CVE-2021-37344 (Puntuación CVSS: 9,8) – El asistente de cambio de Nagios XI antes de la versión 2.5.7 es vulnerable a la ejecución remota de código a través de la neutralización incorrecta de elementos especiales utilizados en un comando del sistema operativo (inyección de comando del sistema operativo).

- CVE-2021-37345 (Puntuación CVSS: 7,8) – Nagios XI anterior a la versión 5.8.5 es vulnerable a la escalada de privilegios locales porque xi-sys.cfg se importa desde el directorio var para algunos scripts con permisos elevados.

- CVE-2021-37346 (Puntuación CVSS: 9,8) – Nagios XI WatchGuard Wizard anterior a la versión 1.4.8 es vulnerable a la ejecución remota de código a través de la neutralización incorrecta de elementos especiales utilizados en un comando del sistema operativo (inyección de comando del sistema operativo).

- CVE-2021-37347 (Puntuación CVSS: 7,8) – Nagios XI anterior a la versión 5.8.5 es vulnerable a la escalada de privilegios locales porque getprofile.sh no valida el nombre del directorio que recibe como argumento.

- CVE-2021-37348 (Puntuación CVSS: 7,5) – Nagios XI anterior a la versión 5.8.5 es vulnerable a la inclusión de archivos locales a través de una limitación incorrecta de un nombre de ruta en index.php.

- CVE-2021-37349 (Puntuación CVSS: 7.8) – Nagios XI anterior a la versión 5.8.5 es vulnerable a la escalada de privilegios locales porque cleaner.php no desinfecta la lectura de entrada de la base de datos.

- CVE-2021-37350 (Puntuación CVSS: 9,8) – Nagios XI anterior a la versión 5.8.5 es vulnerable a la vulnerabilidad de inyección de SQL en la herramienta de modificaciones masivas debido a una desinfección de entrada incorrecta.

- CVE-2021-37351 (Puntuación CVSS: 5.3) – Nagios XI anterior a la versión 5.8.5 es vulnerable a permisos inseguros y permite a los usuarios no autenticados acceder a páginas protegidas a través de una solicitud HTTP manipulada al servidor.

- CVE-2021-37352 (Puntuación CVSS: 6.1): existe una vulnerabilidad de redirección abierta en Nagios XI anterior a la versión 5.8.5 que podría conducir a la suplantación de identidad. Para aprovechar la vulnerabilidad, un atacante podría enviar un enlace que tenga una URL especialmente diseñada y convencer al usuario para que haga clic en el enlace.

- CVE-2021-37353 (Puntuación CVSS: 9.8) – Nagios XI Docker Wizard antes de la versión 1.1.3 es vulnerable a SSRF debido a una desinfección inadecuada en table_population.php

En pocas palabras, los atacantes pueden combinar las fallas para soltar un shell web o ejecutar scripts PHP y elevar sus privilegios a root, logrando así la ejecución de comandos arbitrarios en el contexto del usuario root. Como prueba de concepto, Claroty encadenó CVE-2021-37343 y CVE-2021-37347 para obtener una primitiva de escritura en qué lugar, lo que permite a un atacante escribir contenido en cualquier archivo del sistema.

«[Network management systems] requieren una amplia confianza y acceso a los componentes de la red para monitorear adecuadamente el comportamiento y el rendimiento de la red en busca de fallas y poca eficiencia «, dijo Moshe.

«También pueden extenderse fuera de su red a través del firewall para atender conexiones y servidores remotos. Por lo tanto, estos sistemas centralizados pueden ser un buen objetivo para los atacantes que pueden aprovechar este tipo de centro de red e intentar comprometerlo para acceder, manipular e interrumpir otros sistemas».

La divulgación es la segunda vez que se revelan casi una docena de vulnerabilidades en Nagios desde principios de año. A principios de mayo, Skylight Cyber reveló 13 debilidades de seguridad en la aplicación de monitoreo de red que un adversario podría abusar para secuestrar la infraestructura sin la intervención de ningún operador.