Un actor de amenazas que se presume que es de origen chino ha sido vinculado a una serie de 10 ataques dirigidos a Mongolia, Rusia, Bielorrusia, Canadá y EE. UU. de enero a julio de 2021 que involucran el despliegue de un troyano de acceso remoto (RAT) en sistemas infectados. , según una nueva investigación.

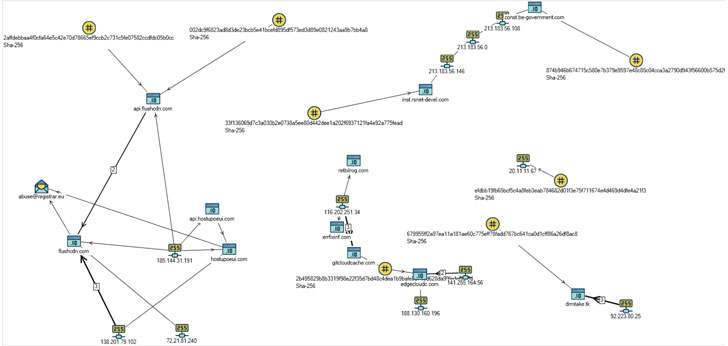

Las intrusiones se han atribuido a una amenaza persistente avanzada denominada APT31 (FireEye), que es rastreada por la comunidad de ciberseguridad bajo los nombres de Zirconium (Microsoft), Judgement Panda (CrowdStrike) y Bronze Vinewood (Secureworks).

El grupo es un «actor de espionaje cibernético entre China y el nexo centrado en obtener información que pueda proporcionar al gobierno chino y a las empresas estatales ventajas políticas, económicas y militares», según FireEye.

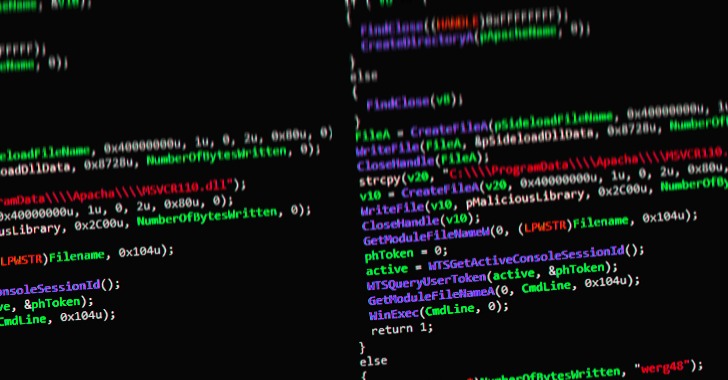

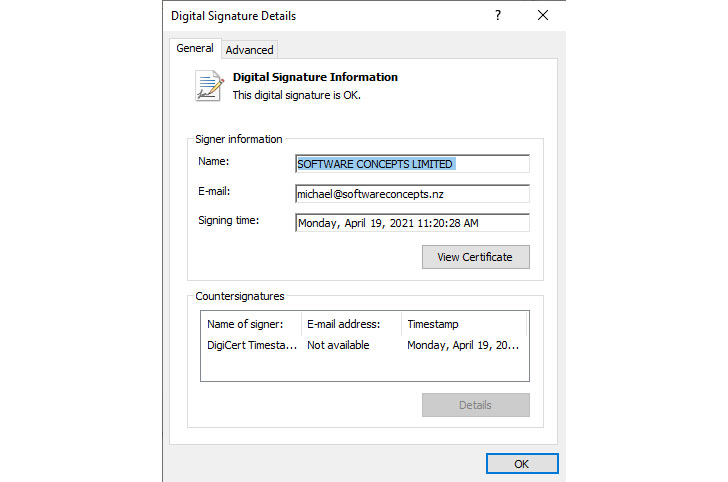

Positive Technologies, en un artículo publicado el martes, reveló un nuevo cuentagotas de malware que se usó para facilitar los ataques, incluida la recuperación de cargas útiles cifradas en la próxima etapa desde un servidor remoto de comando y control, que se decodifican para ejecutar el puerta trasera.

El código malicioso viene con la capacidad de descargar otro malware, lo que podría poner a las víctimas afectadas en mayor riesgo, así como realizar operaciones de archivos, filtrar datos confidenciales e incluso eliminarse a sí mismo de la máquina comprometida.

«El código para procesar el [self-delete] El comando es particularmente intrigante: todos los archivos creados y las claves de registro se eliminan usando un archivo bat «, dijeron los investigadores de Positive Technologies Denis Kuvshinov y Daniil Koloskov.

También cabe destacar las similitudes del malware con el troyano llamado DropboxAES RAT que fue utilizado por el mismo grupo de amenazas el año pasado y dependía de Dropbox para sus comunicaciones de comando y control (C2), con numerosas superposiciones encontradas en las técnicas y mecanismos utilizados para inyectar el código de ataque, lograr persistencia y la técnica empleada para eliminar la herramienta de espionaje.

«Las similitudes reveladas con versiones anteriores de muestras maliciosas descritas por los investigadores, como en 2020, sugieren que el grupo está expandiendo la geografía de sus intereses a países donde se puede detectar su creciente actividad, Rusia en particular», concluyeron los investigadores.