Investigadores de seguridad cibernética han descubierto una nueva pieza de malware de vigilancia móvil que se cree fue desarrollada por un contratista de defensa ruso que fue sancionado por interferir con las elecciones presidenciales de EE. UU. de 2016.

Doblado Monóculoel troyano de acceso remoto móvil ha estado apuntando activamente a los teléfonos Android desde al menos marzo de 2016 y se usa principalmente en ataques altamente dirigidos a un número limitado de personas.

Según los investigadores de seguridad de Lookout, Monokle posee una amplia gama de funcionalidades de espionaje y utiliza técnicas avanzadas de exfiltración de datos, incluso sin necesidad de acceso raíz a un dispositivo objetivo.

Resumen

¿Qué tan malo es el malware de vigilancia Monokle?

En particular, el malware abusa de los servicios de accesibilidad de Android para filtrar datos de una gran cantidad de aplicaciones populares de terceros, incluidos Google Docs, Facebook Messenger, Whatsapp, WeChat y Snapchat, al leer el texto que se muestra en la pantalla de un dispositivo en cualquier momento. .

El malware también extrae diccionarios de texto predictivo definidos por el usuario para «tener una idea de los temas de interés para un objetivo», y también intenta grabar la pantalla del teléfono durante un evento de desbloqueo de pantalla para comprometer el PIN, el patrón o la contraseña del teléfono. .

Además de esto, si el acceso raíz está disponible, el software espía instala certificados de CA raíz especificados por el atacante en la lista de certificados confiables en un dispositivo comprometido, lo que potencialmente permite a los atacantes interceptar fácilmente el tráfico de red protegido con SSL encriptado a través de Man-in-the- Ataques medios (MiTM).

Otras funcionalidades de Monokle incluyen:

- Seguimiento de la ubicación del dispositivo

- Grabar audio y llamadas

- Hacer grabaciones de pantalla

- Keylogger y dispositivo de huellas dactilares

- Recuperar historiales de navegación y llamadas

- Toma fotos, videos y capturas de pantalla

- Recuperar correos electrónicos, SMS y mensajes

- Robar contactos e información de calendario

- hacer llamadas y enviar mensajes de texto en nombre de las víctimas

- Ejecutar comandos de shell arbitrarios, como raíz, si el acceso de raíz está disponible

En total, Monokle contiene 78 comandos predefinidos diferentes, que los atacantes pueden enviar a través de SMS, llamadas telefónicas, intercambio de mensajes de correo electrónico a través de POP3 y SMTP, y conexiones TCP entrantes/salientes, instruyendo al malware para filtrar los datos solicitados y enviarlos al comando remoto de los atacantes. y servidores de control.

Spyware se disfraza de aplicaciones de Android de PornHub y Google

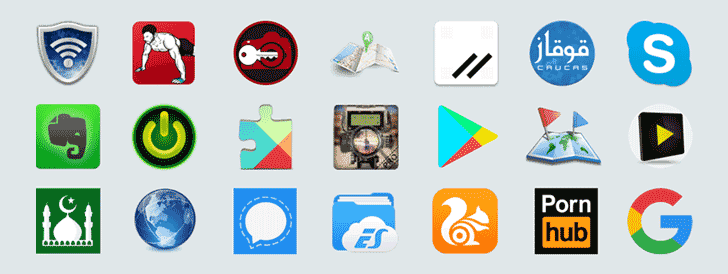

Según los investigadores, los atacantes están distribuyendo Monokle a través de aplicaciones falsas que se parecen a Evernote, Google Play, Pornhub, Signal, UC Browser, Skype y otras aplicaciones populares de Android.

La mayoría de estas aplicaciones incluso incluyen una funcionalidad legítima, lo que evita que los usuarios sospechosos sospechen que las aplicaciones son maliciosas.

Además, algunas muestras recientes de Monokle incluso vienen con módulos Xposed que permiten que el malware personalice algunas funciones del sistema, lo que finalmente amplía su capacidad para enganchar y ocultar la presencia en la lista de procesos.

El paquete de malware usa un archivo DEX en su carpeta de activos que «incluye todas las funciones criptográficas implementadas en la biblioteca de código abierto» spongycastle, «varios protocolos de correo electrónico, extracción y exfiltración de todos los datos, serialización y deserialización de datos usando el protocolo Thrift y enraizamiento y funcionalidad de enganche, entre otros.”

El nuevo malware de Android y sus capacidades nos recuerdan al poderoso malware de vigilancia Pegasus, desarrollado por NSO Group, con sede en Israel, para dispositivos Apple iOS y Google Android.

Sin embargo, a diferencia del spyware ruso Monokle, Pegasus viene con potentes exploits de día cero que instalan el spyware en un dispositivo específico con poca o ninguna interacción del usuario.

Pegasus se ha utilizado anteriormente para atacar a activistas de derechos humanos y periodistas, desde México hasta los Emiratos Árabes Unidos y nuevamente el año pasado contra un miembro del personal de Amnistía Internacional en Arabia Saudita.

El contratista de defensa ruso STC desarrolló el malware Monocle

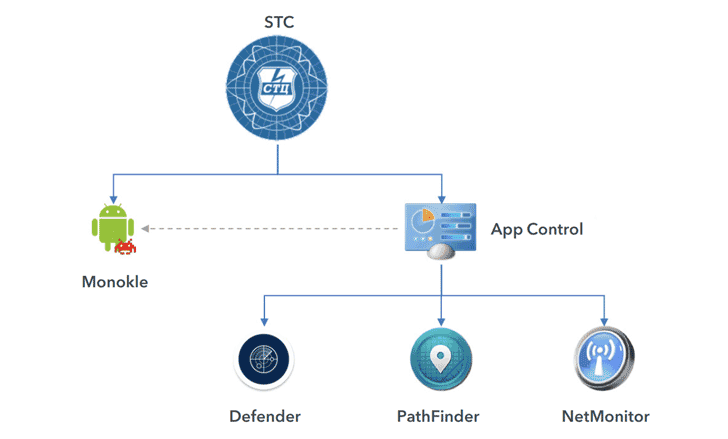

Monokle fue desarrollado por una empresa con sede en Rusia, llamada Special Technology Center Ltd. (STC): un contratista de defensa privado conocido por producir vehículos aéreos no tripulados y equipos de radiofrecuencia (RF) para el ejército ruso y otros clientes gubernamentales.

Según los investigadores de Lookout, Monokle y la suite de seguridad de Android de STC llamada Defender están firmadas digitalmente con los mismos certificados criptográficos y también comparten la misma infraestructura de comando y control.

«La infraestructura de comando y control que se comunica con la aplicación Defender también se comunica con las muestras de Monokle. Los certificados de firma utilizados para firmar los paquetes de aplicaciones de Android también se superponen entre Defender y Monokle», según el informe.

«Los investigadores de Lookout observaron una superposición adicional entre Monokle y el software de seguridad defensiva producido por STC en las opciones de desarrollo e implementación de los autores».

Monóculo para iOS en desarrollo

Además de Android, los investigadores también encontraron algunas muestras de malware Monokle, cuyo análisis reveló la existencia de versiones iOS de Monokle dirigidas a dispositivos Apple, aunque los investigadores no encontraron evidencia de ninguna infección iOS activa a partir de ahora.

Algunos comandos en las muestras de malware parecen no tener ningún propósito como parte del cliente de Android y probablemente se agregaron sin querer, lo que sugiere que las versiones iOS de Monokle pueden estar en desarrollo.

Esos comandos incluyen funciones de iOS para el llavero, conexiones de iCloud, datos del acelerómetro de Apple iWatch, permisos de iOS y otras funciones o servicios de iOS.

Según los investigadores de Lookout, Monokle se usa en ataques altamente dirigidos a un número limitado de personas en las regiones del Cáucaso de Europa del Este, así como a personas interesadas en el Islam y al grupo militante Ahrar al-Sham en Siria, e individuos en la nación de Asia Central. y la antigua república soviética Uzbekistán.

Para obtener más información, puede dirigirse al informe detallado publicado por Lookout.