¿Estás seguro de que la aplicación de WhatsApp que estás usando en tu dispositivo Android es legítima, incluso si funciona perfectamente según lo previsto?

… O la aplicación JioTV, AppLock, HotStar, Flipkart, Opera Mini o Truecaller, si ha instalado alguno de estos?

Pregunto esto porque los investigadores de seguridad cibernética revelaron detalles reveladores sobre una campaña generalizada de malware de Android en la que los atacantes reemplazaron silenciosamente las aplicaciones legítimas instaladas con sus versiones maliciosas en casi 25 millones de teléfonos móviles.

Ahora, la pregunta importante aquí es cómo lo están haciendo y por qué.

Según los investigadores de Check Point, los atacantes están distribuyendo un nuevo tipo de malware de Android que se disfraza de aplicaciones de edición de fotos, entretenimiento para adultos o juegos de aspecto inocente y está disponible a través de tiendas de aplicaciones de terceros ampliamente utilizadas.

Doblado Agente Smithel malware aprovecha múltiples vulnerabilidades de Android, como la falla de Janus y la falla de Man-in-the-Disk, e inyecta código malicioso en los archivos APK de aplicaciones específicas instaladas en un dispositivo comprometido y luego reinstala/actualiza automáticamente sin el conocimiento o la interacción de las víctimas.

«No es suficiente para esta familia de malware intercambiar solo una aplicación inocente con un doble infectado. Lo hace para todas y cada una de las aplicaciones en el dispositivo, siempre que los nombres de los paquetes estén en su lista de presas», escribieron los investigadores en su informe publicado. Miércoles.

«Con el tiempo, esta campaña también infectará el mismo dispositivo, repetidamente, con los últimos parches maliciosos. Esto nos lleva a estimar que hay más de 2800 millones de infecciones en total, en alrededor de 25 millones de dispositivos únicos, lo que significa que, en promedio, cada víctima habría sufrido aproximadamente 112 intercambios de aplicaciones inocentes».

El malware, que los investigadores creen que está vinculado a una empresa con sede en China, ha sido diseñado para obtener ganancias financieras mediante la publicación de anuncios maliciosos a las víctimas.

¿Cómo funciona el software malicioso Agente Smith?

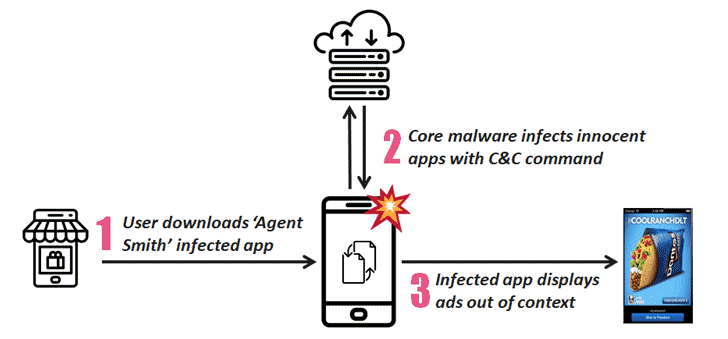

Tras la instalación de aplicaciones trampa, el malware Agent Smith aprovecha una cadena de infección de tres etapas y contiene diferentes módulos para cada paso, cuyo funcionamiento se explica a continuación:

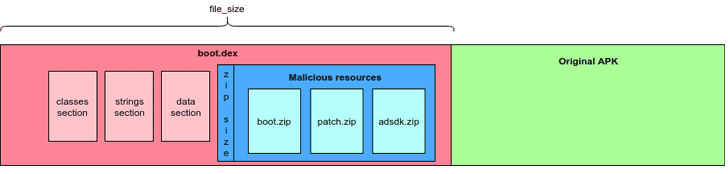

1.) Módulo cargador – La aplicación inicial que distribuye el malware contiene un módulo llamado Loader, cuyo único propósito es descifrar, extraer y ejecutar el módulo de la segunda etapa llamado Core.

2.) Módulo central – Una vez ejecutado, el módulo Core se comunica con el servidor C&C de los atacantes para recibir una lista de aplicaciones populares que deben ser atacadas.

Si encuentra una coincidencia instalada en el dispositivo de la víctima, el módulo Core intenta infectar el APK objetivo utilizando la vulnerabilidad de Janus o simplemente recompilando el APK con una carga útil maliciosa.

Además, para instalar automáticamente el APK modificado y reemplazar su versión original sin el consentimiento de los usuarios, los atacantes utilizan una serie de vulnerabilidades de 1 día, incluido el ataque de hombre en el disco.

3.) Módulo de arranque – Este módulo está incluido en la carga útil maliciosa que se incluía con la aplicación original y funcionaba igual que el módulo Loader. Extrae y ejecuta una carga útil maliciosa, llamada módulo Patch, cuando una víctima ejecuta la aplicación modificada.

4.) Módulo de parches – El módulo de parches ha sido diseñado para evitar que las aplicaciones modificadas obtengan actualizaciones legítimas que, de instalarse, revertirían todos los cambios maliciosos.

«Si bien invirtió muchos recursos en el desarrollo de este malware, el actor detrás del Agente Smith no quiere una actualización real para eliminar todos los cambios realizados, por lo que aquí es donde entra en juego el módulo Patch».

«Con el único propósito de deshabilitar las actualizaciones automáticas de la aplicación infectada, este módulo observa el directorio de actualización de la aplicación original y elimina el archivo una vez que aparece».

6.) Módulo AdSDK – Esta es la carga útil real que muestra anuncios a las víctimas para obtener ganancias financieras y, además, también infecta el dispositivo con otras familias de adware.

Sin embargo, los investigadores advierten que este malware modular podría adaptarse fácilmente para fines mucho más intrusivos y dañinos, como el robo de información confidencial, desde mensajes privados hasta credenciales bancarias y mucho más.

Los investigadores encontraron inicialmente el malware Agent Smith a principios de 2019, que se encontraba principalmente dirigido a dispositivos Android en India (con 15 millones de dispositivos infectados) y otros países asiáticos cercanos como Pakistán, Bangladesh, Indonesia y Nepal.

Sin embargo, el malware también afectó a una cantidad notable de dispositivos en los Estados Unidos (más de 300 000 dispositivos infectados), Australia (más de 140 000 dispositivos infectados) y el Reino Unido (más de 135 000 dispositivos infectados).

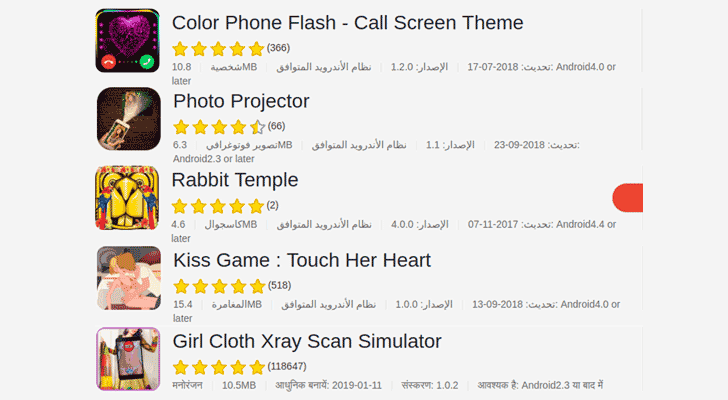

Además de las tiendas de aplicaciones de terceros, los investigadores también encontraron al menos 11 aplicaciones infectadas en Google Play Store en los últimos meses que contenían componentes maliciosos pero inactivos del Agente Smith.

Esto indica claramente que los actores de amenazas detrás de esta campaña de malware también están tratando de encontrar una manera en la plataforma de descarga de aplicaciones móviles de Google para difundir su adware. Según los informes, Google ha eliminado todas las aplicaciones de su tienda.

Dado que el Agente Smith ha infectado principalmente a usuarios que descargaron aplicaciones de tiendas de aplicaciones de terceros, se recomienda encarecidamente a los usuarios que siempre descarguen aplicaciones de tiendas de aplicaciones confiables para mitigar el riesgo de infección. Además, descargue aplicaciones solo de desarrolladores confiables.

También se recomienda a los usuarios que desinstalen cualquier aplicación que sospechen que puede ser maliciosa dirigiéndose al Menú de configuración, haciendo clic en Aplicaciones o Administrador de aplicaciones, y luego Desplácese hasta la aplicación sospechosa y desinstálela.

Dado que la vulnerabilidad clave que está explotando el agente Smith se remonta a 2017 y ya se ha corregido, se recomienda a los desarrolladores de aplicaciones móviles que implementen el último APK Signature Scheme V2 para evitar que las aplicaciones malintencionadas aprovechen la vulnerabilidad Janus de Android contra sus aplicaciones.