Los investigadores revelaron el martes un nuevo malware que utiliza una variedad de trucos para permanecer bajo el radar y evadir la detección, mientras que sigilosamente es capaz de ejecutar comandos arbitrarios en los sistemas infectados.

Denominado ‘Pingback’, el malware de Windows aprovecha los túneles del Protocolo de mensajes de control de Internet (ICMP) para comunicaciones encubiertas de bots, lo que permite al adversario utilizar paquetes ICMP para aprovechar el código de ataque, según un análisis publicado hoy por Trustwave.

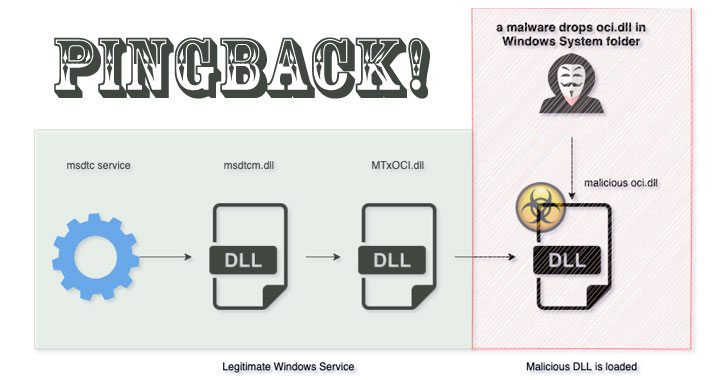

Pingback («oci.dll») logra esto al cargarse a través de un servicio legítimo llamado MSDTC (Coordinador de transacciones distribuidas de Microsoft), un componente responsable de manejar las operaciones de la base de datos que se distribuyen en varias máquinas, aprovechando un método llamado orden de búsqueda de DLL. secuestro, que implica el uso de una aplicación genuina para precargar un archivo DLL malicioso.

Nombrar el malware como uno de los complementos necesarios para admitir la interfaz Oracle ODBC en MSDTC es clave para el ataque, señalaron los investigadores. Si bien MSDTC no está configurado para ejecutarse automáticamente al inicio, se encontró una muestra de VirusTotal enviada en julio de 2020 para instalar el archivo DLL en el directorio del sistema de Windows e iniciar el servicio MSDTC para lograr la persistencia, lo que aumenta la posibilidad de que un ejecutable separado sea crucial para instalando el malware.

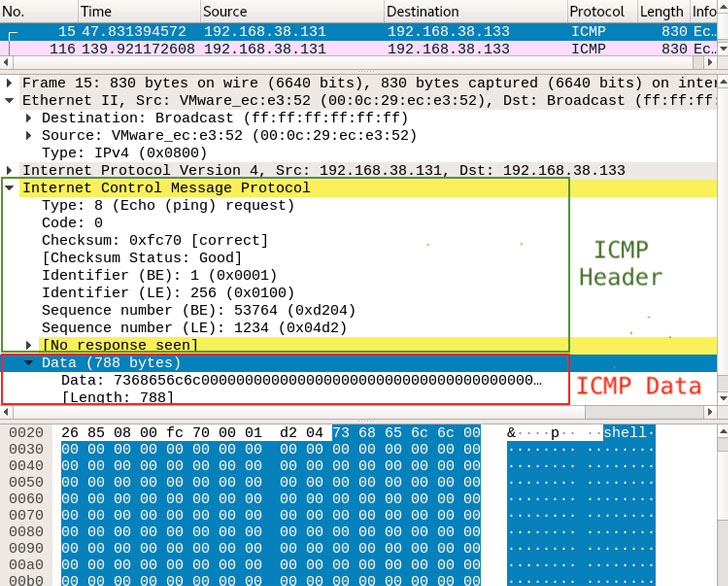

Tras una ejecución exitosa, Pingback recurre al protocolo ICMP para su comunicación principal. ICMP es un protocolo de capa de red que se utiliza principalmente para enviar mensajes de error e información operativa, por ejemplo, una alerta de falla cuando otro host se vuelve inalcanzable.

Específicamente, Pingback aprovecha una solicitud de eco (mensaje ICMP tipo 8), con los números de secuencia de mensaje 1234, 1235 y 1236 que indican el tipo de información contenida en el paquete; 1234 es un comando o datos, y 1235 y 1236 son el acuse de recibo de datos en el otro extremo. Algunos de los comandos admitidos por el malware incluyen la capacidad de ejecutar comandos de shell arbitrarios, descargar y cargar archivos desde y hacia el host del atacante y ejecutar cargas útiles maliciosas en la máquina infectada.

Está en curso una investigación sobre la ruta de intrusión inicial del malware.

«El túnel ICMP no es nuevo, pero esta muestra en particular despertó nuestro interés como un ejemplo real de malware que usa esta técnica para evadir la detección», dijeron los investigadores. «ICMP es útil para el diagnóstico y el rendimiento de las conexiones IP, [but] también puede ser mal utilizado por actores maliciosos para escanear y mapear el entorno de red de un objetivo. Si bien no sugerimos que se deshabilite ICMP, sugerimos implementar un monitoreo para ayudar a detectar tales comunicaciones encubiertas a través de ICMP».