Investigadores de seguridad cibernética han descubierto un nuevo malware destructivo de borrado de datos, no descubierto previamente, que está siendo utilizado por piratas informáticos patrocinados por el estado para apuntar a organizaciones industriales y de energía en el Medio Oriente.

Doblado CeroBorrarel malware del borrador de datos se ha relacionado no con uno sino con dos grupos de piratería patrocinados por el estado iraní:APT34también conocido como ITG13 y Oilrig, y colmena0081también conocido como xHunt.

Un equipo de investigadores de IBM que descubrió el malware ZeroCleare dice que el nuevo malware Wiper comparte algunas similitudes de alto nivel con el infame Shamoon, una de las familias de malware más destructivas conocidas por dañar 30.000 computadoras en el mayor productor de petróleo de Arabia Saudita en 2012.

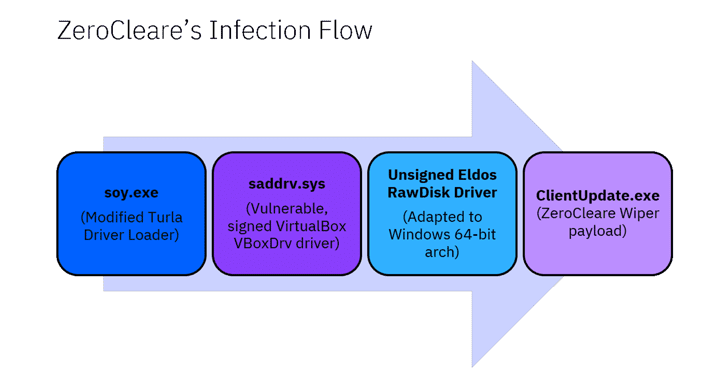

Al igual que el malware de limpieza Shamoon, ZeroCleare también usa un controlador de disco duro legítimo llamado ‘RawDisk by ElDos’ para sobrescribir el registro de arranque maestro (MBR) y las particiones de disco de las computadoras seleccionadas que ejecutan el sistema operativo Windows.

Aunque el controlador EldoS no está firmado, el malware aún logra ejecutarlo cargando un controlador VirtualBox de Oracle vulnerable pero firmado, explotándolo para eludir el mecanismo de verificación de firma y cargar el controlador EldoS sin firmar.

«Para obtener acceso al núcleo del dispositivo, ZeroClare usó un dispositivo intencionalmente vulnerable [but signed VBoxDrv] controlador y secuencias de comandos PowerShell / Batch maliciosos para eludir los controles de Windows «, dijeron los investigadores.

Para implementar el malware Zerocleare en tantas computadoras en una organización como sea posible, los atacantes primero intentan forzar las contraseñas de las cuentas de red y luego instalar shells web ASPX, como China Chopper y Tunna, al explotar una vulnerabilidad de SharePoint.

«Al agregar estas tácticas de vivir fuera de la tierra al esquema, ZeroCleare se extendió a numerosos dispositivos en la red afectada, sembrando las semillas de un ataque destructivo que podría afectar a miles de dispositivos y causar interrupciones que podrían tardar meses en recuperarse por completo. , «dijeron los investigadores.

Los mismos actores de amenazas también intentaron instalar un software legítimo de acceso remoto llamado TeamViewer y usaron una versión ofuscada de la herramienta de robo de credenciales Mimikatz para robar más credenciales de red de los servidores comprometidos.

Aunque los investigadores no han revelado los nombres de ninguna organización objetivo, confirmaron que hay dos versiones de Zerocleare que se han visto en la naturaleza, una para cada arquitectura de Windows (32 bits y 64 bits), pero solo la de 64 bits. poco funciona

Según los investigadores, los ataques de ZeroCleare no son oportunistas y parecen ser operaciones dirigidas contra sectores y organizaciones específicas.

«X-Force IRIS ha estado siguiendo un marcado aumento en los ataques destructivos en el último año, habiendo registrado un enorme aumento del 200 por ciento en la cantidad de ataques destructivos en los últimos seis meses», dijeron los investigadores.

«Al observar la región geográfica afectada por el malware ZeroClare, no es la primera vez que Oriente Medio ve ataques destructivos dirigidos a su sector energético».