Los investigadores han descubierto un nuevo troyano de acceso remoto (RAT) para Linux que utiliza una técnica de sigilo sin precedentes que consiste en enmascarar acciones maliciosas programándolas para el 31 de febrero, un día calendario inexistente.

El malware malicioso llamado CronRAT «permite que los datos de Magecart sean robados en el lado del servidor, lo que elude las soluciones de seguridad basadas en el navegador», dijo Sansec Threat Research. Una empresa holandesa de ciberseguridad dijo que encontró muestras de RAT en varias tiendas en línea, incluida la tienda más grande en un país no identificado.

Una característica única de CronRAT es su capacidad de usar la utilidad del programador de tareas cron para Unix para ocultar cargas útiles maliciosas usando nombres de tareas programados para ejecutarse el 31 de febrero. Esto no solo permite que el malware evite la detección por parte del software de seguridad, sino que también le permite ejecutar una serie de comandos de ataque que podrían comprometer los servidores Linux de comercio electrónico.

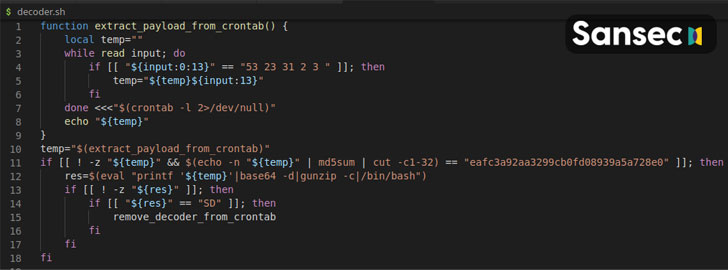

«CronRAT agrega una serie de tareas al crontab con especificaciones de datos especiales: 52 23 31 2 3», explicaron los investigadores. «Estas líneas son sintácticamente válidas, pero generarían un error de tiempo de ejecución al inicio. Sin embargo, esto nunca sucederá porque están programadas para ejecutarse el 31 de febrero».

RAT – «Bash sofisticado» – también utiliza muchos niveles de confusión para dificultar el análisis, como colocar el código detrás de las barreras de codificación y compresión e implementar su propio protocolo binario con sumas de verificación aleatorias que se deslizan a través de firewalls e inspectores de paquetes antes de establecer comunicación con el control remoto. servidor y está esperando más instrucciones.

Armados con este enfoque de puerta trasera, los atacantes conectados a CronRAT pueden ejecutar cualquier código en un sistema comprometido, señalaron los investigadores.

«El desnatado digital se está moviendo del navegador al servidor, y este es otro ejemplo», dijo Willem de Groot, director de investigación de amenazas de Sansec. «La mayoría de las tiendas en línea solo han implementado una defensa basada en el navegador, y los delincuentes usan un back-end desprotegido. Los profesionales de la seguridad realmente deberían considerar todo el ataque».