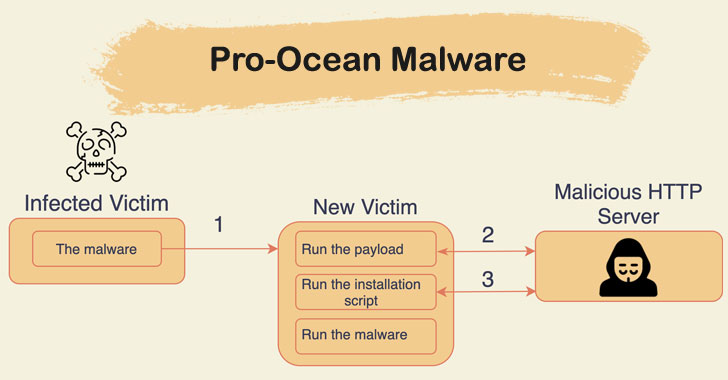

Un actor de amenazas motivado financieramente conocido por sus ataques de cryptojacking ha aprovechado una versión revisada de su malware para apuntar a las infraestructuras de la nube utilizando vulnerabilidades en las tecnologías de servidores web, según una nueva investigación.

Implementado por el grupo de ciberdelincuencia con sede en China rocael malware de cryptojacking Pro-Ocean ahora viene con capacidades mejoradas de rootkit y gusano, y alberga nuevas tácticas de evasión para eludir los métodos de detección de las compañías de ciberseguridad, dijeron los investigadores de la Unidad 42 de Palo Alto Networks en un artículo del jueves.

«Pro-Ocean utiliza vulnerabilidades conocidas para apuntar a aplicaciones en la nube», detallaron los investigadores. «En nuestro análisis, encontramos que Pro-Ocean apuntaba a Apache ActiveMQ (CVE-2016-3088), Oracle WebLogic (CVE-2017-10271) y Redis (instancias no seguras)».

«Una vez instalado, el malware mata cualquier proceso que use mucho la CPU, de modo que pueda usar el 100% de la CPU y extraer Monero de manera eficiente».

Documentado por primera vez por Cisco Talos en 2018, se descubrió que Rocke distribuye y ejecuta malware de criptominería utilizando un conjunto de herramientas variado que incluye repositorios de Git y diferentes cargas útiles, como scripts de shell, puertas traseras de JavaScript, así como archivos ejecutables portátiles.

Mientras que las variantes anteriores del malware se basaban en la capacidad de apuntar y eliminar productos de seguridad en la nube desarrollados por Tencent Cloud y Alibaba Cloud al explotar fallas en Apache Struts 2, Oracle WebLogic y Adobe ColdFusion, Pro-Ocean ha ampliado la amplitud de esos vectores de ataque. apuntando a los servidores Apache ActiveMQ, Oracle WebLogic y Redis.

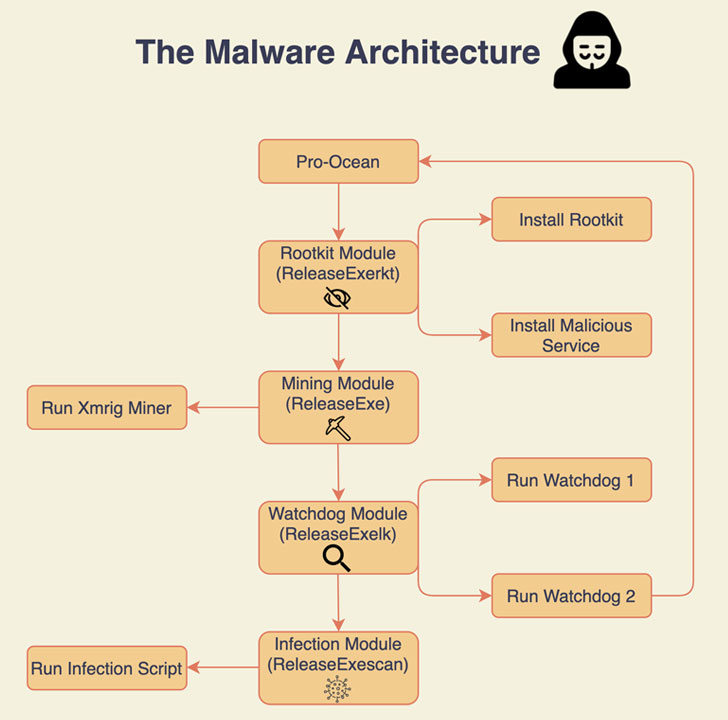

Además de sus funciones de autopropagación y mejores técnicas de ocultación que le permiten pasar desapercibido y propagarse a software sin parches en la red, el malware, una vez instalado, desinstala agentes de monitoreo para esquivar la detección y eliminar otro malware y mineros de los sistemas infectados. .

Para lograr esto, aprovecha una función nativa de Linux llamada LD_PRELOAD para enmascarar su actividad maliciosa, una biblioteca llamada Libprocesshider para permanecer oculta y utiliza un script de infección de Python que toma la IP pública de la máquina para infectar todas las máquinas en el mismo 16-bit. subred (p. ej., 10.0.XX).

Pro-Ocean también trabaja para eliminar la competencia eliminando otros malware y mineros, incluidos Luoxk, BillGates, XMRig y Hashfish, que se ejecutan en el host comprometido. Además, viene con un módulo de vigilancia escrito en Bash que garantiza la persistencia y se encarga de finalizar todos los procesos que utilizan más del 30 % de la CPU con el objetivo de minar Monero de manera eficiente.

«Este malware es un ejemplo que demuestra que las soluciones de seguridad basadas en agentes de los proveedores de la nube pueden no ser suficientes para evitar el malware evasivo dirigido a la infraestructura de la nube pública», dijo el investigador de la Unidad 42, Aviv Sasson. «Esta muestra tiene la capacidad de eliminar los agentes de algunos proveedores de la nube y evadir su detección».