Se descubrió un nuevo tipo de malware de banca móvil que abusa de las funciones de accesibilidad de Android para filtrar datos confidenciales de aplicaciones financieras, leer mensajes SMS de usuarios y secuestrar códigos de autenticación de dos factores basados en SMS.

Llamado «EventBot» por los investigadores de Cybereason, el malware es capaz de apuntar a más de 200 aplicaciones financieras diferentes, incluidos servicios bancarios, de transferencia de dinero y billeteras de criptomonedas como Paypal Business, Revolut, Barclays, CapitalOne, HSBC, Santander, TransferWise y Base de monedas.

«EventBot es particularmente interesante porque se encuentra en etapas muy tempranas», dijeron los investigadores. «Este nuevo malware tiene un potencial real para convertirse en el próximo gran malware móvil, ya que se encuentra en constantes mejoras iterativas, abusa de una función crítica del sistema operativo y se dirige a las aplicaciones financieras».

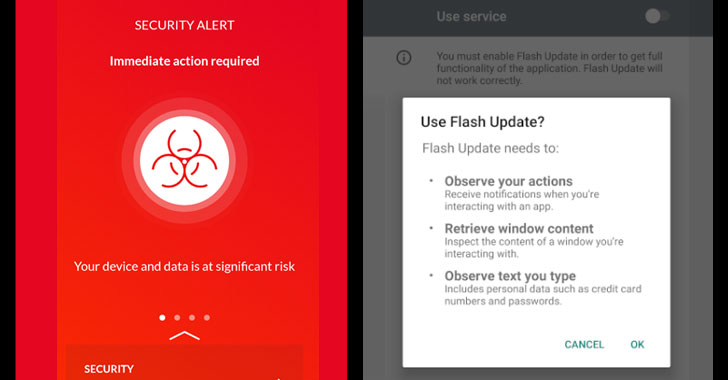

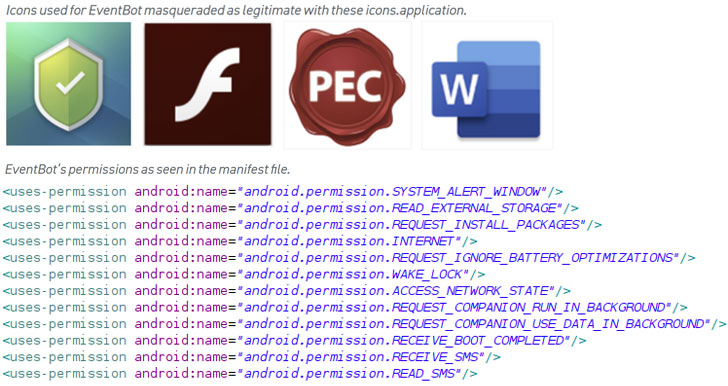

La campaña, identificada por primera vez en marzo de 2020, enmascara su intención maliciosa haciéndose pasar por aplicaciones legítimas (por ejemplo, Adobe Flash, Microsoft Word) en tiendas APK no autorizadas y otros sitios web dudosos que, cuando se instalan, solicitan amplios permisos en el dispositivo.

Los permisos incluyen el acceso a la configuración de accesibilidad, la capacidad de leer desde el almacenamiento externo, enviar y recibir mensajes SMS, ejecutarse en segundo plano y ejecutarse después del arranque del sistema.

Si un usuario otorga acceso, EventBot funciona como un registrador de teclas y puede «recuperar notificaciones sobre otras aplicaciones instaladas y contenido de ventanas abiertas», además de explotar los servicios de accesibilidad de Android para capturar el PIN de la pantalla de bloqueo y transmitir todos los datos recopilados en un formato cifrado a un servidor controlado por el atacante.

La capacidad de analizar mensajes SMS también hace que el troyano bancario sea una herramienta útil para eludir la autenticación de dos factores basada en SMS, lo que brinda a los adversarios un fácil acceso a las billeteras de criptomonedas de la víctima y roban fondos de las cuentas bancarias.

Esta no es la primera vez que el malware móvil se dirige a los servicios financieros. El mes pasado, los investigadores de IBM X-Force detallaron una nueva campaña de TrickBot, llamada TrickMo, que se encontró dirigida exclusivamente a usuarios alemanes con malware que abusaba de las funciones de accesibilidad para interceptar contraseñas de un solo uso (OTP), TAN móvil (mTAN) y códigos de autenticación pushTAN. .

«Dar acceso a un atacante a un dispositivo móvil puede tener graves consecuencias comerciales, especialmente si el usuario final está usando su dispositivo móvil para discutir temas comerciales confidenciales o acceder a información financiera empresarial», concluyeron los investigadores de Cybereason. «Esto puede resultar en la degradación de la marca, la pérdida de la reputación individual o la pérdida de la confianza del consumidor».

Es posible que la familia de aplicaciones maliciosas de EventBot no esté activa en Google Play Store, pero es otro recordatorio de por qué los usuarios deben apegarse a las tiendas de aplicaciones oficiales y evitar descargar aplicaciones de fuentes no confiables. Mantener el software actualizado y activar Google Play Protect también puede contribuir en gran medida a proteger los dispositivos contra el malware.