Recientemente se observó a un actor de amenazas que se cree que trabaja en nombre de los intereses patrocinados por el estado chino apuntando a un contratista de defensa con sede en Rusia involucrado en el diseño de submarinos nucleares para el brazo naval de las Fuerzas Armadas rusas.

El ataque de phishing, que apuntó a un director general que trabajaba en Rubin Design Bureau, aprovechó el infame arma de formato de texto enriquecido (RTF) «Royal Road» para entregar una puerta trasera de Windows previamente no documentada denominada «PuertoPuerta«según el equipo de inteligencia de amenazas Nocturnus de Cybereason.

«Portdoor tiene múltiples funcionalidades, incluida la capacidad de realizar reconocimiento, perfilado de objetivos, entrega de cargas útiles adicionales, escalada de privilegios, manipulación de procesos, detección estática, evasión antivirus, encriptación XOR de un byte, exfiltración de datos encriptados con AES y más», dijeron los investigadores en un reportaje el viernes.

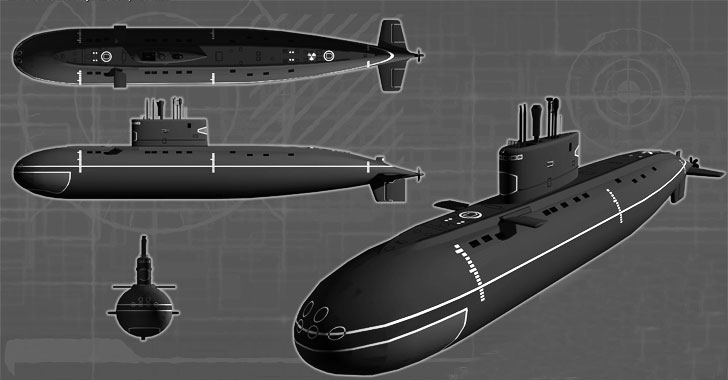

Rubin Design Bureau es un centro de diseño de submarinos ubicado en San Petersburgo, que representa el diseño de más del 85% de los submarinos de la Armada soviética y rusa desde sus orígenes en 1901, incluidas varias generaciones de submarinos de crucero de misiles estratégicos.

|

| Contenido del documento RTF armado |

A lo largo de los años, Royal Road se ha ganado su lugar como herramienta preferida entre una variedad de actores de amenazas chinos como Goblin Panda, Rancor Group, TA428, Tick y Tonto Team. Conocidos por explotar múltiples fallas en el Editor de ecuaciones de Microsoft (CVE-2017-11882, CVE-2018-0798 y CVE-2018-0802) desde finales de 2018, los ataques toman la forma de campañas de phishing dirigido que utilizan Documentos RTF para entregar malware personalizado a objetivos desprevenidos de alto valor.

Este ataque recién descubierto no es diferente, ya que el adversario utiliza un correo electrónico de phishing dirigido a la empresa de diseño de submarinos como vector de infección inicial. Si bien se descubrió que las versiones anteriores de Royal Road arrojaban cargas útiles codificadas con el nombre de «8.t», el correo electrónico viene incrustado con un documento con malware que, cuando se abre, entrega un archivo codificado llamado «eo» para obtener PortDoor. implante, lo que implica una nueva variante del armamento en uso.

Se dice que fue diseñado teniendo en cuenta la ofuscación y la persistencia, PortDoor ejecuta la gama de puertas traseras con una amplia gama de características que le permiten perfilar la máquina víctima, escalar privilegios, descargar y ejecutar cargas útiles arbitrarias recibidas de un servidor controlado por un atacante y exportar el resultados de vuelta al servidor.

«El vector de infección, el estilo de ingeniería social, el uso de RoyalRoad contra objetivos similares y otras similitudes entre la muestra de puerta trasera recién descubierta y otro malware APT chino conocido, todos tienen el sello de un actor de amenazas que opera en nombre de los intereses patrocinados por el estado chino». dijeron los investigadores.