Los investigadores de ciberseguridad han descubierto detalles de una campaña anti-malware evasiva que utiliza certificados de firma de código válidos para pasar a través de las defensas de seguridad y permanecer bajo el radar para implementar cargas útiles de Cobalt Strike y BitRAT en sistemas comprometidos.

El archivo binario, el cargador de arranque, fue llamado «Blister» por los investigadores de Elastic Security, y las muestras de malware tienen una detección insignificante o nula en VirusTotal. En el momento de redactar este informe, se desconoce el vector de infección utilizado para realizar el ataque, así como los objetivos finales de intrusión.

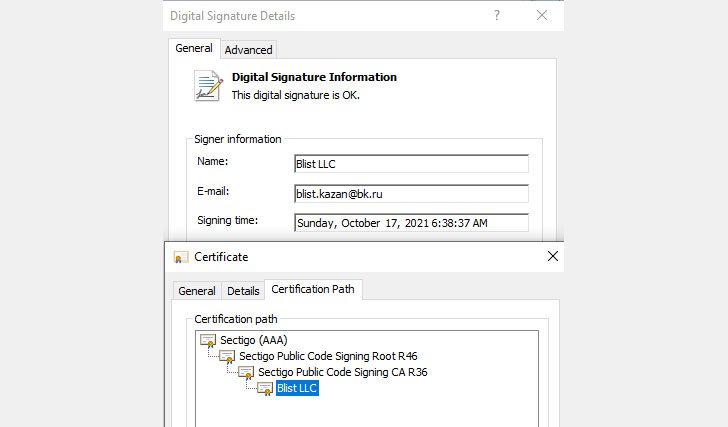

Un aspecto notable de los ataques es que utilizan un certificado de firma de código válido emitido por Sectigo. Se observó que el malware estaba firmado por el certificado en cuestión el 15 de septiembre de 2021. Elastic declaró que se había puesto en contacto con la empresa para asegurarse de que los certificados utilizados indebidamente fueran revocados.

«Los ejecutables con certificados de firma de código válidos a menudo se escanean menos que los ejecutables sin firmar», dijeron los investigadores Joe Desimone y Samir Bousseaden. «Usarlos permite a los atacantes permanecer bajo el radar y evitar ser detectados durante períodos prolongados».

El blister se hace pasar por una biblioteca legítima llamada «colorui.dll» y viene a través de un cuentagotas llamado «dxpo8umrzrr1w6gm.exe». Una vez lanzado, el gestor de arranque está diseñado para dormir durante 10 minutos, presumiblemente para evitar analizar la caja de arena, y luego monitorearlo creando persistencia y descifrando malware incrustado como Cobalt Strike o BitRAT.

«Después del descifrado, el contenido insertado se carga en el proceso actual o se inserta en el WerFault.exe recién creado [Windows Error Reporting] proceso «, señalaron los investigadores. Los indicadores de compromiso adicionales (IoC) asociados con la campaña están disponibles aquí.