Investigadores de seguridad cibernética revelaron el jueves un nuevo grupo de espionaje cibernético que ha estado detrás de una serie de ataques dirigidos contra entidades diplomáticas y compañías de telecomunicaciones en África y Medio Oriente desde al menos 2017.

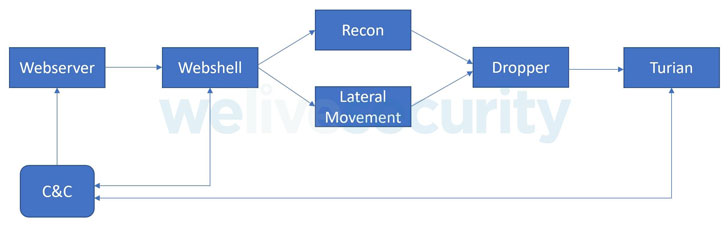

Apodada «BackdoorDiplomacy», la campaña que implica apuntar a puntos débiles en dispositivos expuestos a Internet, como servidores web, para realizar una panoplia de actividades de piratería cibernética, incluido el movimiento lateral a través de la red para implementar un implante personalizado llamado Turian que es capaz de exfiltrar datos confidenciales almacenados en media removible.

«BackdoorDiplomacy comparte tácticas, técnicas y procedimientos con otros grupos con sede en Asia. Es probable que Turian represente una próxima etapa de evolución de Quarian, la puerta trasera que se observó por última vez en uso en 2013 contra objetivos diplomáticos en Siria y EE. UU.», dijo Jean-Ian Boutin, jefe de investigación de amenazas en la empresa de ciberseguridad eslovaca ESET.

Diseñado para apuntar a los sistemas operativos Windows y Linux, el grupo multiplataforma destaca las interfaces de administración para equipos de red y servidores con puertos expuestos a Internet, probablemente explotando vulnerabilidades sin parches para implementar el shell web de China Chopper para el acceso inicial, usándolo para realizar reconocimiento e instale la puerta trasera.

Los sistemas objetivo incluyen dispositivos F5 BIG-IP (CVE-2020-5902), servidores Microsoft Exchange y paneles de control de alojamiento web Plesk. Se han identificado víctimas en los Ministerios de Asuntos Exteriores de varios países africanos, así como en Europa, Oriente Medio y Asia. Además, los proveedores de telecomunicaciones en África y al menos una organización benéfica de Medio Oriente también se han visto afectados.

«En cada caso, los operadores emplearon tácticas, técnicas y procedimientos (TTP) similares, pero modificaron las herramientas utilizadas, incluso dentro de regiones geográficas cercanas, lo que probablemente dificulte el seguimiento del grupo», dijeron los investigadores. También se cree que BackdoorDiplomacy se superpone con campañas informadas anteriormente operadas por un grupo de habla china que Kaspersky rastrea como «CloudComputating».

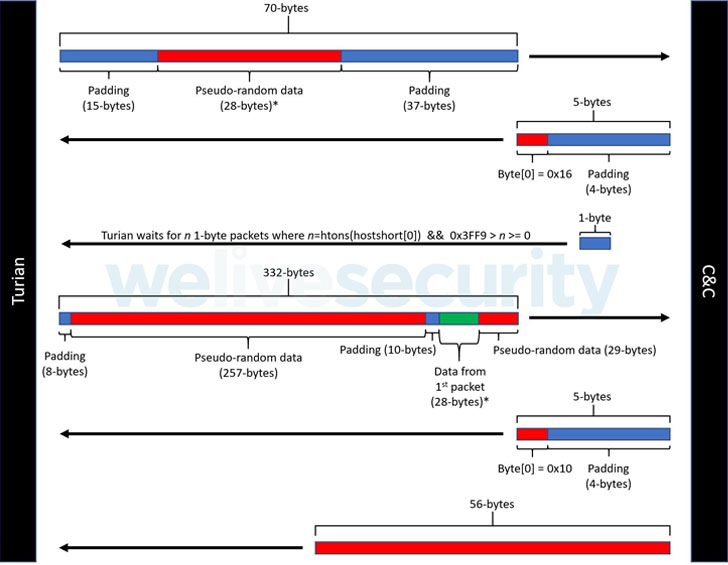

Además de sus características para recopilar información del sistema, tomar capturas de pantalla y realizar operaciones con archivos, los investigadores de ESET dijeron que el protocolo de cifrado de red de Turian es casi idéntico al empleado por WhiteBird, una puerta trasera C ++ operada por un actor de amenazas con sede en Asia llamado Calypso, que se instaló dentro de organizaciones diplomáticas en Kazajstán y Kirguistán, y durante el mismo período de tiempo que BackdoorDiplomacy.