A principios de este mes, The Hacker News cubrió una historia sobre una investigación que revela cómo más de 1300 aplicaciones de Android recopilan datos confidenciales incluso cuando los usuarios han denegado explícitamente los permisos necesarios.

La investigación se centró principalmente en cómo los desarrolladores de aplicaciones abusan de múltiples formas para recopilar datos de ubicación, identificadores de teléfonos y direcciones MAC de sus usuarios mediante la explotación de canales encubiertos y secundarios.

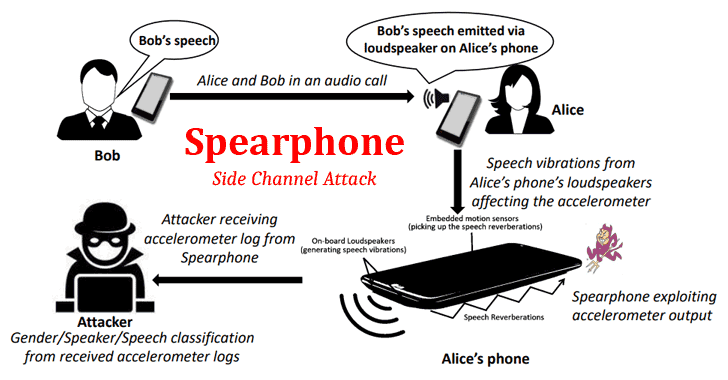

Ahora, un equipo separado de investigadores de seguridad cibernética ha demostrado con éxito un nuevo ataque de canal lateral que podría permitir que las aplicaciones maliciosas espíen la voz que sale de los altavoces de su teléfono inteligente sin requerir ningún permiso del dispositivo.

Abusar del acelerómetro de Android para capturar datos de altavoces

Doblado arpónel ataque recién demostrado se aprovecha de un sensor de movimiento basado en hardware, llamado acelerómetro, que viene integrado en la mayoría de los dispositivos Android y se puede acceder sin restricciones desde cualquier aplicación instalada en un dispositivo, incluso sin permisos.

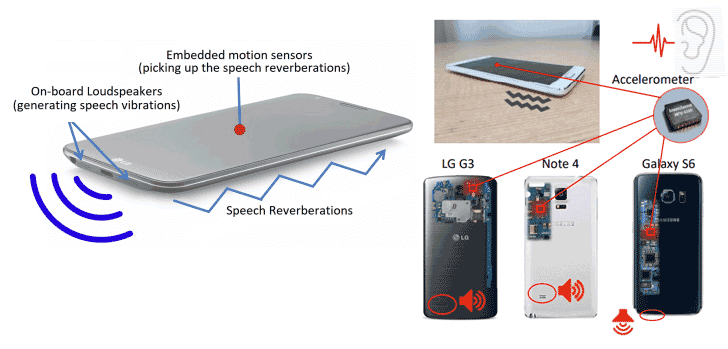

Un acelerómetro es un sensor de movimiento que permite que las aplicaciones controlen el movimiento de un dispositivo, como la inclinación, la sacudida, la rotación o el balanceo, midiendo la tasa de cambio de velocidad en el tiempo con respecto a la magnitud o la dirección.

Dado que el altavoz incorporado de un teléfono inteligente se coloca en la misma superficie que los sensores de movimiento integrados, produce reverberaciones de voz aéreas y en la superficie en el cuerpo del teléfono inteligente cuando el modo de altavoz está habilitado.

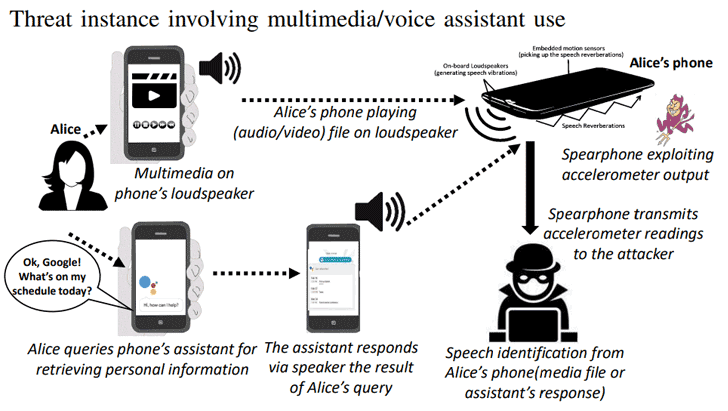

Descubierto por un equipo de investigadores de seguridad (Abhishek Anand, Chen Wang, Jian Liu, Nitesh Saxena, Yingying Chen), el ataque puede desencadenarse cuando la víctima realiza una llamada telefónica o una videollamada en el modo de altavoz, o intenta escuchar un medio. archivo, o interactúa con el asistente del teléfono inteligente.

Como prueba de concepto, los investigadores crearon una aplicación de Android, que imita el comportamiento de un atacante malicioso, diseñada para registrar las reverberaciones del habla usando el acelerómetro y enviar los datos capturados a un servidor controlado por el atacante.

Los investigadores dicen que el atacante remoto podría luego examinar las lecturas capturadas, sin conexión, utilizando el procesamiento de señales junto con técnicas de aprendizaje automático «listas para usar» para reconstruir las palabras habladas y extraer información relevante sobre la víctima prevista.

Spearphone Attack: espiar llamadas, notas de voz y multimedia

Según los investigadores, el ataque Spearphone se puede utilizar para conocer el contenido del audio reproducido por la víctima, seleccionado de la galería del dispositivo a través de Internet, o notas de voz recibidas a través de aplicaciones de mensajería instantánea como WhatsApp.

«El ataque propuesto puede espiar llamadas de voz para comprometer la privacidad del habla de un usuario final remoto en la llamada», explican los investigadores.

«La información personal como el número de seguro social, fecha de nacimiento, edad, detalles de tarjetas de crédito, detalles de cuentas bancarias, etc. consisten principalmente en dígitos numéricos. Por lo tanto, creemos que la limitación del tamaño de nuestro conjunto de datos no debe restar importancia al nivel de amenaza percibido de nuestro ataque. . «

Los investigadores también probaron su ataque contra los asistentes de voz inteligentes del teléfono, incluidos Google Assistant y Samsung Bixby, y capturaron con éxito la respuesta (resultados de salida) a la consulta de un usuario a través del altavoz del teléfono.

Los investigadores creen que mediante el uso de técnicas y herramientas conocidas, su ataque Spearphone tiene «un valor significativo, ya que puede ser creado por atacantes de bajo perfil».

Además de esto, el ataque Spearphone también se puede utilizar para determinar simplemente las características del habla de otros usuarios, incluida la clasificación de género, con más del 90 % de precisión, y la identificación del hablante, con más del 80 % de precisión.

«Por ejemplo, un atacante puede saber si un individuo en particular (una persona de interés bajo la vigilancia de la policía) estuvo en contacto con el propietario del teléfono en un momento dado», dicen los investigadores.

nitesh saxena también confirmó The Hacker News que el ataque no se puede utilizar para capturar la voz de los usuarios objetivo o su entorno porque «eso no es lo suficientemente fuerte como para afectar los sensores de movimiento del teléfono, especialmente dadas las bajas tasas de muestreo establecidas por el sistema operativo», y por lo tanto también no interfiere con las lecturas del acelerómetro.

Para obtener más detalles, alentamos a nuestros lectores a consultar el artículo de investigación completo. [PDF]titulado «Spearphone: una explotación de la privacidad del habla a través de las reverberaciones detectadas por el acelerómetro de los altavoces de los teléfonos inteligentes».

El documento también discutió algunas posibles técnicas de mitigación que pueden ayudar a prevenir tales ataques, así como algunas limitaciones, incluida la baja tasa de muestreo y la variación en el volumen máximo y la calidad de voz de diferentes teléfonos que podrían afectar negativamente las lecturas del acelerómetro.

En un informe anterior, también explicamos cómo se encontraron aplicaciones de malware utilizando sensores de movimiento de dispositivos Android infectados para evitar la detección al monitorear si el dispositivo se ejecuta en un emulador de ejecución o pertenece a un usuario legítimo con movimientos.