Debe actualizar su Google Chrome inmediatamente a la última versión de la aplicación de navegación web.

investigador de seguridad Clemente Lecigne del Grupo de Análisis de Amenazas de Google descubrió e informó una vulnerabilidad de alta gravedad en Chrome a fines del mes pasado que podría permitir a atacantes remotos ejecutar código arbitrario y tomar el control total de las computadoras.

La vulnerabilidad, asignada como CVE-2019-5786, afecta el software de navegación web para todos los principales sistemas operativos, incluidos Microsoft Windows, Apple macOS y Linux.

Sin revelar los detalles técnicos de la vulnerabilidad, el equipo de seguridad de Chrome solo dice que el problema es una vulnerabilidad de uso posterior a la liberación en el componente FileReader del navegador Chrome, que conduce a ataques de ejecución remota de código.

¿Qué es más preocupante? Google advirtió que los atacantes están explotando activamente esta vulnerabilidad RCE de día cero para atacar a los usuarios de Chrome.

«El acceso a los detalles de errores y enlaces puede mantenerse restringido hasta que la mayoría de los usuarios se actualicen con una solución», señala el equipo de seguridad de Chrome. «También mantendremos las restricciones si el error existe en una biblioteca de terceros de la que dependen otros proyectos de manera similar, pero que aún no se han solucionado».

FileReader es una API estándar que ha sido diseñada para permitir que las aplicaciones web lean de forma asíncrona el contenido de los archivos (o búferes de datos sin procesar) almacenados en la computadora de un usuario, utilizando objetos ‘Archivo’ o ‘Blob’ para especificar el archivo o los datos para leer.

La vulnerabilidad use-after-free es una clase de error de corrupción de memoria que permite la corrupción o modificación de datos en la memoria, lo que permite que un usuario sin privilegios aumente los privilegios en un sistema o software afectado.

La vulnerabilidad use-after-free en el componente FileReader podría permitir que los atacantes sin privilegios obtengan privilegios en el navegador web Chrome, permitiéndoles escapar de las protecciones de la zona de pruebas y ejecutar código arbitrario en el sistema de destino.

Parece que para explotar esta vulnerabilidad, todo lo que un atacante necesita hacer es engañar a las víctimas para que simplemente abran o las redirijan a una página web especialmente diseñada sin requerir ninguna interacción adicional.

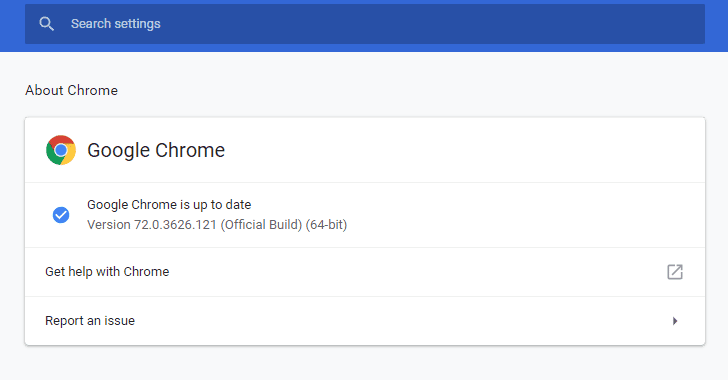

El parche para la vulnerabilidad de seguridad ya se ha implementado para sus usuarios de forma estable. Actualización de cromo 72.0.3626.121 para los sistemas operativos Windows, Mac y Linux, que los usuarios ya pueden haber recibido o recibirán pronto en los próximos días.

Por lo tanto, asegúrese de que su sistema esté ejecutando la versión actualizada del navegador web Chrome.

Actualizaremos el artículo tan pronto como Google publique los detalles técnicos de esta vulnerabilidad.