Los investigadores de ciberseguridad descubrieron hoy una nueva vulnerabilidad de hardware de alta gravedad que reside en los chips Wi-Fi ampliamente utilizados fabricados por Broadcom y Cypress, que aparentemente alimentan a más de mil millones de dispositivos, incluidos teléfonos inteligentes, tabletas, computadoras portátiles, enrutadores y dispositivos IoT.

Apodado ‘Kr00k‘y rastreado como CVE-2019-15126la falla podría permitir a los atacantes remotos cercanos interceptar y descifrar algunos paquetes de red inalámbrica transmitidos por aire por un dispositivo vulnerable.

El atacante no necesita estar conectado a la red inalámbrica de la víctima y la falla funciona contra dispositivos vulnerables que utilizan los protocolos WPA2-Personal o WPA2-Enterprise, con encriptación AES-CCMP, para proteger el tráfico de su red.

«Nuestras pruebas confirmaron algunos dispositivos cliente de Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus), Samsung (Galaxy), Raspberry (Pi 3), Xiaomi (RedMi), así como algunos acceso puntos de Asus y Huawei, eran vulnerables a Kr00k”, dijeron los investigadores de ESET.

Según los investigadores, la falla Kr00k está algo relacionada con el ataque KRACK, una técnica que facilita a los atacantes piratear contraseñas Wi-Fi protegidas mediante un protocolo de red WPA2 ampliamente utilizado.

Primero, aprenda lo que no permite el ataque Kr00k:

Antes de pasar a los detalles del nuevo ataque Kr00k, es importante tener en cuenta que:

- La vulnerabilidad no reside en el protocolo de encriptación Wi-Fi; en cambio, existe en la forma en que los chips vulnerables implementaron el cifrado,

- No permite que los atacantes se conecten a su red Wi-Fi y lancen más ataques de intermediario o explotación contra otros dispositivos conectados,

- No les permite a los atacantes conocer su contraseña de Wi-Fi, y cambiarla tampoco lo ayudaría a solucionar el problema.

- No afecta a los dispositivos modernos que utilizan el protocolo WPA3, el último estándar de seguridad Wi-Fi.

- Sin embargo, permite a los atacantes capturar y descifrar algunos paquetes inalámbricos (varios kilobytes), pero no hay forma de predecir qué datos incluirá.

- Lo que es más importante, la falla rompe el cifrado en la capa inalámbrica, pero no tiene nada que ver con el cifrado TLS que aún protege el tráfico de su red con sitios que usan HTTPS.

¿Qué es el ataque Kr00k y cómo funciona?

Ahora puede que se pregunte qué permite el ataque Kr00k a los atacantes.

En resumen, un ataque exitoso simplemente degrada su seguridad un paso hacia lo que tendría en una red Wi-Fi abierta. Por lo tanto, la información confidencial que los atacantes pueden capturar desde un dispositivo vulnerable depende totalmente de la falta de la siguiente capa de cifrado del tráfico de red, es decir, visitar sitios web que no sean HTTPS.

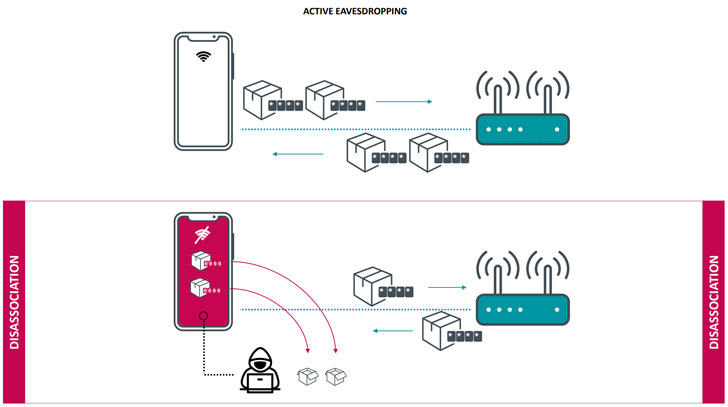

El ataque se basa en el hecho de que cuando un dispositivo se desconecta repentinamente de la red inalámbrica, el chip Wi-Fi borra la clave de sesión en la memoria y la establece en cero, pero el chip transmite inadvertidamente todos los marcos de datos que quedan en el búfer con un clave de cifrado todo cero incluso después de la disociación.

Por lo tanto, un atacante que se encuentre cerca de dispositivos vulnerables puede usar esta falla para desencadenar repetidamente disociaciones mediante el envío de paquetes de desautenticación por aire para capturar más marcos de datos, «que posiblemente contengan datos confidenciales, incluidos DNS, ARP, ICMP, HTTP, TCP y TLS». paquetes».

Además de esto, dado que la falla también afecta a los chips integrados en muchos enrutadores inalámbricos, el problema también hace posible que los atacantes intercepten y descifren el tráfico de red transmitido desde dispositivos conectados que no son vulnerables a Kr00k, ya sea parcheados o usando diferentes chips Wi-Fi.

Los investigadores de ESET informaron este problema a los dos fabricantes de chips afectados, Broadcom y Cypress, el año pasado, así como a muchos fabricantes de dispositivos afectados que son responsables de desarrollar un parche para mitigar el problema a través de actualizaciones de software o firmware para sus usuarios.

Apple ya lanzó parches para sus usuarios, algunos deberían haber emitido parches de advertencia o de seguridad en el momento de la publicación, y otros proveedores aún están probando el problema en sus dispositivos.