Académicos de la École Polytechnique Fédérale de Lausanne (EPFL) revelaron una vulnerabilidad de seguridad en Bluetooth que podría permitir a un atacante falsificar un dispositivo emparejado de forma remota, exponiendo más de mil millones de dispositivos modernos a los piratas informáticos.

Los ataques, denominados Bluetooth Impersonation AttackS o BIAS, se refieren a Bluetooth Classic, que admite la tasa básica (BR) y la tasa de datos mejorada (EDR) para la transferencia inalámbrica de datos entre dispositivos.

«La especificación de Bluetooth contiene vulnerabilidades que permiten realizar ataques de suplantación de identidad durante el establecimiento de una conexión segura», describieron los investigadores en el documento. «Tales vulnerabilidades incluyen la falta de autenticación mutua obligatoria, el cambio de roles demasiado permisivo y una degradación del procedimiento de autenticación».

Dado el impacto generalizado de la vulnerabilidad, los investigadores dijeron que divulgaron responsablemente los hallazgos al Grupo de Interés Especial (SIG) de Bluetooth, la organización que supervisa el desarrollo de los estándares de Bluetooth, en diciembre de 2019.

Bluetooth SIG reconoció la falla y agregó que realizó cambios para resolver la vulnerabilidad. «Estos cambios se introducirán en una futura revisión de especificaciones», dijo SIG.

El ataque BIAS

Para que BIAS tenga éxito, un dispositivo atacante debería estar dentro del alcance inalámbrico de un dispositivo Bluetooth vulnerable que haya establecido previamente una conexión BR/EDR con otro dispositivo Bluetooth cuya dirección conozca el atacante.

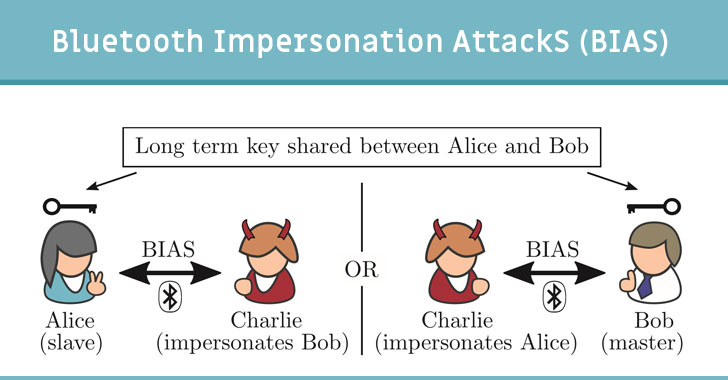

La falla se deriva de cómo dos dispositivos previamente emparejados manejan la clave a largo plazo, también conocida como clave de enlace, que se usa para autenticar mutuamente los dispositivos y activar una conexión segura entre ellos.

La clave de enlace también garantiza que los usuarios no tengan que emparejar sus dispositivos cada vez que se produce una transferencia de datos entre, por ejemplo, unos auriculares inalámbricos y un teléfono, o entre dos portátiles.

El atacante, entonces, puede explotar el error para solicitar una conexión a un dispositivo vulnerable falsificando la dirección Bluetooth del otro extremo y viceversa, falsificando así la identidad y obteniendo acceso completo a otro dispositivo sin poseer realmente la clave de emparejamiento a largo plazo que fue utilizado para establecer una conexión.

Dicho de otra manera, el ataque permite que un mal actor se haga pasar por la dirección de un dispositivo previamente emparejado con el dispositivo de destino.

Además, BIAS se puede combinar con otros ataques, incluido el ataque KNOB (Negociación de clave de Bluetooth), que ocurre cuando un tercero obliga a dos o más víctimas a acordar una clave de cifrado con entropía reducida, lo que permite al atacante atacar de forma bruta. fuerce la clave de cifrado y utilícela para descifrar las comunicaciones.

Dispositivos no actualizados desde diciembre de 2019 afectados

Con la mayoría de los dispositivos Bluetooth compatibles con el estándar afectados por la vulnerabilidad, los investigadores dijeron que probaron el ataque contra hasta 30 dispositivos, incluidos teléfonos inteligentes, tabletas, computadoras portátiles, auriculares y computadoras de placa única como Raspberry Pi. Se encontró que todos los dispositivos eran vulnerables a los ataques BIAS.

Bluetooth SIG dijo que está actualizando la especificación principal de Bluetooth para «evitar una degradación de las conexiones seguras al cifrado heredado», lo que le permite al atacante iniciar «un cambio de rol maestro-esclavo para colocarse en el rol maestro y convertirse en el iniciador de autenticación».

Además de instar a las empresas a aplicar los parches necesarios, la organización recomienda a los usuarios de Bluetooth que instalen las últimas actualizaciones de los fabricantes de dispositivos y sistemas operativos.

«Los ataques BIAS son los primeros problemas que se descubren relacionados con los procedimientos de autenticación de establecimiento de conexión segura de Bluetooth, los cambios de roles adversarios y las degradaciones de conexiones seguras», concluyó el equipo de investigación. «Los ataques BIAS son sigilosos, ya que el establecimiento de una conexión segura por Bluetooth no requiere la interacción del usuario».