Ivanti, la compañía detrás de Pulse Secure VPN, ha publicado recomendaciones de seguridad para una vulnerabilidad de alta gravedad que podría permitir que un atacante remoto autenticado ejecute código arbitrario con privilegios elevados.

«Una saturación de búfer en los perfiles de recursos de archivos de Windows en 9.X permite que un usuario autenticado remoto con permiso explore los recursos compartidos de SMB y ejecute código arbitrario como root», dijo la compañía en un anuncio del 14 de mayo. «A partir de la versión 9.1R3, este permiso no está habilitado de forma predeterminada».

El error, denominado CVE-2021-22908, tiene una puntuación CVSS de 8,5 sobre un máximo de 10 y afecta a las versiones 9.0Rx y 9.1Rx de Pulse Connect Secure. En un informe que detalla la vulnerabilidad, el CERT informó que el problema se originó en la capacidad de la puerta de enlace para conectarse a los recursos compartidos de Windows a través de varios puntos finales CGI que podrían usarse para llevar a cabo el ataque.

«Al ingresar un nombre de servidor largo para algunas operaciones SMB, ‘smbclt’ puede fallar debido a un desbordamiento de pila de pila o un desbordamiento de pila de montón, dependiendo de qué tan largo sea el nombre del servidor», dice CERT / CC. una nota de vulnerabilidad publicada el lunes que agrega que pudo ejecutar código vulnerable apuntando al script CGI ‘/dana/fb/smb/wnf.cgi’.

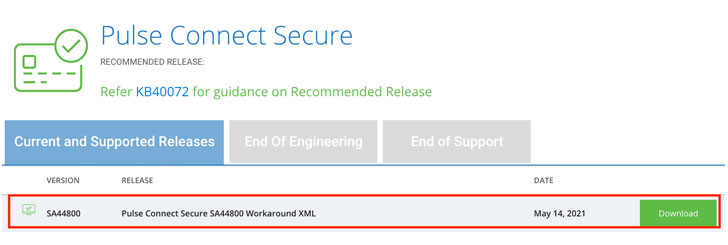

Se recomienda a los clientes de Pulse Secure que actualicen a la versión 9.1R.11.5 de PCS Server tan pronto como esté disponible. Mientras tanto, Ivanti ha lanzado un archivo de solución alternativa (‘Workaround-2105.xml’) que se puede importar para deshabilitar la función del navegador de archivos compartidos de Windows agregando puntos finales de URL vulnerables a la lista bloqueada, activando así las mitigaciones necesarias para proteger contra esta vulnerabilidad. . .

Cabe señalar que los usuarios que utilizan la versión 9.1R11.3 o anterior de PCS necesitarán importar otro archivo llamado ‘Workaround-2104.xml’, que requiere que PCS use 9.1R11.4 antes de usar la seguridad en ‘Workaround-2105’. xml».

Aunque Ivanti recomendó deshabilitar el Explorador de archivos de Windows en la interfaz de usuario del administrador al deshabilitar la opción «Archivos, ventana» [sic]Para roles de usuario CERT/CC específicos, encontraron que los pasos no eran suficientes para proteger contra errores durante la prueba.

«Los puntos finales CGI vulnerables todavía están disponibles de manera que hacen que ‘smbclt’ se bloquee, ya sea que la función de usuario ‘Archivos, Windows’ esté habilitada o no», dijo.

«Un atacante necesitaría un DSID válido y un valor ‘xsauth’ de un usuario autenticado para acceder con éxito al código vulnerable en un servidor PCS que tiene una política abierta de acceso a archivos de Windows».

La nueva detección de errores se produce semanas después de que una empresa de software con sede en Utah corrigiera varias vulnerabilidades de seguridad críticas en los productos Pulse Connect Secure, incluidos CVE-2021-22893, CVE-2021-22894, CVE-2021-22899 y CVE-2021. -22,900, el primero de los cuales fue identificado como utilizado activamente en la naturaleza por al menos dos actores de amenazas diferentes.