El costo promedio de la fuga de datos, según la última investigación de IBM, ahora es de $ 4,24 millones, la cantidad más alta reportada. ¿La causa principal? Detalles de inicio de sesión rotos, a menudo causados por un error humano. Aunque estos hallazgos continúan mostrando una tendencia al alza en la dirección equivocada, el desafío en sí no es nuevo. Una novedad es la complejidad sin precedentes y acelerada de la seguridad en el lugar de trabajo. El CISO/CIO se ocupa de los sistemas heredados, el alojamiento en la nube, los trabajadores locales y remotos, la oficina, el software tradicional y SaaS.

La forma en que las empresas se han adaptado ha sido encomiable, pero ahora que los empleados se han desplegado en lugares, oficinas y hogares, con más de la mitad amenazando con no regresar a las oficinas a menos que se implemente el trabajo híbrido, el desafío se ha convertido en una seguridad no uniforme.

Sabemos que las contraseñas no son suficientes. El enfoque basado en el conocimiento generalmente se ve mejorado por otras formas de autenticación multifactor (MFA), como aplicaciones de autenticación o tokens FIDO, y en casos altamente sensibles, biometría.

Resumen

Por qué un IAM fuerte es esencial para el trabajo híbrido

La era Traiga su propio dispositivo (BYOD) se ha convertido en lo que Gartner llama Traiga su propia identidad: los empleados acceden a los datos desde una variedad de dispositivos remotos desde una variedad de ubicaciones.

Los ciberdelincuentes pueden interceptar datos de varias maneras, desde credenciales comprometidas hasta estafas de phishing y ataques de intermediarios que se facilitan en redes públicas sin controles de seguridad, como puntos de acceso Wi-Fi en cafés o aeropuertos. Si el acceso de su empleado se basa únicamente en factores de conocimiento, como nombres de usuario y contraseñas, los atacantes podrían obtener fácilmente acceso completo a datos confidenciales.

Los tokens o dongles de seguridad de hardware han ganado popularidad, especialmente a nivel empresarial. Generan un código para que el usuario ingrese de modo que solo el usuario propietario del token pueda acceder a él. Pero estos pequeños dispositivos de hardware separados no están exentos de problemas.

Problemas de autenticación de hardware

Costos – Los tokens de seguridad cuestan un promedio de $ 50-100 por dispositivo. Como resultado, estas instalaciones tienden a reservarse solo para unas pocas personas de alto riesgo, mientras que los empleados de bajo perfil quedan vulnerables.

Dispositivos perdidos – Los tokens de hardware se pueden perder, robar u olvidar, y los empleados a menudo notan esto cuando necesitan acceso. Solicitar nuevos tokens es inconveniente y costoso.

experiencia de usuario – Encontrar un dispositivo e ingresar un código requiere el esfuerzo del usuario y no se puede usar fácilmente para un aprovisionamiento rápido, cambios de personal o trabajar con proveedores externos.

Riesgo de ataque – Los tokens de hardware tampoco son completamente efectivos contra los ataques MITM; incluso si no se puede acceder a ellos de forma remota, un mal jugador puede engañar a un usuario para que ingrese un código en una versión fraudulenta de un sitio/página de inicio de sesión.

Existe una tecnología nueva e innovadora que proporciona un fuerte factor de retención para IAM sin dispositivos de hardware adicionales, y ya está en manos de todos.

La propiedad de teléfonos móviles como alternativa a los tokens de hardware

Una alternativa cada vez más fácil a comprar tokens costosos es usar algo que sus empleados ya tienen: su teléfono móvil.

Con la seguridad criptográfica avanzada de la tarjeta SIM, las redes móviles ya autentican a los clientes de forma segura e invisible para permitir llamadas y datos. La autenticación basada en SIM es resistente a la manipulación y la autenticación en tiempo real funciona como los chips de las tarjetas bancarias.

Sin acción del usuario ni códigos para ingresar, la autenticación de la tarjeta SIM simplifica el inicio de sesión para sus empleados, pero protege contra actores malintencionados. Al verificar con la tarjeta SIM en sí, no solo el número de teléfono móvil, también es posible verificar la actividad reciente de intercambio de tarjetas SIM y detener los ataques de apropiación de cuentas.

Es mucho más rentable, implementable a gran escala y versátil, lo que significa que todos los empleados, no solo unos pocos, tienen el más alto nivel de seguridad. Y a diferencia de las pequeñas llaves de hardware, que se pierden fácilmente, un teléfono móvil es un dispositivo esencial que los empleados llevarán consigo a todas partes.

Las API de Tru.ID ahora abren la autenticación de red basada en SIM para empresas y empresas para implementar una autenticación segura y sin problemas.

Cualquier problema de privacidad adicional se alivia porque tru.ID no procesa información de identificación personal entre la red móvil y sus API. Es una búsqueda puramente basada en URL.

Eche un vistazo a la solución de seguridad SIM tru.ID en acción

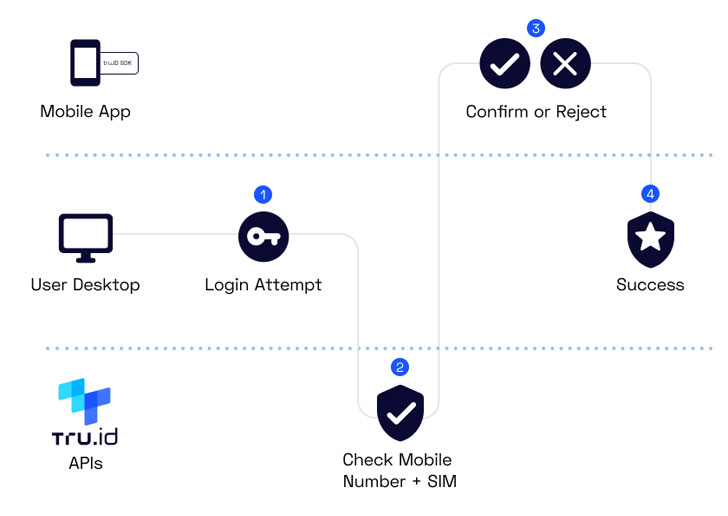

Una forma de utilizar la API tru.ID es implementar una solución de registro e inicio de sesión con un solo clic para acceder al sistema empresarial mediante la aplicación complementaria. Aquí hay un flujo de trabajo de ejemplo:

tru.ID cubre más de 2 mil millones de teléfonos móviles en 20 mercados y se puede implementar de dos maneras. Puede integrarse directamente en la aplicación corporativa (si la hay) usando API REST y SDK simples, o puede implementarse con la aplicación tru.ID que lo acompaña, que verifica el acceso de los empleados usando sus credenciales móviles. A Tru.ID le gustaría escuchar a la comunidad para discutir estudios de casos: simplemente visite el sitio web y véalo en acción en la demostración o comience a codificar.